Existen muchas técnicas para el robo de credenciales de inicio de sesión. ¿Alguna vez se ha imaginado cómo operan los ciberdelincuentes? Los criminales también usan herramientas para secuestrar cuentas; investigadores en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS) sugirieron muchas formas de proteger sus cuentas de redes sociales y evitar el hacking.

Hoy hablaremos de las 5 herramientas principales utilizadas por cibercriminales para hackear cuentas de usuarios. Una vez que estas cuentas son hackeadas, pueden usarse con fines maliciosos.

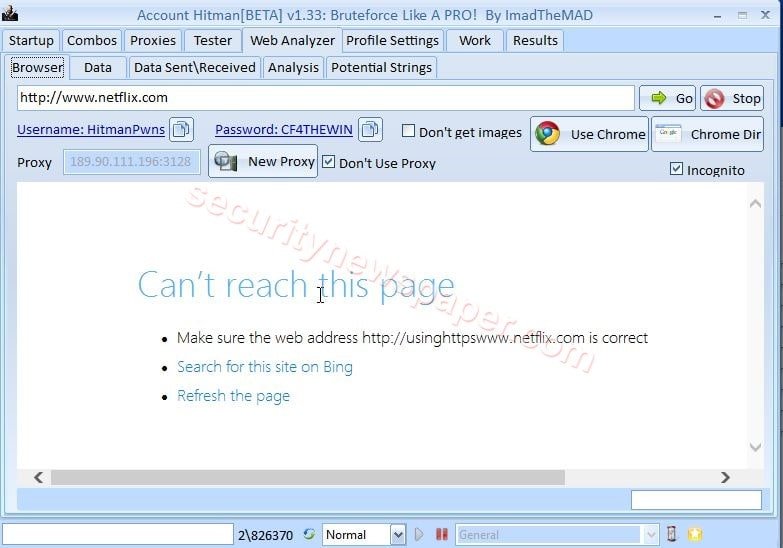

ACCOUNT HITMAN

Account Hitman es la herramienta más rápida para robar las credenciales de la víctima. Esta es una herramienta para desplegar ataques de fuerza bruta, lo que permitiría hackear cuentas con contraseñas débiles.

- Haga clic en Descargar para usar la herramienta

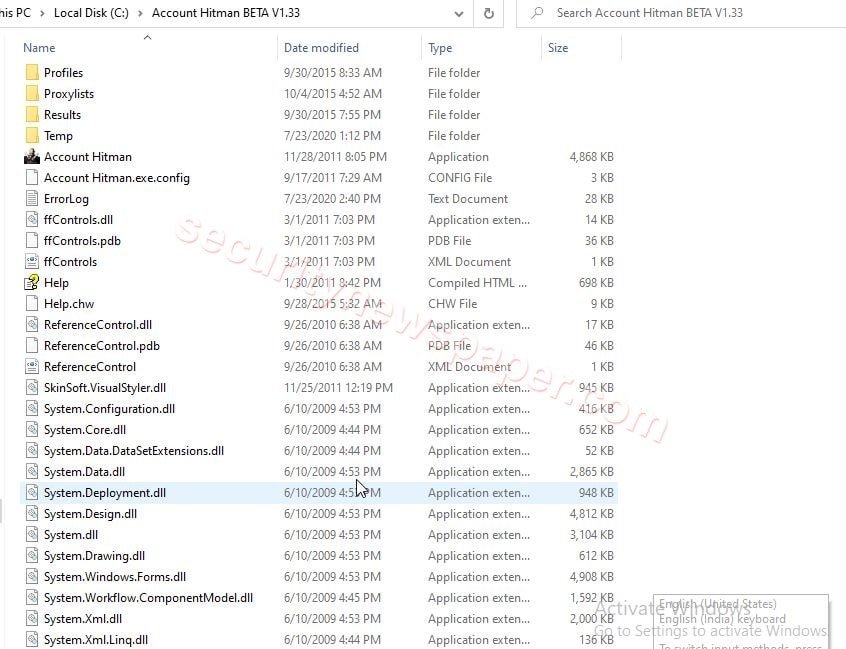

- Descargue el archivo Zip y luego extráigalo. Después de la extracción obtenemos los siguientes archivos

- Después, Account Hitman descargará los paquetes de requisitos de la herramienta y luego se abrirá

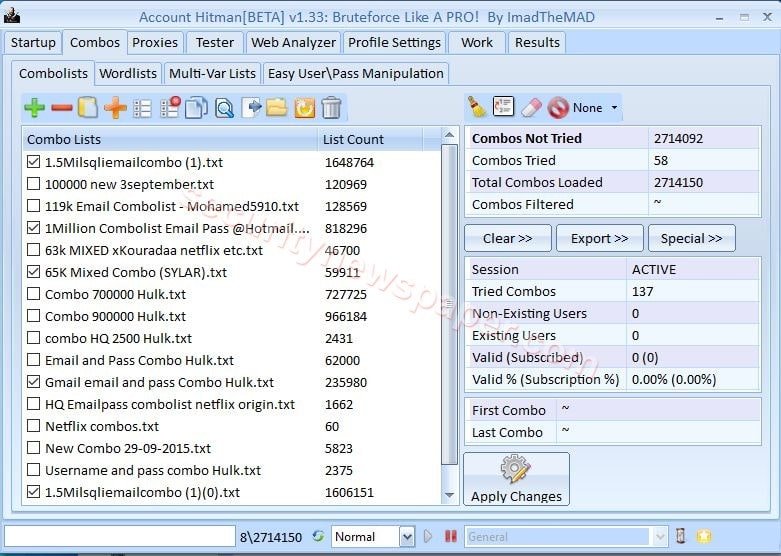

- Una vez descargada la herramienta, veremos la versión actual y algunas TAB. Recorreremos los TAB uno por uno

- Combos: en los combos, podemos agregar la lista de palabras para los ataques de fuerza bruta. Estas listas de palabras pueden encontrarse en foros de dark web

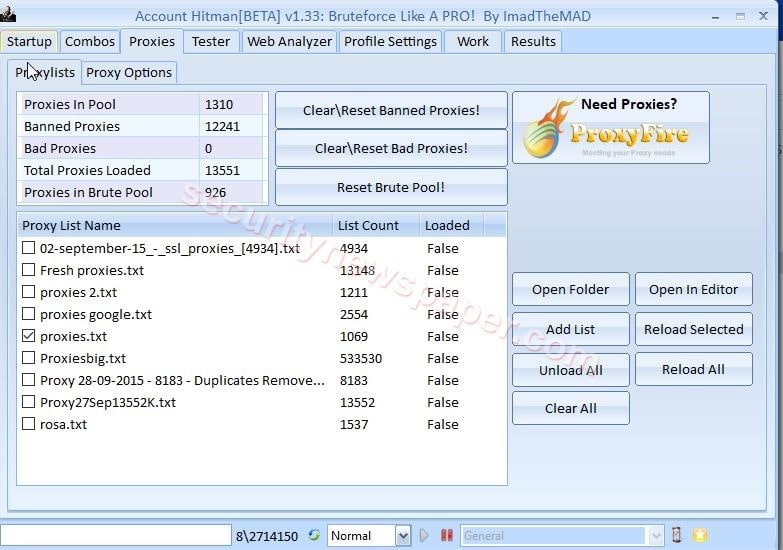

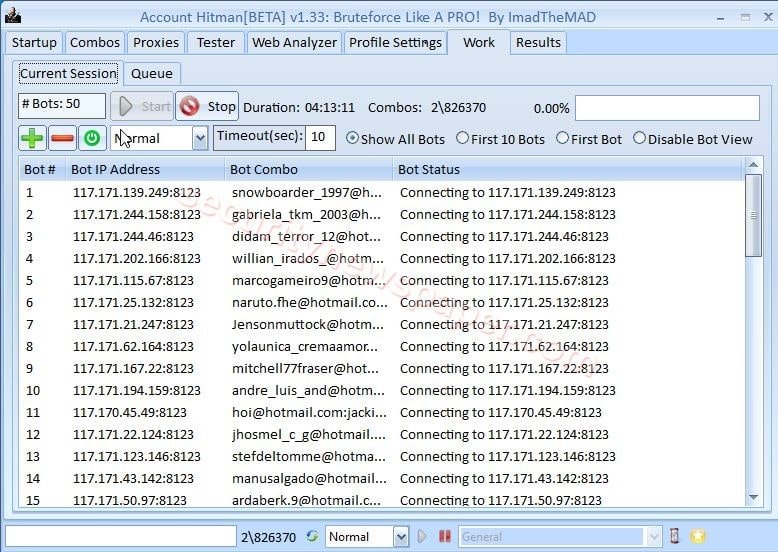

- Proxies: Aquí tenemos una lista de proxies para ocultar nuestra identidad mientras ejecutamos la herramienta

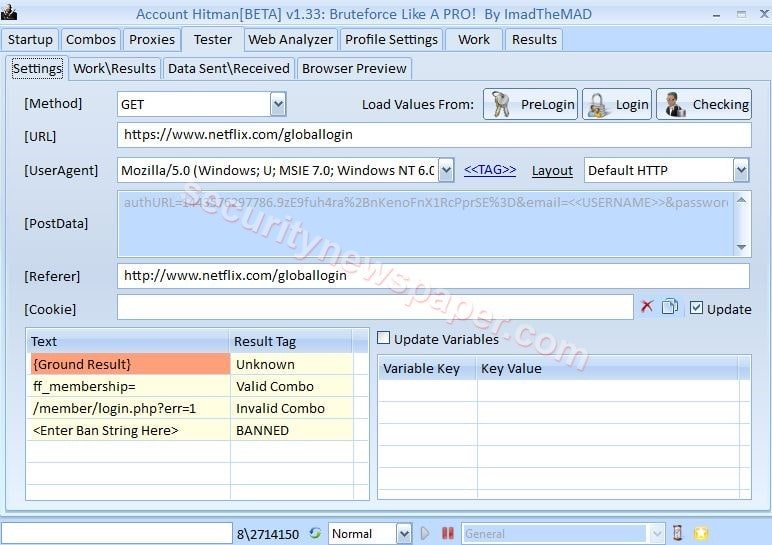

- TESTER: Aquí tenemos la opción de enviar solicitudes HTTP(s) manuales al servidor web. Podemos configurar los Métodos (Obtener y Publicar), URL, navegador, etc.

- Web Analyzer: Aquí podemos monitorear todas las solicitudes enviadas y recibidas

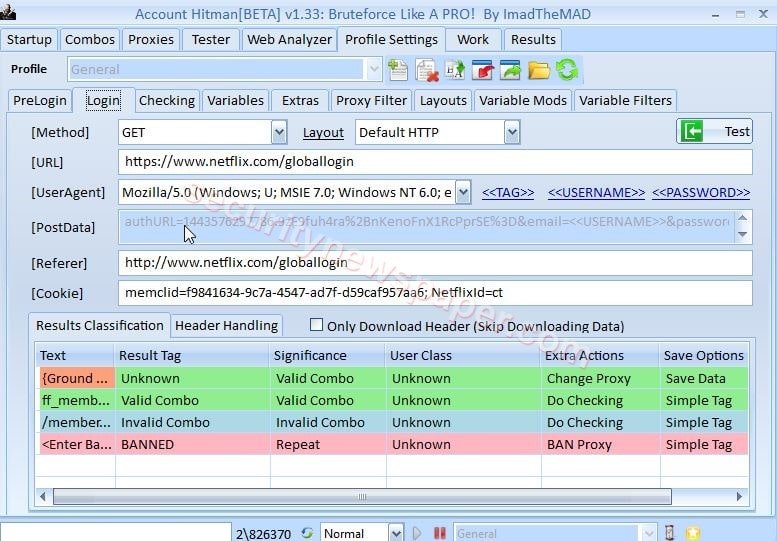

- Profile Setting: Aquí podemos configurar manualmente el perfil para escanear

- Work: Una vez que se realiza el ataque de fuerza bruta, en este TAB podemos ver los registros y el estado del ataque

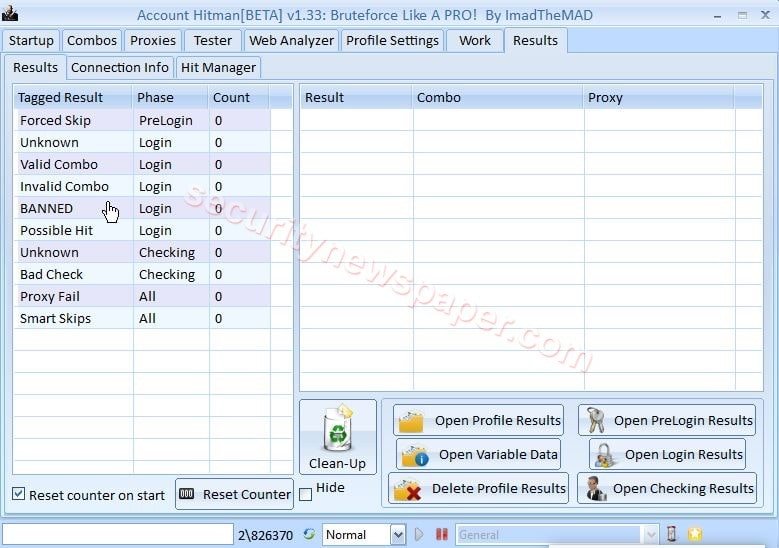

- Results: Podemos ver los resultados finales del ataque

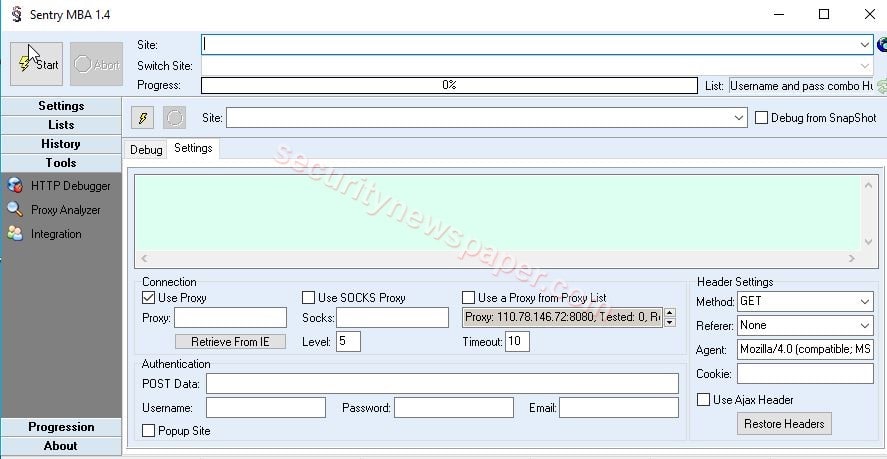

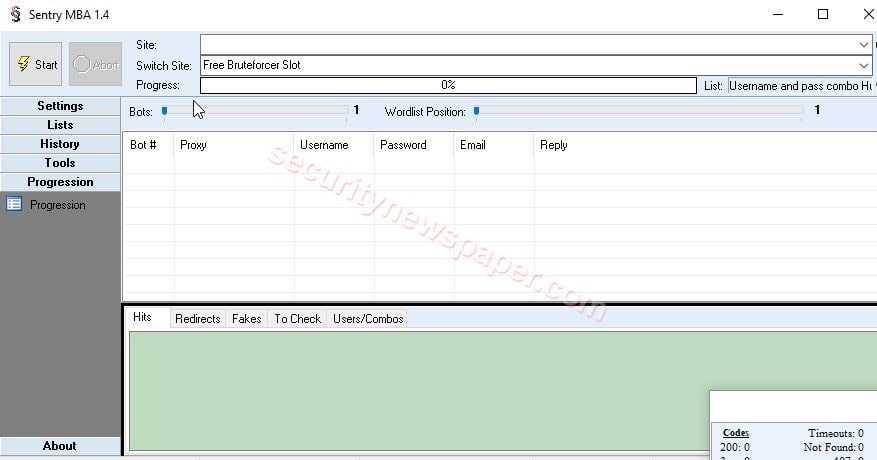

SENTRY MBA

Esta es otra herramienta empleada por la mayoría de los ciberdelincuentes para tomar control de los principales sitios web de cuentas de usuario. Con esta herramienta, los hackers se dirigen a muchas cuentas con una enorme lista combinada de nombres de usuario y contraseñas. La mayoría de los hackers usan esta herramienta para robar credenciales debido a su facilidad de uso.

En los últimos meses la popularidad de Sentry ha ido en aumento. Para realizar un ataque al sitio web objetivo necesitamos el archivo de configuración, el archivo Proxy y la lista de Combos. Esta herramienta Sentry MBA está disponible gratuitamente en Internet. Haga clic en Descargar para comprobar cómo se ve esta herramienta.

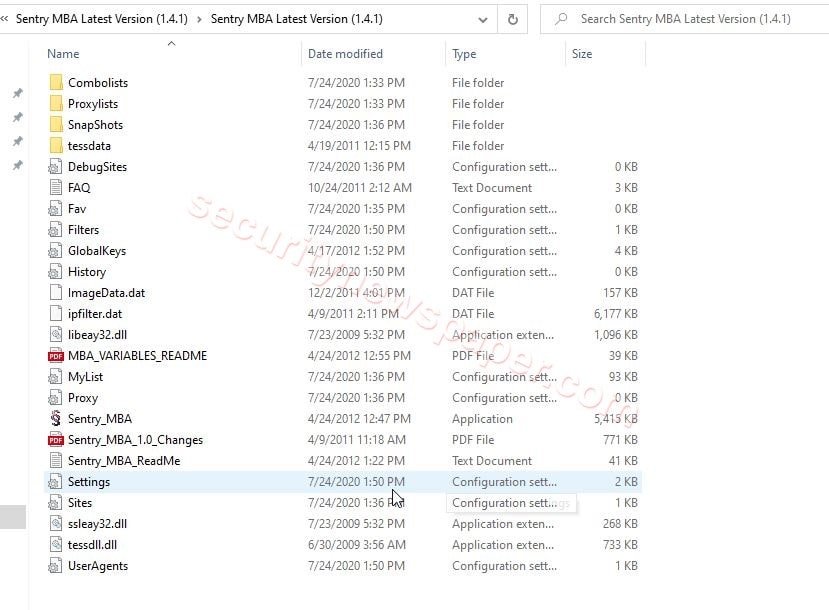

- Después de la descarga, extraiga el archivo zip

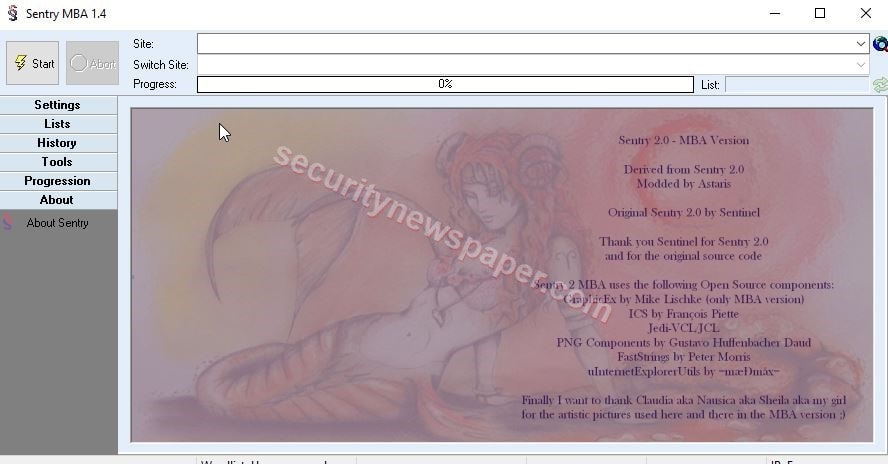

- Ahora, inicie la herramienta Sentry MBA

- Aquí podemos ver los detalles de la versión de Sentry MBA Tool

- También tenemos pocas columnas diferentes aquí

- Settings: Aquí podemos establecer algunas opciones generales, configuraciones de proxy antes de realizar el ataque en el sitio web objetivo

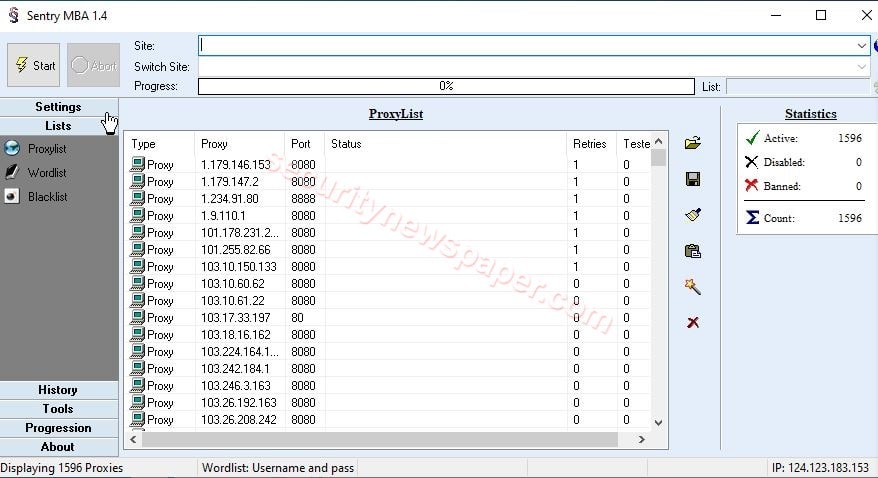

- Listas: en esta columna, podemos importar la lista de palabras y la lista de proxy para realizar un ataque

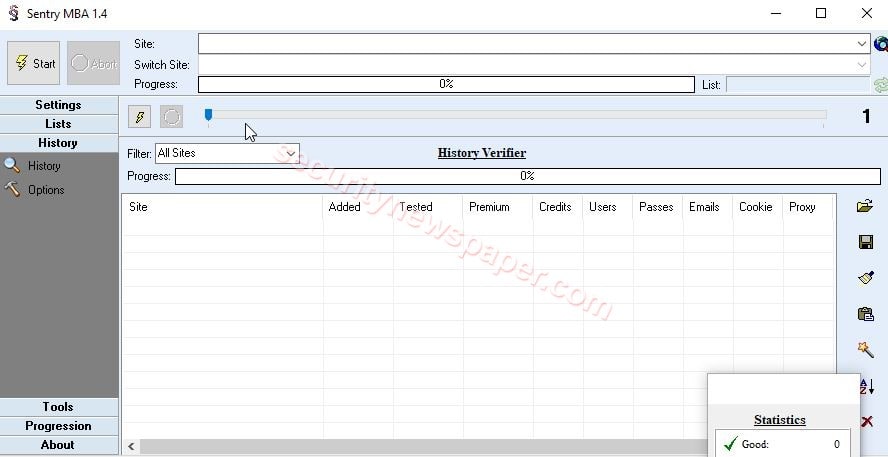

- Historial: en esta columna, podemos ver los datos atacados anteriormente

- Herramientas: Aquí, podemos depurar los detalles relacionados con el ataque

- Progreso: aquí, podemos verificar el estado del ataque en la cuenta de cada usuario

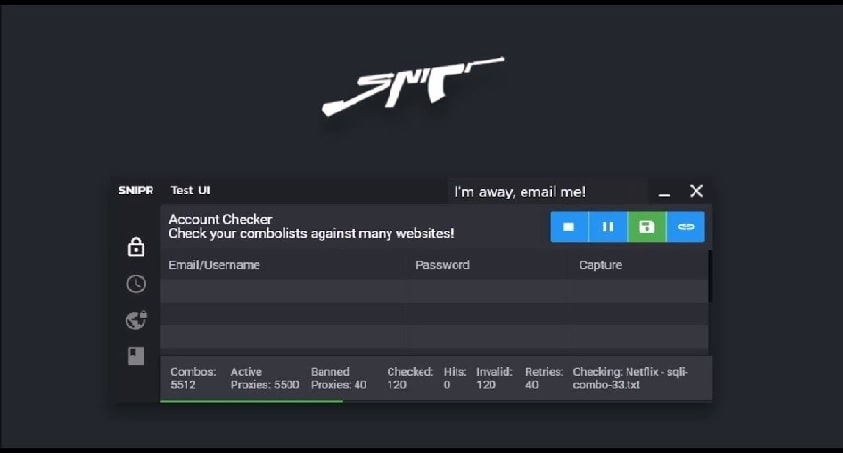

SNIPR

Snipr es un programa de cracking capaz de descifrar cualquier cuenta de usuario especificando una lista de palabras. Investigadores en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS) mencionan que los hackers configuran la opción requerida antes de realizar el ataque. Esta herramienta envía las credenciales obtenidas mediante un bot.

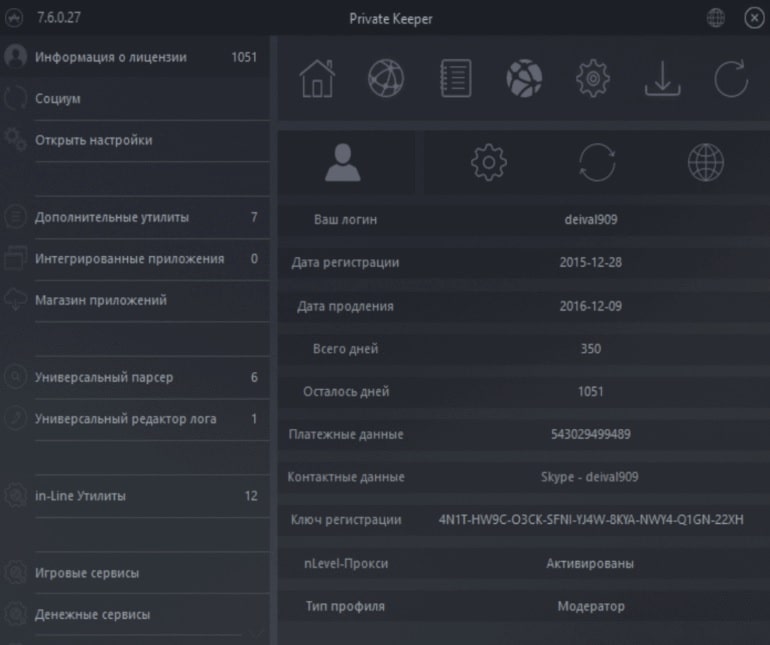

PRIVATE KEEPER

Private Keeper es una herramienta avanzada para que las personas descifren las contraseñas de usuarios. Esta herramienta realiza ataques de fuerza bruta, contiene listas de combo y lista de proxies, que se recopilan de otros servicios privados. Estos archivos se cargan previamente en la aplicación para su correcto funcionamiento.

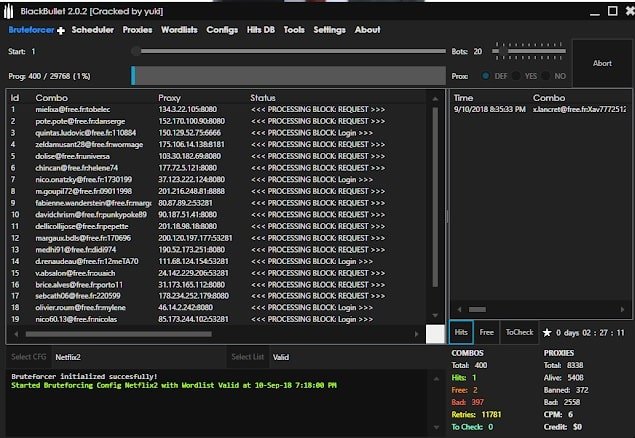

BLACK BULLET

Black Bullet es otra herramienta de cracking, aunque es una de las opciones más avanzadas disponibles en la actualidad. Black Bullet tiene herramientas configurables para descifrar la cuenta de cualquier usuario, incluyendo múltiples listas de palabras y listas de servidores proxy, mencionan los expertos en hacking ético.

CONCLUSIÓN

Hemos demostrado el funcionamiento de las 5 mejores herramientas utilizadas por los ciberdelincuentes. A continuación los investigadores sugieren algunos puntos para mantenerse a salvo de un ataque:

- Mantenga su contraseña segura

- Nunca vinculen sus cuentas bancarias con cuentas de redes sociales

- Habilite la autenticación en dos pasos

- Mantenga vigiladas sus cuentas en línea empleando los registros de actividad

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad