Twitter es una de las plataformas de redes sociales más populares de la actualidad. En Twitter, los usuarios publican sus mensajes e interactúan con cualquier persona a través de lo que se conoce como tweets. Normalmente, si desea obtener información de cualquier usuario de Twitter, definitivamente verificará su controlador de Twitter. Pero hay muchas opciones para analizar todos los detalles de la cuenta de Twitter fácilmente con la ayuda de la herramienta llamada Tinfoleak. Tinfoleak es una completa herramienta de código abierto utilizada para analizar los manejadores de Twitter.

Según investigadores de seguridad en redes del Instituto Internacional de Seguridad Cibernética, Tinfoleak se puede usar mientras se investiga a cualquier persona.

Tinfoleak fue escrita por Vicente Aguilera Díaz. La herramienta es ejecutable en Windows y para plataforma Linux. A continuación se muestra la prueba de Tinfoleak en sistema operativo Windows; en cuanto a Linux, los pasos y la interfaz de usuario son completamente iguales.

- Para descargar, ir a https://github.com/vaguileradiaz/tinfoleak/tree/master/Windows-EXE

- Después de descargar la herramienta debe descomprimirla. Puede usar cualquier software zip para su descompresión

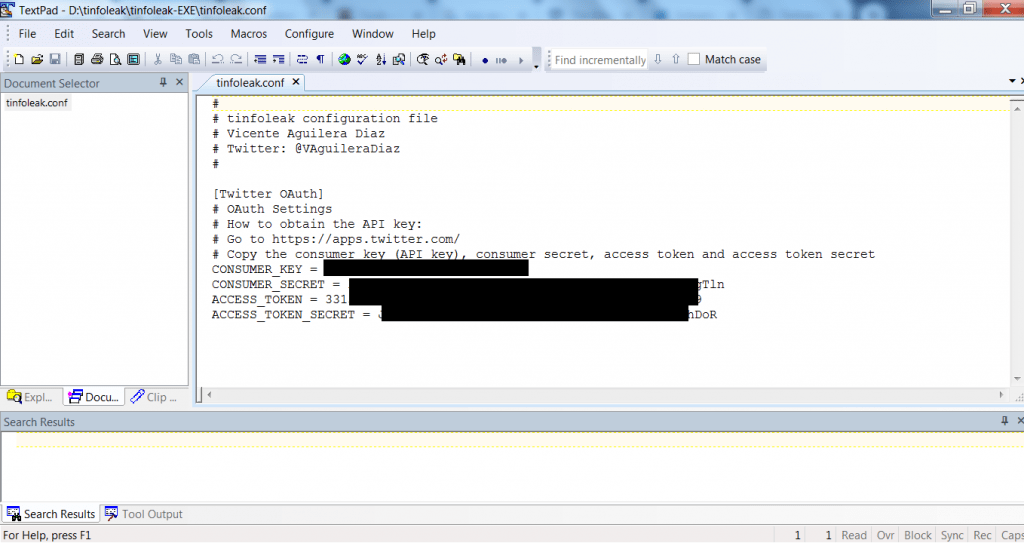

- Después de descomprimir abrir carpeta de Tinfoleak. Para usar Tinfoleak primero tiene que editar el tinfoleak.py

- Ingrese los tokens de acceso y la clave API, los tokens de consumo y la clave API. Tenga cuidado al editar el archivo de configuración

- Use el teclado numérico o el teclado de texto para ingresar los tokens y las teclas API. No use el bloc de notas mientras ingresa los tokens de acceso, ya que distorsiona el formato del archivo

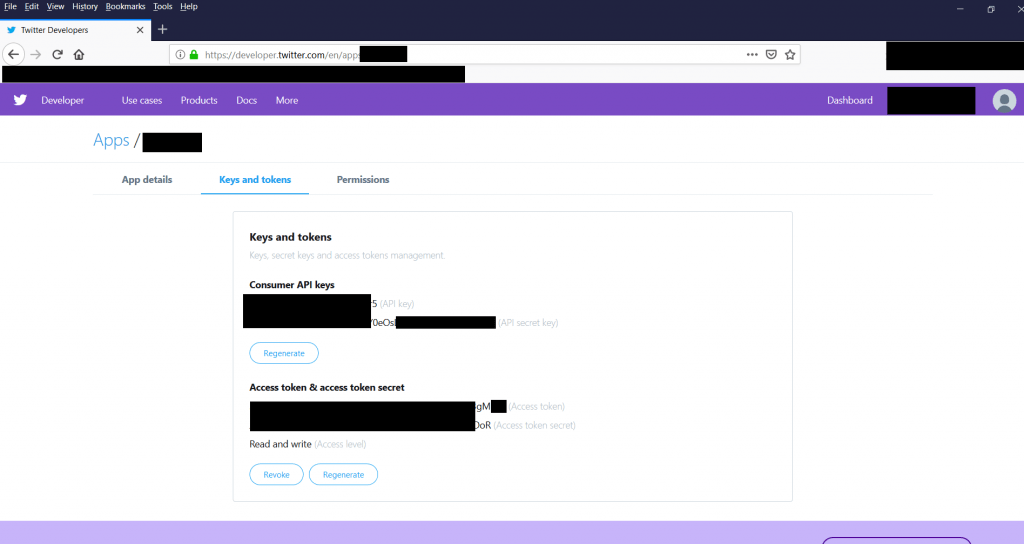

- Para obtener los tokens de acceso, debe crear una cuenta de desarrollador en Twitter. Después de crear una cuenta en Twitter, debe iniciar sesión en: https://developer.twitter.com/

- Puede obtener los tokens de acceso en:

https://developer.twitter.com/en/docs/basics/authentication/guides/access-tokens

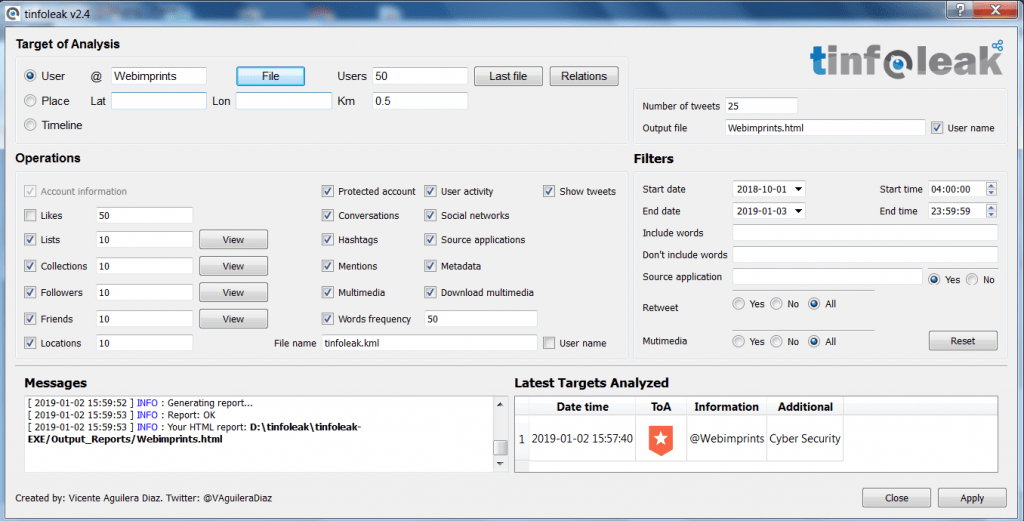

- Después de ingresar los tokens y las teclas API del consumidor, acceda a los tokens y las teclas API. Guarde el archivo y abra tinfoleak.exe como se muestra a continuación:

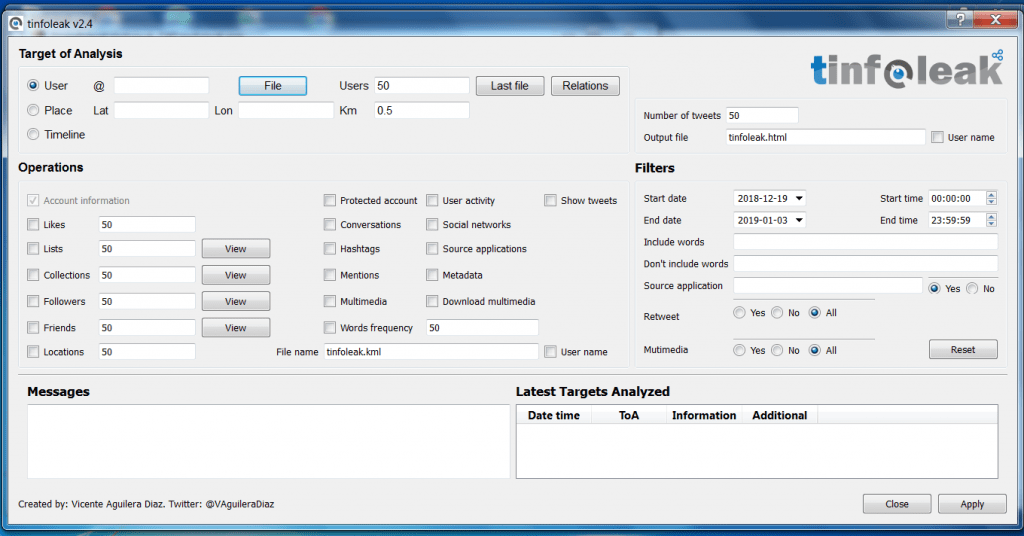

- Tinfoleak ofrece muchas características para analizar el objetivo. Así que puede crear fácilmente un escenario adicional para penetrar en el sistema atacado

- Tinfoleak guarda información en un archivo html. Para acceder al archivo html, vaya a la carpeta Output_Records dentro de la carpeta tinfoleakD:\tinfoleak-EXE\Output_Reports. Allí, Tinfoleak guardará los datos de análisis en formato html

- Introduzca el nombre con cuidado, ya que Tinfoleak distingue entre mayúsculas y minúsculas. Introduzca solo el nombre de usuario de Twitter

- Tinfoleak da muchas opciones para analizar la cuenta de Twitter de cualquiera. Muestra opciones como recopilación, seguidores, amigos, ubicaciones, hashtags, metadatos y más información que se puede utilizar en otras actividades de hacking

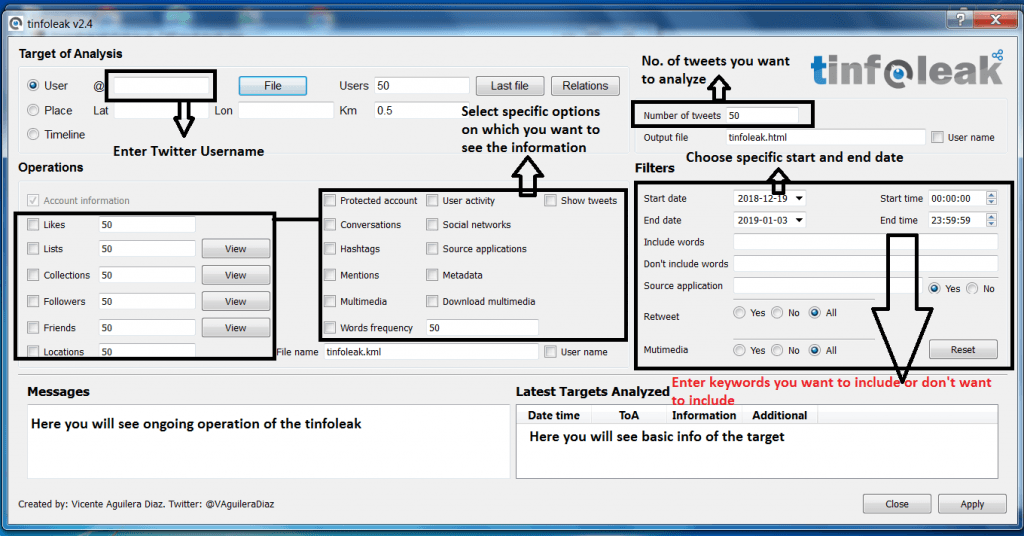

- Ahora ingrese el nombre de usuario de Twitter de cualquier persona que desee buscar. Escriba cualquier nombre de usuario de Twitter. Por ejemplo, hemos analizado Webimprints

- Después de introducir el nombre de usuario, haga clic en aplicar. A medida que haga clic en Aplicar, Tinfoleak comenzará a escanear la cuenta de Twitter de destino. Después de completar el escaneo, Tinfoleak guardará los datos escaneados en un archivo html

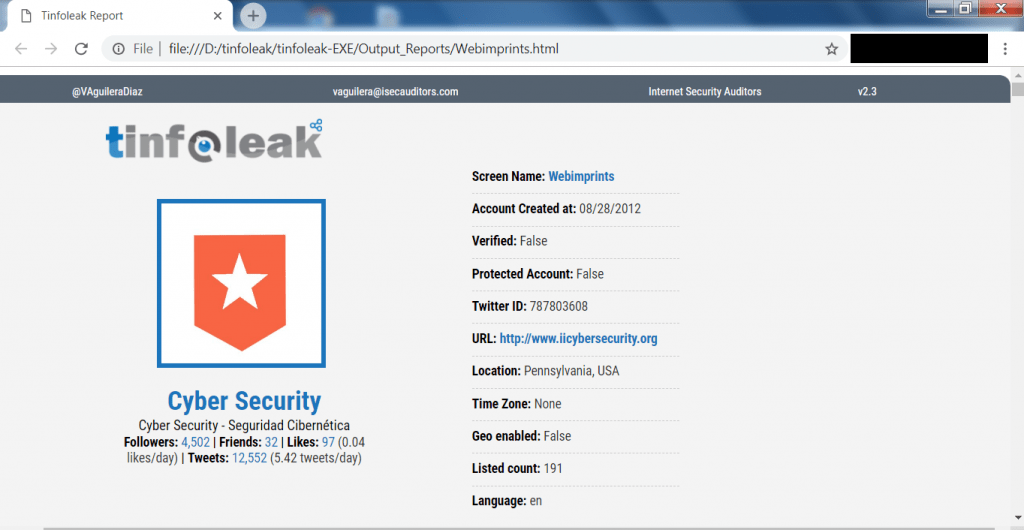

- Abra el archivo html en la carpeta output_reports

- Después de abrir el archivo HTML, Tinfoleak muestra los detalles básicos de Webimprints. Muestra la fecha de creación de la cuenta, el ID de Twitter, ubicación, URL de Webimprints, etc.

- La información anterior se puede utilizar en la fase inicial de pentesting.

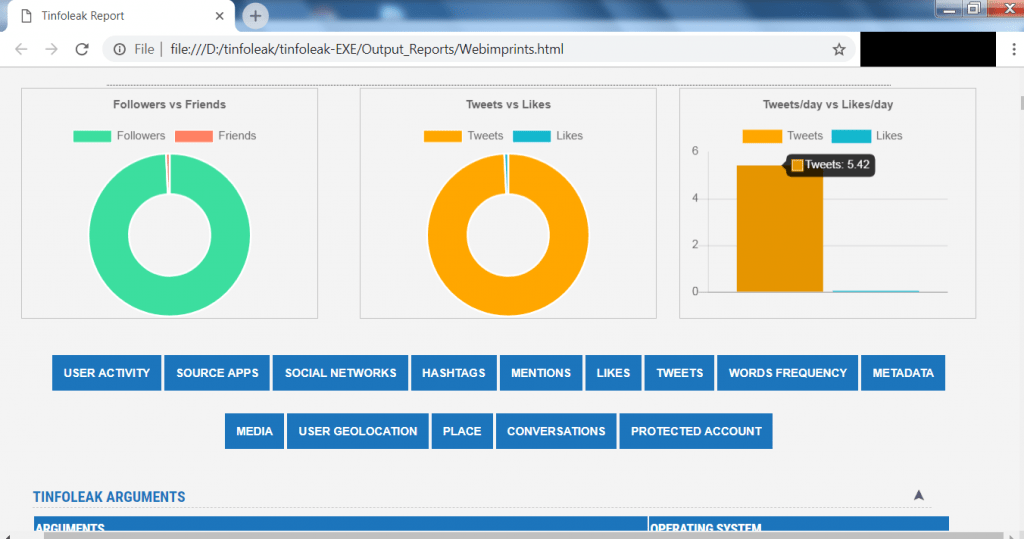

- Desplácese hacia abajo en la página web para obtener más información sobre Webimprints

- La captura de pantalla anterior muestra el gráfico de barras de WebImprints. Muestra los seguidores vs amigos, tweets vs me gusta y tweets, me gusta por día

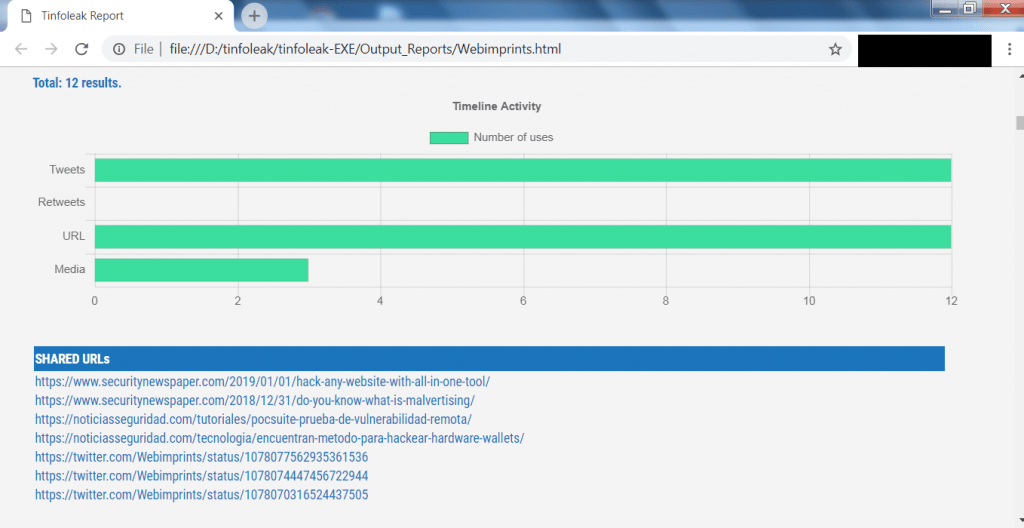

- Al desplazarse hacia abajo muestra la actividad de la línea de tiempo y las URL compartidas

- La captura de pantalla anterior muestra la actividad de la línea de tiempo en forma de gráfico y la lista de URL compartidas. Las URL anteriores se pueden usar para analizar el objetivo o se pueden usar en otras actividades de hacking

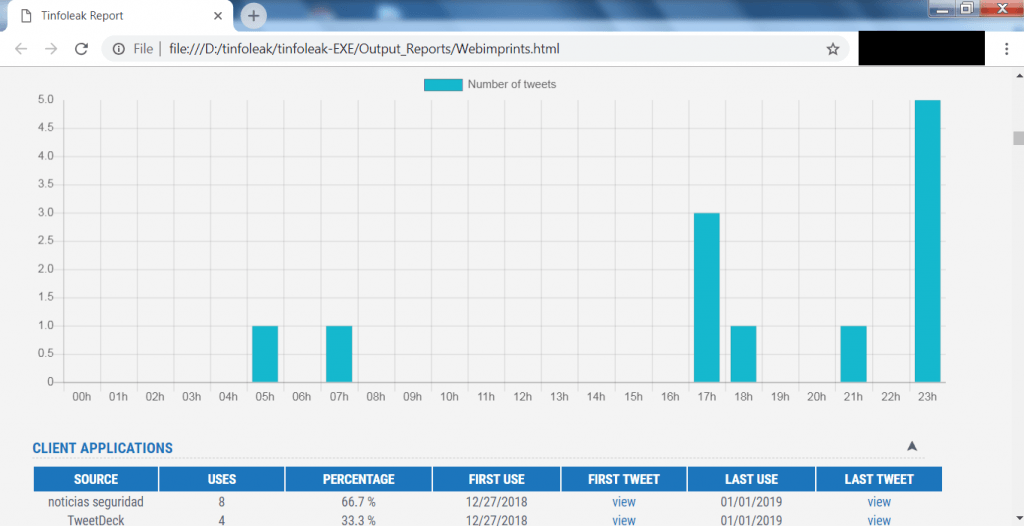

- Tinfoleak toma mucha información sobre WebImprints. El desplazamiento adicional muestra el número de tweets

- La captura de pantalla de arriba muestra el número de tweets que WebImprints ha twitteado. Esta información puede hacer que el atacante sepa el tiempo de inicio de sesión de WebImprints

- El gráfico anterior se puede usar para preparar ataques de secuestro de sesión o se puede usar en otras actividades de hacking

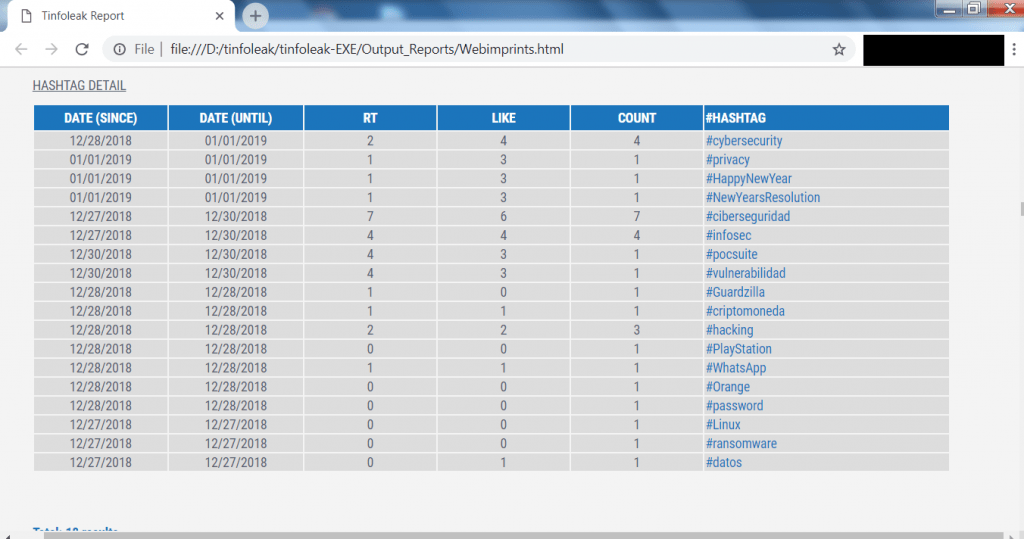

- Tinfoleak da detalles de hash de WebImprints

- La captura de pantalla anterior muestra las etiquetas hash que han sido utilizadas por WebImprints al publicar en el feed de Twitter. Las etiquetas hash anteriores están más relacionadas con las herramientas de seguridad cibernética

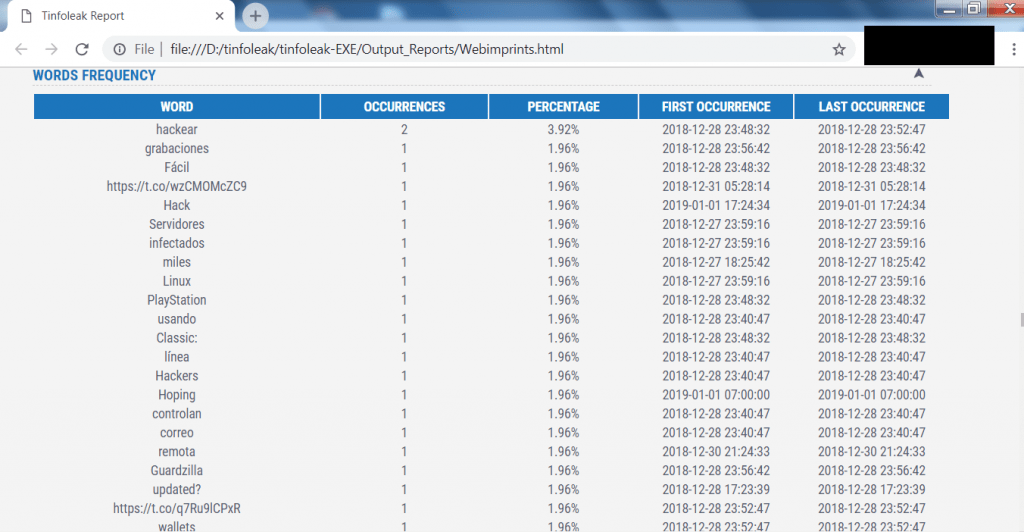

- El desplazamiento hacia abajo muestra las palabras utilizadas por WebImprints, que se pueden usar para crear listas de palabras

- La captura de pantalla anterior muestra las palabras que se utilizan principalmente en WebImprints. La lista anterior puede ayudar a un atacante a preparar un ataque de diccionario o puede usarse en otras actividades de hacking

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad