Hay muchos hackers éticos que buscan diferentes formas de comprometer dispositivos móviles con sistema operativo Android. Hackear un sistema es siempre un tema interesante para hablar, donde todos en este planeta están en dispositivos móviles. Investigadores en hacking ético del Instituto Internacional de Seguridad Cibernética (IICS) siempre está en busca de capacitar a la comunidad de la ciberseguridad sobre las diferentes técnicas empleadas por los hackers en su búsqueda de comprometer sistemas informáticos, dispositivos IoT, entre otros.

Hoy hablaremos de las diferentes formas de hackear un móvil Android. Este será un post muy interesante para los entusiastas de la ciberseguridad. Básicamente, hay dos formas de hackear cualquier teléfono móvil:

- Hacking remoto: Se utiliza cuando los hackers no tienen acceso físico al dispositivo móvil

- Hacking OnSite: Se refiere a cuando los hackers tienen acceso físico al dispositivo móvil

HERRAMIENTAS DE HACKING REMOTO

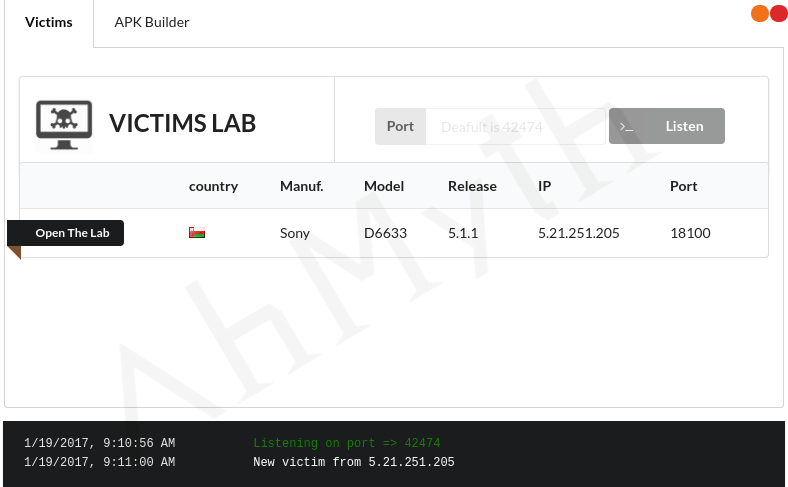

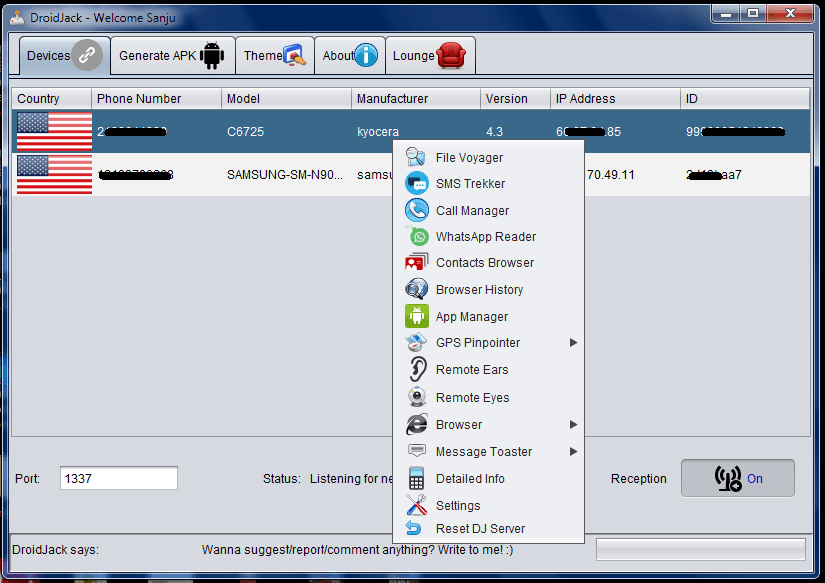

Esta es una herramienta de administración remota (RAT) de Android que tiene una buena interfaz de usuario y es fácil de usar.

Con esta herramienta es posible controlar de forma remota cualquier dispositivo Android desde un equipo de cómputo utilizando viejas vulnerabilidades de los teléfonos móviles.

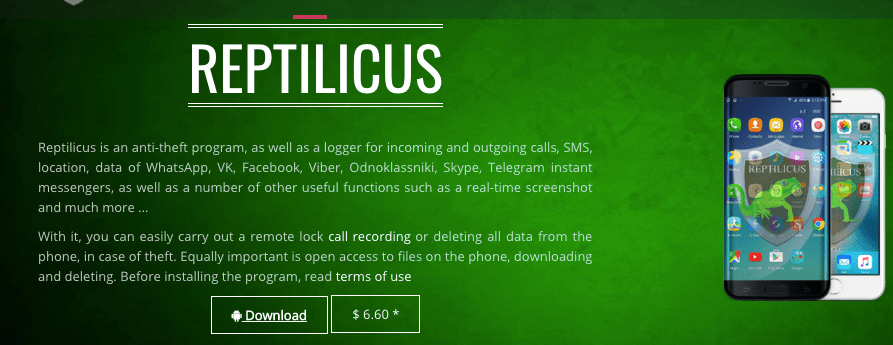

No se trata de software malicioso, pero los padres pueden usarlo para rastrear a sus niños. Se trata básicamente de una aplicación de seguimiento móvil, pero también puede ser utilizada por hackers con fines maliciosos. Cuesta alrededor de $6 USD, mencionan expertos en hacking ético.

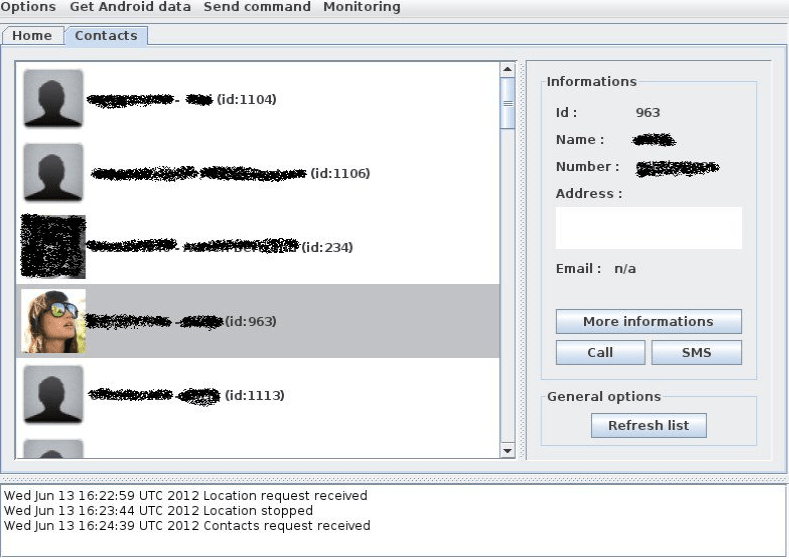

Esta es una RAT de Android gratuita escrita en código Java. Una vez que esté instalado el móvil, se eliminará su icono del móvil.

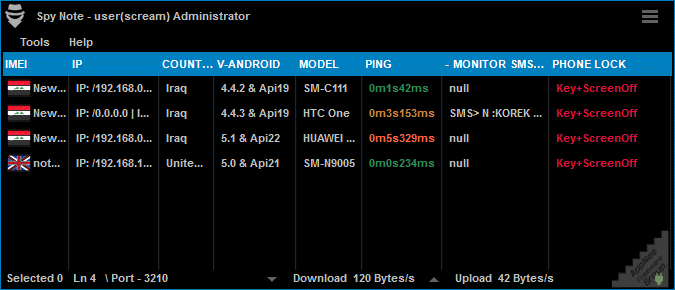

Este es un Android RAT muy poderoso, pero cuesta alrededor de $210 USD. Es muy fácil de usar y operar.

HERRAMIENTAS DE HACKING ONSITE

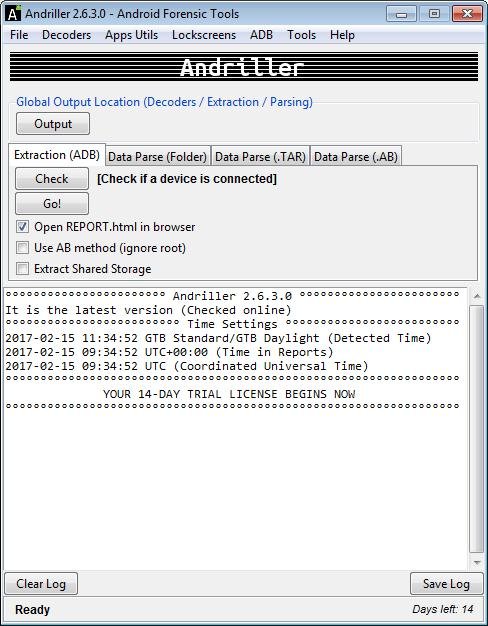

Acorde a los especialistas en hacking ético, esta herramienta también se puede utilizar en iOS si tiene acceso físico al teléfono móvil de destino. Una vez que instale la solución, se realizarán todas las copias de seguridad en la nube.

Se trata básicamente de una herramienta forense móvil, pero puede ser utilizada por hackers para tomar datos de un teléfono móvil cuando tiene acceso físico al dispositivo.

CONCLUSIÓN

Para cuidar su móvil, mantenga siempre una copia de seguridad y no instale aplicaciones no deseadas en su móvil. Tampoco entregue su móvil a ninguna persona, ni siquiera por un minuto. Nunca se sabe, puedes ser el próximo objetivo.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad