La búsqueda de vulnerabilidades en el host (el host puede ser un sitio web, un servidor web, un dispositivo de red (enrutador y otros), la computadora del usuario final) comienza con la recopilación de información básica. Esta información incluye detección de hosts, escaneo de sus puertos para buscar puertos abiertos, definición de servicios en ejecución en estos puertos, definición de versiones de servicio y búsqueda de vulnerabilidades para estas versiones, verificación del uso de contraseñas débiles, lanzamiento de escaneos adicionales con varias herramientas, según el servicios de red detectados.

Este suele ser un conjunto de acciones bastante típico que varía desde la ejecución de servicios de red detectados en el host. Por lo tanto, ya existen varias herramientas de automatización que pueden escanear el rango de la red.

Queremos hablar de otra herramienta de hacking ético : badKarma. Este programa tiene una interfaz gráfica en la que es suficiente usar el mouse y no es necesario introducir comandos (aunque se pueden usarlos).

Cómo instalar badKarma

Instalar badKarma es muy sencillo. Pero el hecho es que esto es solo un shell gráfico para lanzar herramientas. Es decir, debe instalar todas las herramientas que utiliza el programa. Por lo tanto, recomiendo trabajar con badKarma en Kali Linux, en el que (casi) todo lo que necesitas ya está presente.

Para instalar badKarma en Kali Linux, ejecute el comando:

sudo apt install python3-pip python3-gi phantomjs mitmproxy ffmpeg gir1.2-gtk-vnc-2.0 gir1.2-gtksource-3.0 gir1.2-vte-2.91 gir1.2-osmgpsmap-1.0 gir1.2-webkit2-4.0 knockpy ncat gobuster

git clone https://github.com/r3vn/badKarma.git

cd badKarma

sudo pip3 install -r requirements.txt

chmod +x badkarma.py

./badkarma.py

Cómo usar badKarma

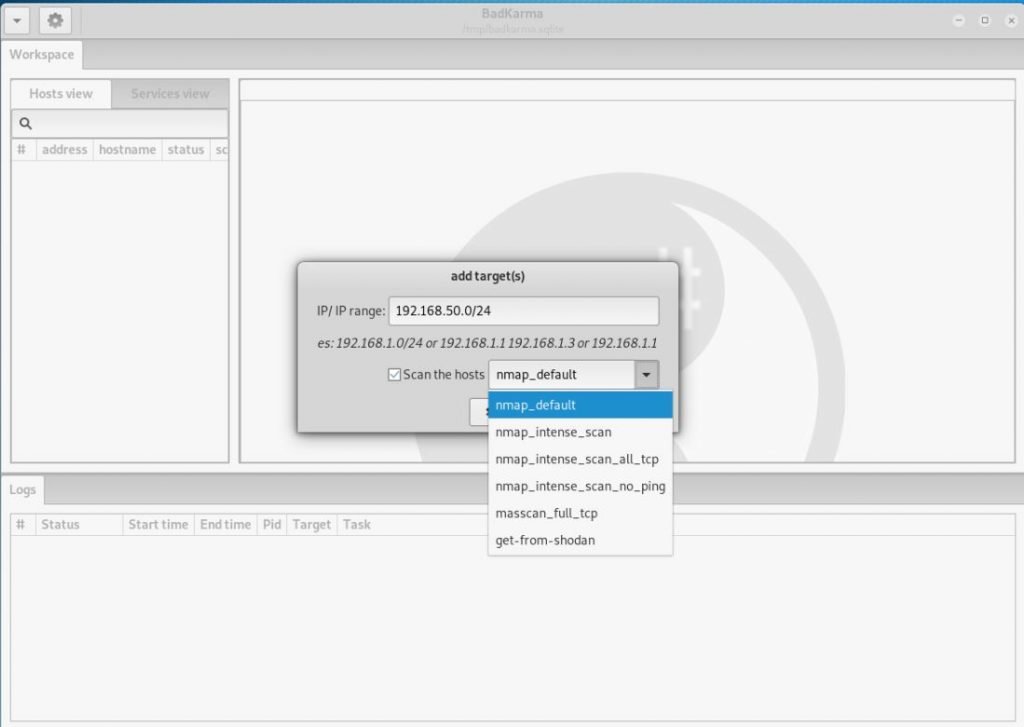

Comience ingresando el objetivo. Puede especificar la dirección del sitio, la dirección IP o el rango de direcciones IP:

También puede seleccionar un perfil de escaneo. Están disponibles las siguientes opciones:

- nmap_default – exploración normal con ayuda Nmap,

- nmap_intense_scan – exploración intensiva con Nmap, se utilizan las opciones -T4 -A -v -oX

- nmap_intense_scan_all_tcp – exploración intensiva de todos los puertos TCP con Nmap, opciones -p 1-65535 -T4 -A -v -oX se usan

- nmap_intense_scan_no_ping – escaneo intensivo con Nmap sin verificar si el host está disponible (sin ping), se usan las opciones -T4 -A -v -Pn -oX

- masscan_full_tcp – escaneo completo con ayuda Masscan, se utilizan las opciones -p0-65535 –rate 10000 –banner

- get-from-shodan – no escanear, pero obtener datos de shodan. Para hacer esto, primero debe especificar su clave API a shodan. En Kali Linux API, la clave para shodan debe escribirse en ~/filebin/badKarma/conf/shodan.conf. Y en la API de BlackArch, la clave para shodan debe escribirse en el archivo. /usr/share/badkarma/conf/shodan.conf

Como objetivo, agregaré la red local a través de la cual nos conectamos: 192.168.50.0 / 24

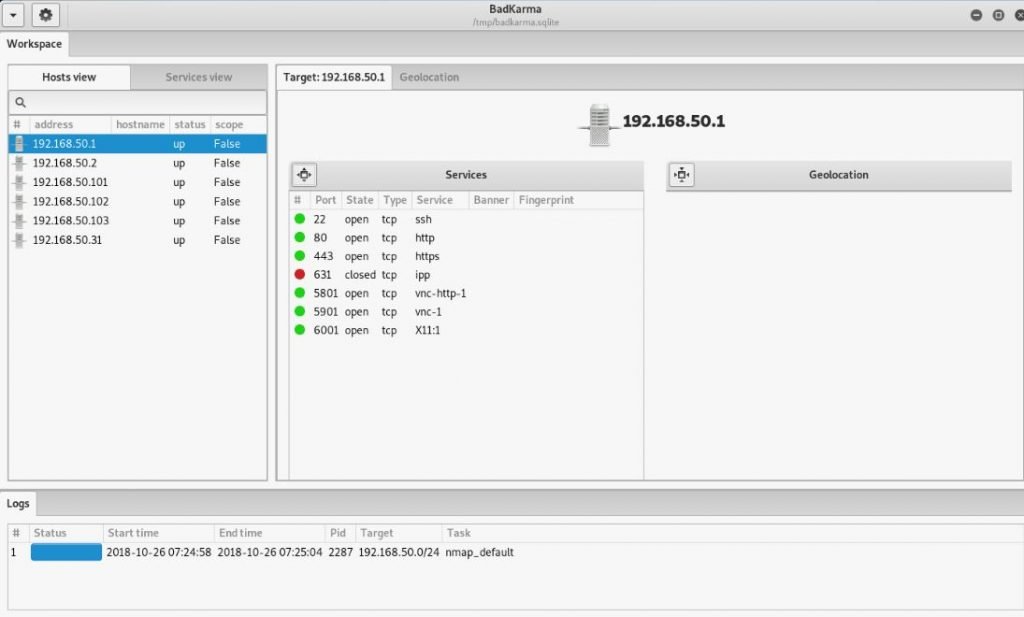

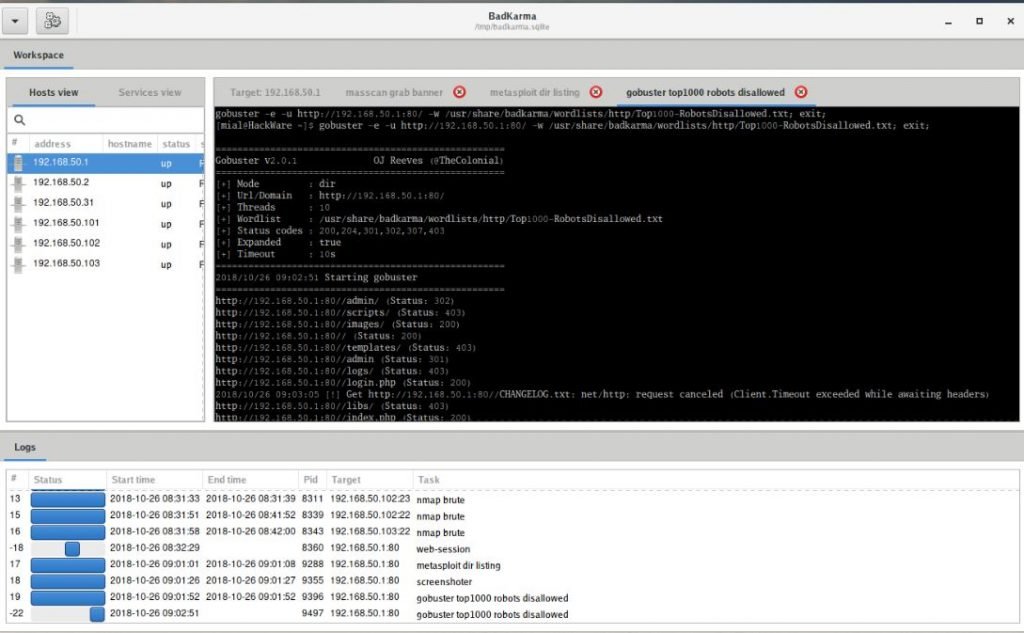

Los resultados del escaneo se presentarán como una lista de hosts disponibles:

Si hace clic en el host, Se mostrarán los puertos abiertos y los servicios de red en ejecución:

Debajo de la lista de servicios en ejecución hay otra información adicional (si se recopila) sobre el sistema operativo, la ubicación, la dirección MAC y más:

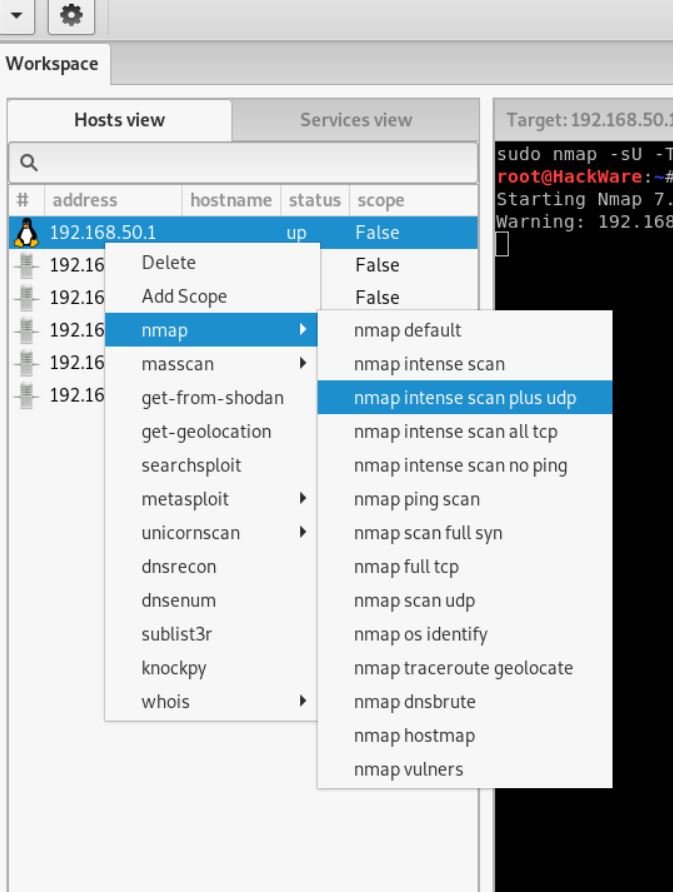

Ahora tenemos dos opciones: puede continuar explorando el host como un todo o concéntrese en sus servicios individuales. Para ver las opciones disponibles para trabajar con el host, haga clic con el botón derecho del mouse sobre él: allí se

Se encuentran disponibles varios tipos de escaneo usando Nmap, varias opciones para encontrar subdominios, investigación de registros DNS y otras formas de obtener información sobre el host.

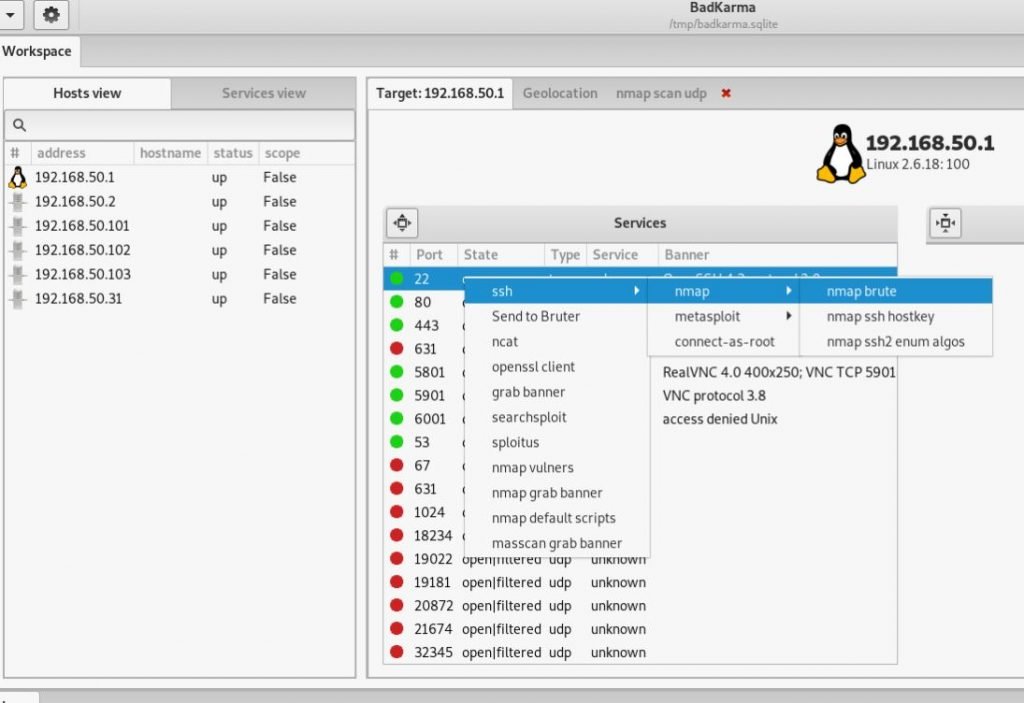

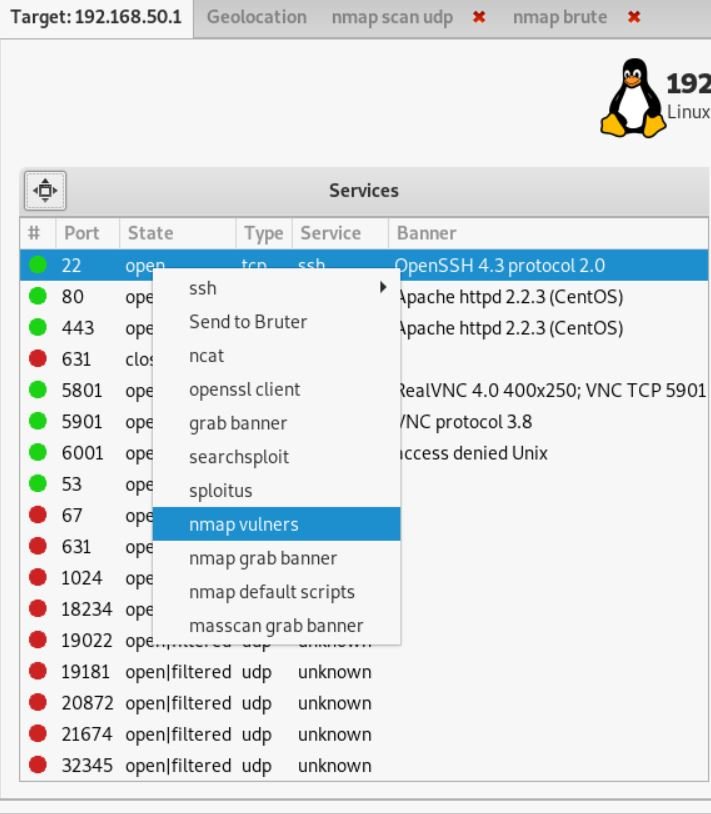

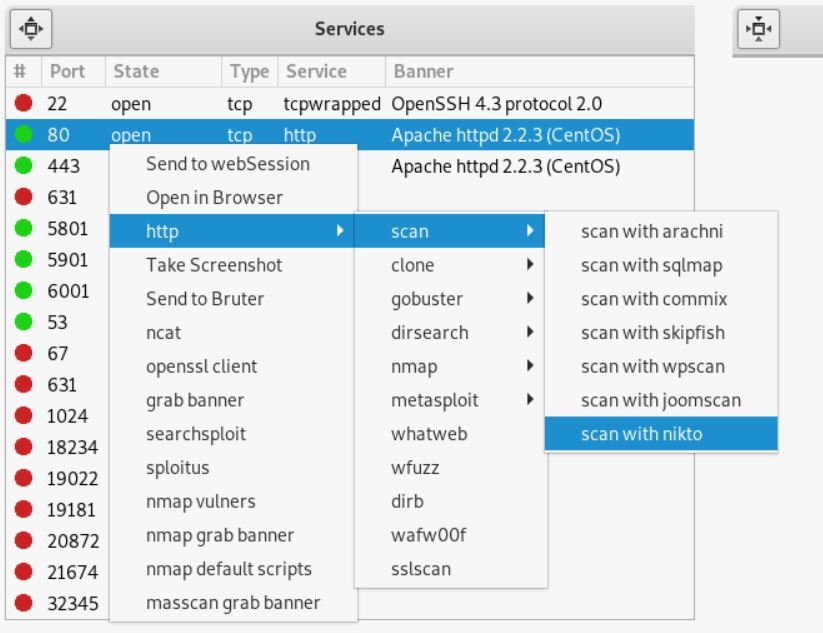

Al hacer clic derecho en los servicios lanzados en el host, puede ver las acciones disponibles para ellos:

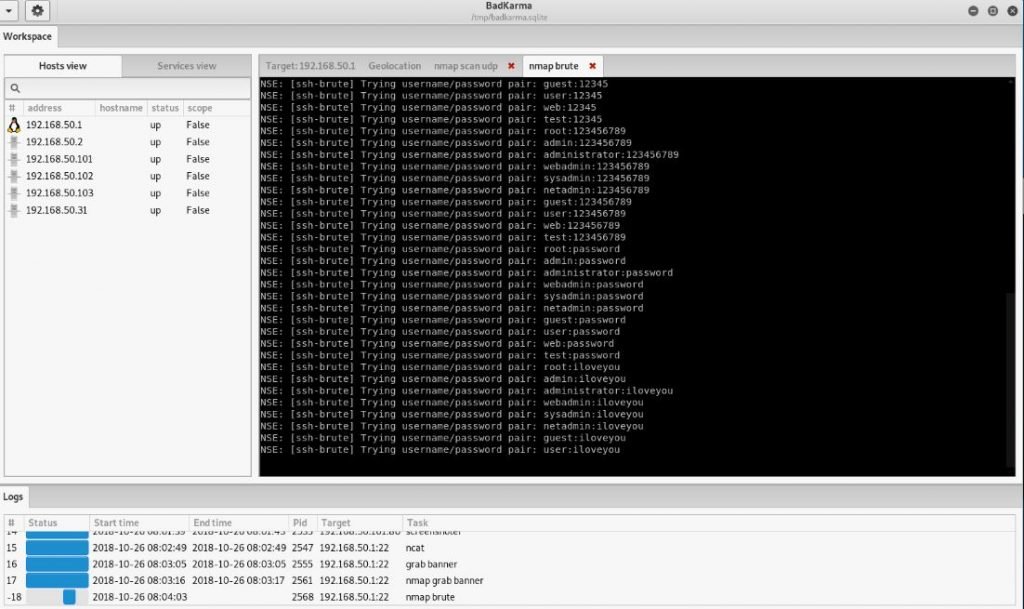

Por ejemplo, para SSH puede ejecutar brut-force:

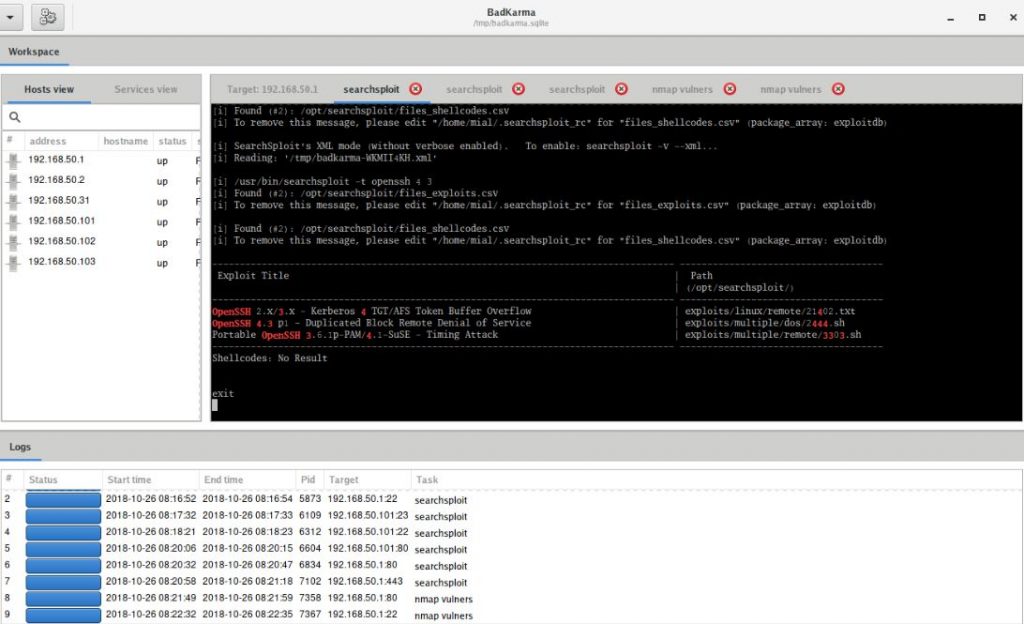

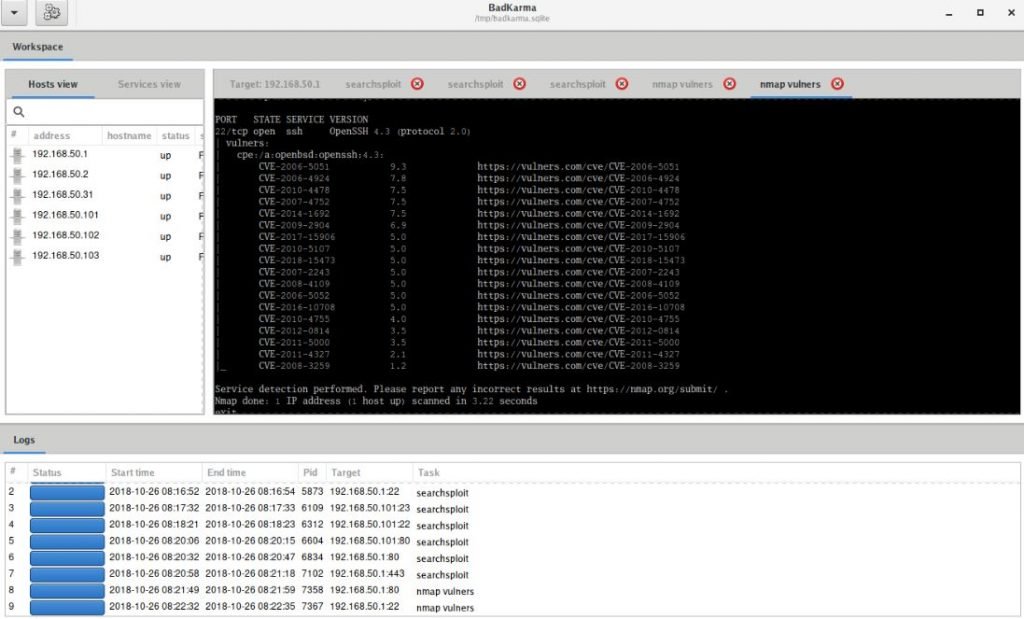

Puede comenzar a buscar exploits usando nmap, searchploit o splitus:

En este caso, se determinará el número de versión exacto del servicio (si esto no se ha hecho previamente) y exploits Se buscará en bases de datos populares.

Especialmente muchas opciones diferentes para servicios web:

Puede tomar una captura de pantalla, clonar una página, escanear programas populares para encontrar vulnerabilidades, comenzar a buscar usuarios, hosts, directorios, subdominios y más

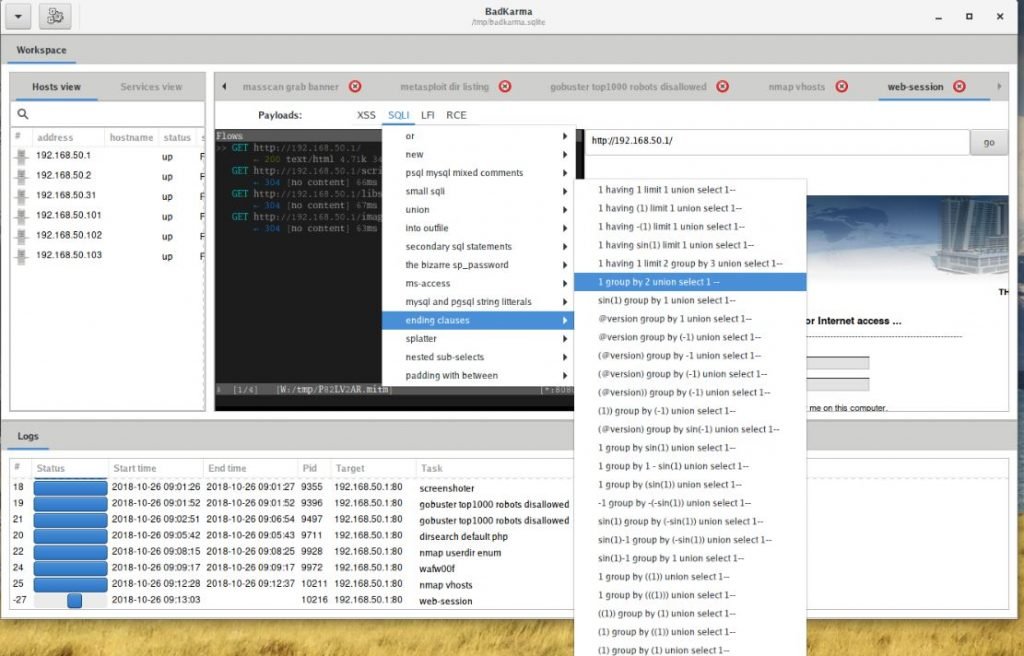

tiene WebSession (funciona con mitmproxy):

Los datos obtenidos durante la operación no solo se muestran, sino que también se almacenan en el archivo de sesión /tmp/badkarma.sqlite. Si desea guardar este archivo, luego de completar el trabajo, asegúrese de copiarlo en un lugar seguro, ya que la carpeta. / tmp se limpia automáticamente en cada reinicio de la computadora.

Conclusión

badKarma en general, un interesante programa de pentesting con el que puede realizar rápidamente acciones de rutina y mantener los resultados en un lugar conveniente para la percepción visual. Como puede comprender al trabajar con el programa, el conjunto de operaciones para cada servicio se selecciona intelectualmente, según el tipo de servicio. Si esta lista carece de algunas de sus herramientas favoritas, entonces esto no es un problema: badKarma es un programa modular y puede agregar su propio módulo.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad