Footprinting usando DIG

Footprinting usando DIG

El Domain Name Server (o Domain Name System) es un método distribuido que ayuda a las personas a recordar el nombre de cualquier sitio web. En general, los sitios web se alojan en servidores utilizando su dirección IP. Las personas no podrían recordar la dirección IP de un sitio (números) todo el tiempo. Ahí es donde el DNS ayuda. DNS convierte cualquier dirección IP en texto normal para que cualquiera pueda recordar la dirección de cualquier sitio web.

DNS actúa como una libreta de direcciones para Internet. Si conoce algún nombre de dirección en particular pero no conoce su dirección IP, puede buscarlo fácilmente en la libreta de direcciones. DNS funciona de la misma manera.

Por ejemplo, si un usuario visita (webimprints.com) en un navegador, la computadora utilizará el DNS para recibir la dirección IP del sitio web, que es 23.229.216.201.

Tipos de registro DNS

Los tipos de registro de DNS son generalmente utilizados por el editor de DNS (administradores de red) que realizan cambios en el servidor de nombres de dominio.

- A – MUESTRA LA DIRECCIÓN IP DEL HOST

- MX – MUESTRA SERVIDOR DE CORREO DE DOMINIO

- NS – MUESTRA EL SERVIDOR DE NOMBRE DEL HOST

- rDNS – MUESTRA EL REGISTRO DE DNS REVERSO

- VIEW ANY FILE – MAYORMENTE UTILIZADO EN BÚSQUEDA DE DNS

- PORT NO. – ESPECIFICANDO EL NUMERO DE PUERTO

- DNS PATH – MOSTRANDO EL DNS PATH

- IPV4 / IPV6 – MOSTRAR EN LAS DIRECCIONES IP

- SOA- MUESTRA EL REGISTRO DE SOA

Los tipos de registro DNS mencionados anteriormente se utilizan comúnmente para recopilar información sobre el sitio web.

DIG

DIG se utiliza para averiguar si el registro DNS está configurado correctamente o no.

Dig está disponible para Kali Linux por defecto.

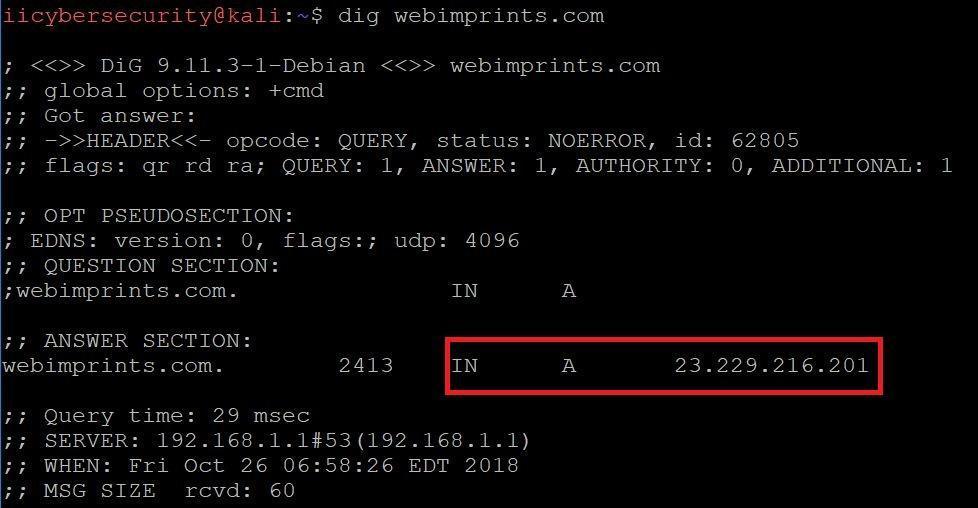

- Para comenzar a usar Dig, vaya a Linux terminal. Simplemente escribiendo dig webimprints.com

- Escriba dig en el Terminal de Linux como se muestra en la captura de pantalla a continuación:

- En la pantalla de salida puede ver que webimprints.com muestra la dirección IP utilizando el registro A

Comprobar su servidor DNS en Linux

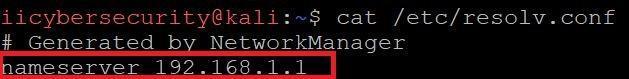

- Teclee cat /etc/resolv.conf.

- Puede ver más abajo las configuraciones DNS por defecto

Especificar servidor de nombre

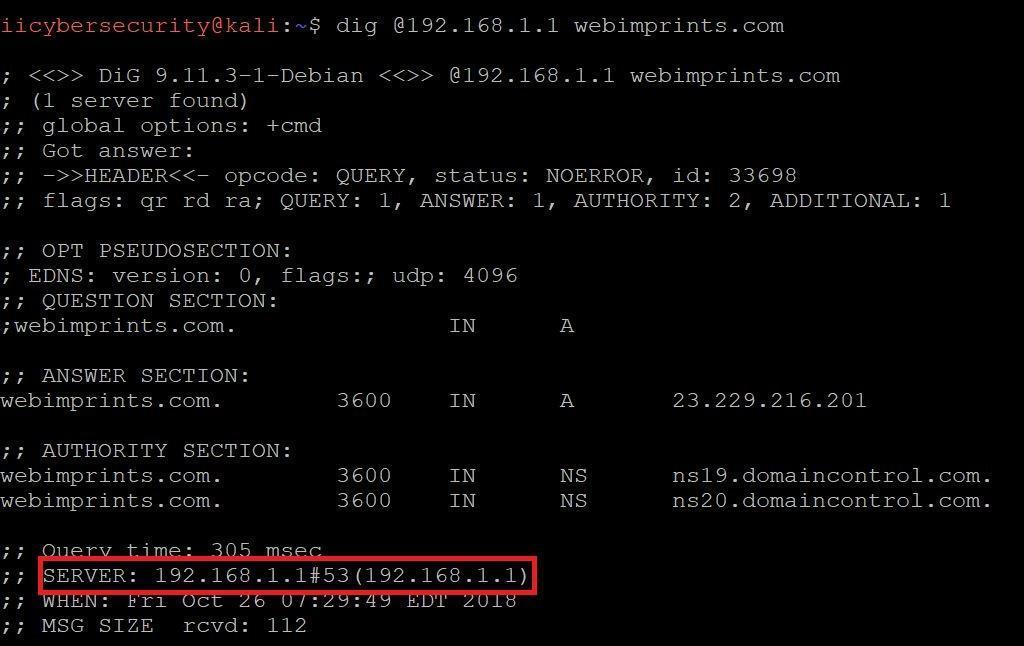

- Después del comando anterior, teclee dig @ 192.168.1.1 webimprints.com

- En la salida anterior podemos ver el servidor de nombres especificado. En el nivel de raiz, debe haber algún servidor de nombres confiable configurado para responder a las consultas contra un nombre de dominio

- Los servidores de nombres que han sido designados por el registrador llevan el archivo de zona para el dominio. Los subdominios se configuran en servidores de nombres

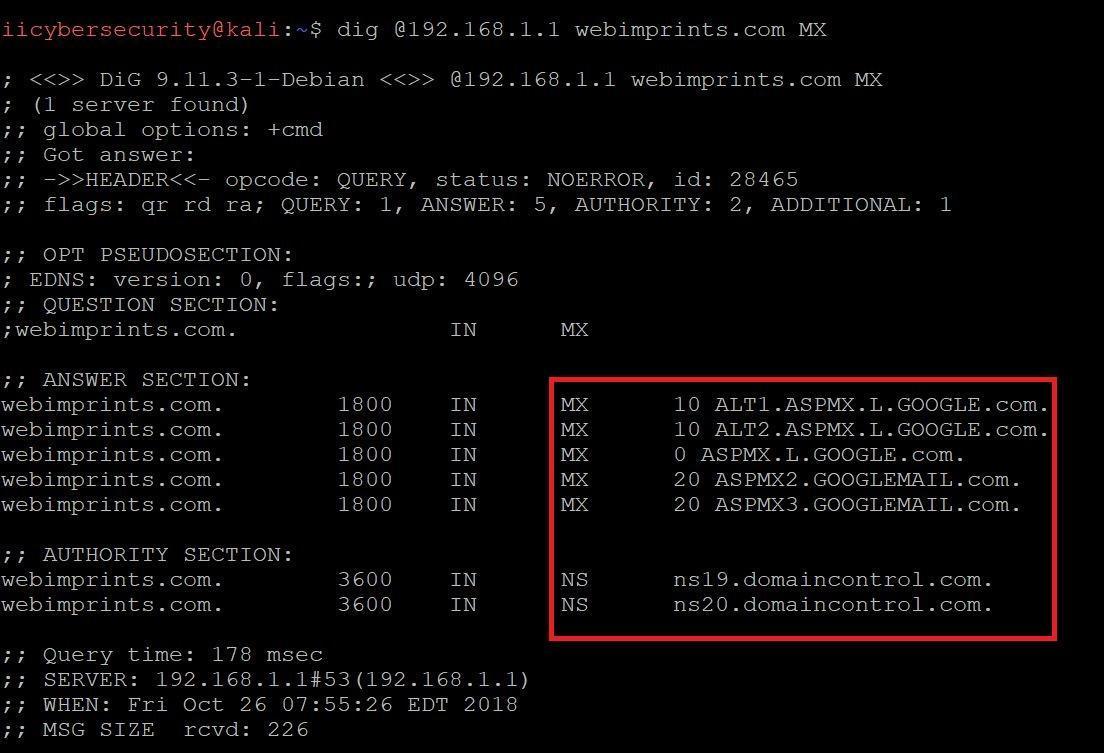

Mostrando servidores de correo

- Teclee dig @192.168.1.1 webimprints.com MX

- En la captura de pantalla anterior se ve el servidor de correo webimprints.com. Este registro MX significa que el sitio web de webimprints.com tiene un registro de intercambio de correo

- Cada registro MX tiene su propia preferencia y los números más bajos tienen una preferencia más alta. Por lo tanto, cuando se envía el correo, se utiliza el registro MX con la preferencia más baja, si no se puede acceder al registro MX de la preferencia más baja que el registro MX con la siguiente preferencia alta. Sin embargo, si los registros tienen el mismo valor de preferencia MX, ambos registros MX se utilizarán simultáneamente

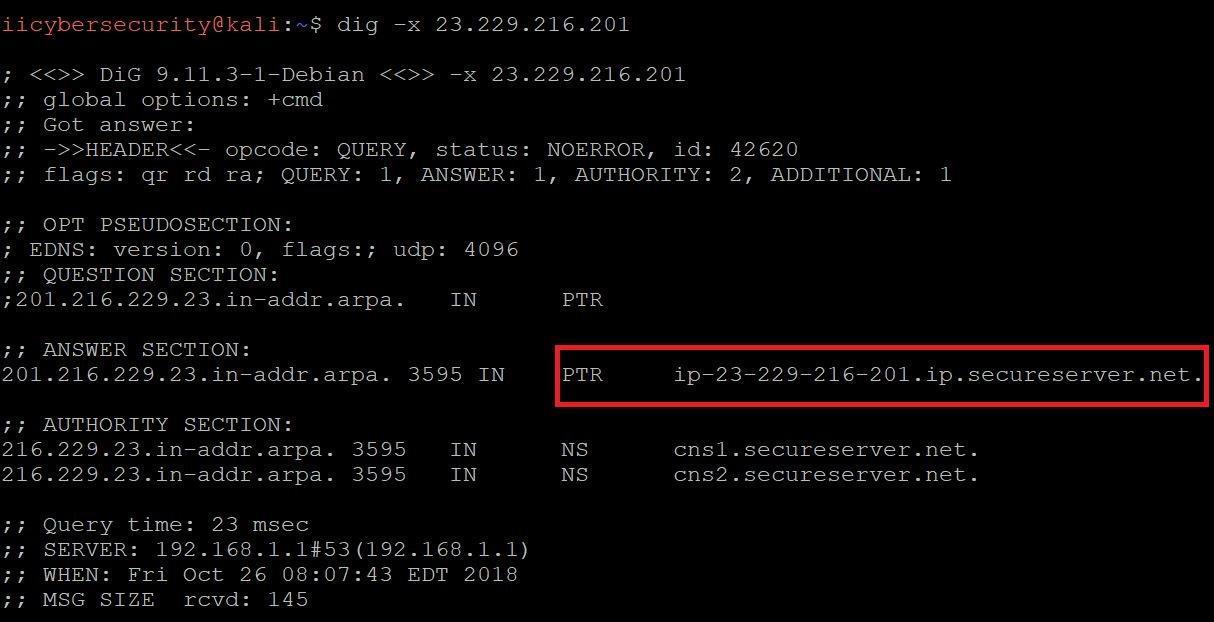

Registro DNS reverso

- Teclee dig –x 23.229.216.201 (direcciónnIP)

- El registro PTR permite que la consulta rDNS coincida con la dirección IP de un dominio. Funciona a la inversa del registro A

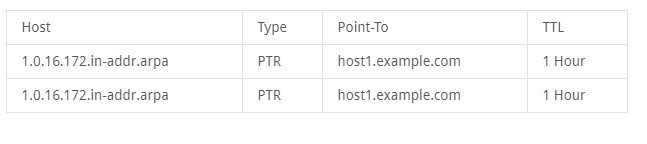

- El registro PTR permite la consulta RDNS (DNS inverso) para hacer coincidir la dirección IP con un dominio. Funciona frente a un registro A (Dirección). Tomemos por ejemplo 2 hosts:

Para 172.16.0.1:

Tipo: PTR

Host: 2Apunta a: host2.ejemplo.com

Para 172.16.0.2:

Tipo: PTRHost: 2

Apunta a: host2.ejemplo.com

Los registros de PTR se mostrarán en el Panel de control de esta manera:

- Después del registro PTR, asegúrese siempre de que los hosts mencionados deben tener registros A. En el ejemplo anterior, host1.example.com debe tener un registro apuntado a 172.16.0.1 y host2.ejemplo.com con 172.16.0.2

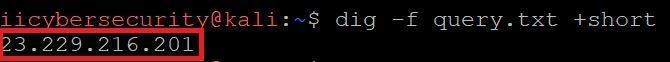

Ver un archivo

- Teclee dig –f query.txt +short

- Tiene que crear cualquier archivo. En ese archivo puede ingresar cualquier nombre de dominio. Este comando es útil en búsquedas masivas de DNS

- –f se usa en la lectura del archivo. + short se usa para ver solo las direcciones IP

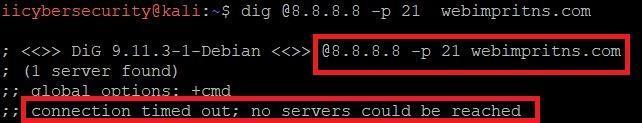

Indicar cualquier número de puerto

- Teclear dig @8.8.8.8 –p 21 webimprints.com

- En la captura de pantalla anterior, puede especificar un puerto alternativo. Por alguna razón, un servidor de nombres externo está configurado para un puerto no estándar

- El servidor de nombres externo realmente escucha el tráfico en el puerto (21) especificado, y su firewall también debe permitir el tráfico, de lo contrario, la búsqueda fallará. Como puede ver, el tiempo de espera de la conexión se debe a que 8.8.8.8 no está configurado en un puerto aleatorio que es 21 como se muestra arriba en la captura de pantalla

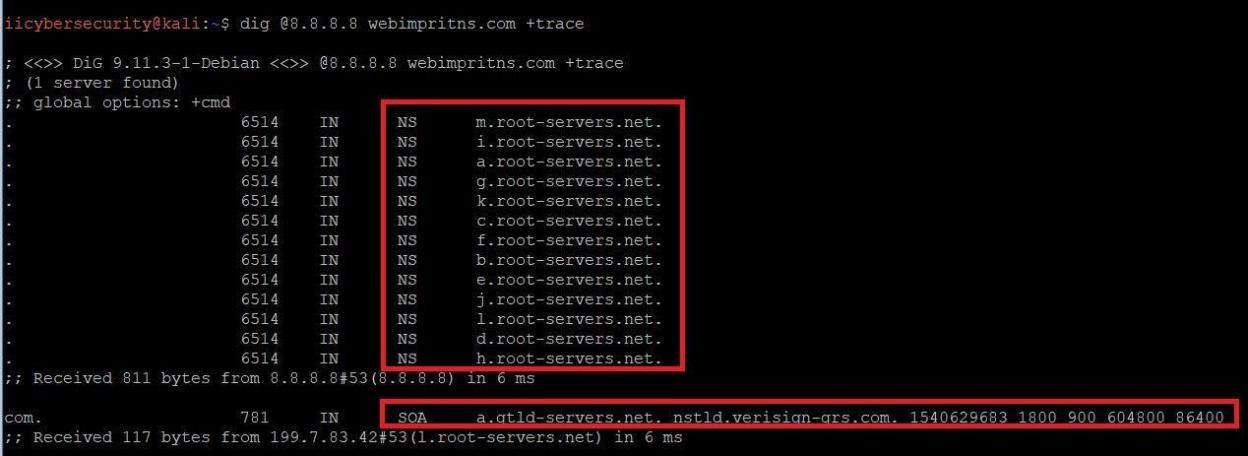

Rastreo de DNS

- Teclee dig @8.8.8.8 webimprints.com +trace

- En la captura de pantalla anterior, al consultar webimprints.com, puede ver cómo el DNS hace su ruta. Primero irá a los servidores de nombres raíz, luego al dominio .com

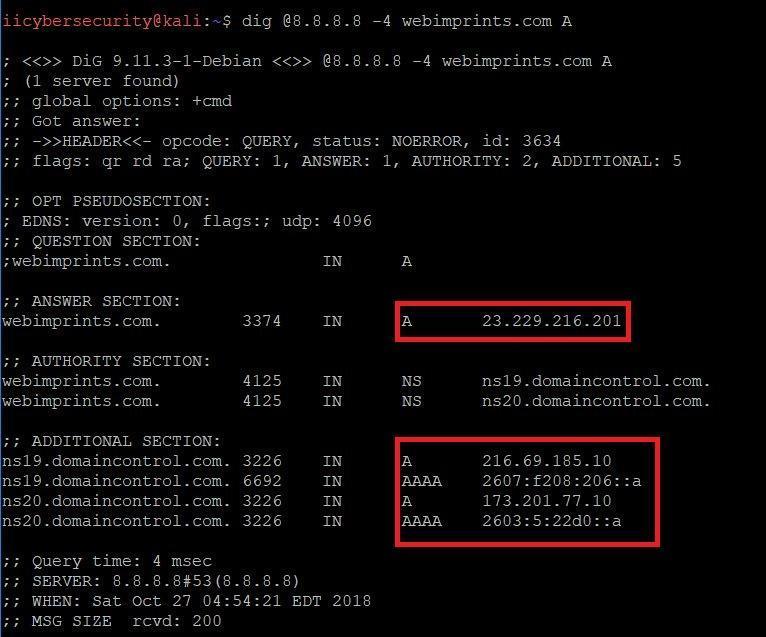

Usar IPV4 o IPV6

- Teclee dig @8.8.8.8 -4 webimprints.com

- En la captura de pantalla anterior, utilice la consulta ipv4 para obtener el ipv4. Si quiere consultar ipv6 puedes -6 en lugar de -4

- Si desea ver el ipv6, debe configurar la red ipv6 para que funcione correctamente

Obtener el SOA

- Ingrese el comando dig @8.8.8.8 webimprints.com SOA

En la captura de pantalla anterior, el uso de la consulta SOA (State of Authority) muestra información simple sobre el dominio, la frecuencia con la que se actualiza y la última vez que se actualizó. Un archivo de zona solo puede contener un registro SOA

Según investigadores en hacking ético del Instituto Internacional de Seguridad Cibernética, Dig es muy útil para el administrador de red en la fase de recopilación de información.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad