Un reconocido investigador alemán afirma que el algoritmo RSA fue descifrado por especialistas en análisis criptográfico, lo que puede representar un gran avance en el campo de las matemáticas o bien un riesgo de ciberseguridad.

Las funciones unidireccionales que forman la base de la mayoría de los algoritmos dependen de la dificultad de resolver algunos problemas incluso con acceso a una computadora con altas capacidades de procesamiento. La seguridad de RSA, por ejemplo, se basa en la dificultad de factorizar el producto de dos números primos grandes.

Como recordará, el sistema criptográfico RSA utiliza la factorización de números enteros y desde su lanzamiento se convirtió en uno de los recursos más utilizados para el cifrado digital. Otros tipos de criptografía utilizan curvas elípticas para crear una función unidireccional que no es posible descifrar excepto a través de un ataque de fuerza bruta que implica probar todas las claves posibles.

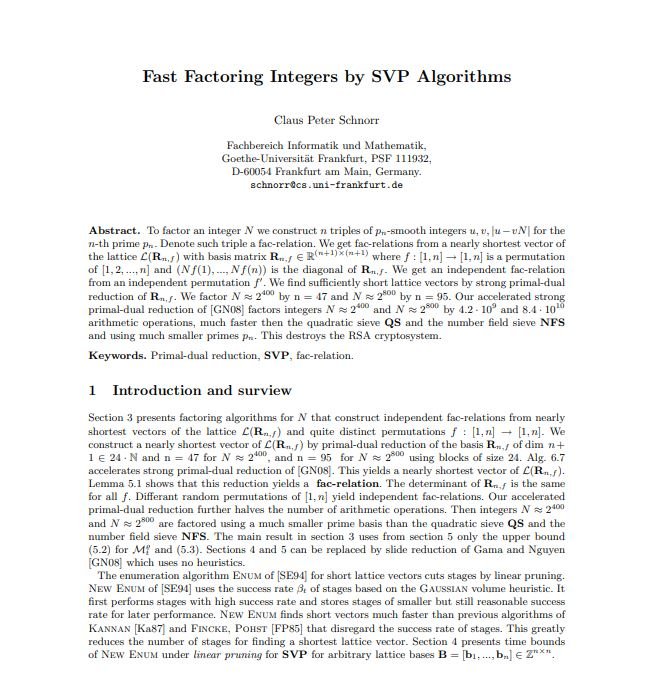

Claus Schorr, matemático y criptógrafo, menciona que la factorización prima se puede reducir a un problema del vector más corto, que podría resultar más fácil de descifrar. La premisa de su investigación, titulada “Factorización rápida de enteros en algoritmos SVP”, es que este proceso podría destruir el cifrado RSA.

En caso de verificarse, esta técnica sería funcional incluso si se implementan valores de cifrado más largos. Cabe recordar que incrementar la longitud de la clave de cifrado es una respuesta común para asegurarse de que los algoritmos se mantengan vigentes en el complejo mundo de la informática.

El problema es que, de trivializarse el proceso de descifrado de este método, una gran cantidad de sistemas considerados seguros que dependen de RSA se volverían inseguros o cuando menos vulnerables a toda clase de ataques conocidos o por conocer.

Por otra parte, el especialista en criptografía Matthew Green comentó: “Creo que el consenso general es que este es un enfoque emocionante que, por desgracia, ahora mismo no cuenta con evidencia práctica de eficacia, y la asociación del nombre de un investigador en particular con él no debería ser visto como un cambio real.”

Como menciona Green, este método de descifrado aún no ha sido demostrado de manera exhaustiva, mucho menos probado en entornos reales o controlados, aunque para muchos esta es una señal de alarma clara para que las organizaciones traten de reforzar las potenciales debilidades antes de que los cibercriminales saquen ventaja de estas fallas. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad