Un grupo de investigadores ha elaborado un reporte en referencia a las más populares tácticas empleadas por los grupos de hacking para evadir la herramienta de seguridad Antimalware Scan Interface (AMSI). Desarrollada por Microsoft, esta es una interfaz diseñada para la integración de productos anti malware en sistemas Windows, incrementando la protección para los usuarios.

Recientemente se actualizó la integración de AMSI con Office 365 con el fin de incluir el escaneo de macros Excel 4.0 y así tratar de impedir el ingreso de macros maliciosas como vector de infección.

Este reporte fue elaborado por un equipo de investigación de la firma de seguridad Sophos, mencionando que los hackers recurren a prácticamente cualquier método conocido para inhabilitar AMSI, incluyendo ataques de ofuscación, esteganografía y la carga de archivos maliciosos.

Hace algunos años los propios investigadores de Sophos revelaron una línea de código capaz de invertir un atributo de PowerShell para la integración de AMSI que podría haber interrumpido algunos procesos de esta interfaz. Este script ya ha sido identificado como malicioso, aunque es el punto de partida para el desarrollo de algunos métodos para eludir AMSI en las más recientes implementaciones.

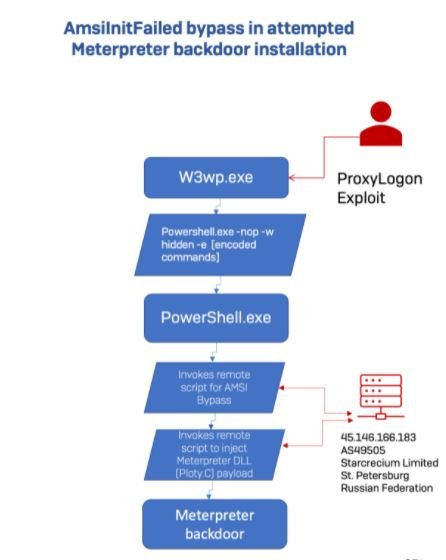

La mayoría de los métodos de ataque detectados en los últimos dos años parecen estar enfocados en actividades post-exploit, incluyendo movimiento lateral. Uno de los principales métodos se basa en tratar de recuperar un backdoor de PowerShell de un servidor web dentro de un espacio de direcciones IP privadas. Este mismo método se basa en un incidente separado relacionado con el ataque Proxy Logon con conexión a un servidor remoto.

Otra técnica de creciente popularidad es el uso de una herramienta ofensiva conocida como Seabelt, que consiste en un script PowerShell para la creación de un proceso delegado que usa la reflexión para acceder a la interfaz .NET para AmsiUtils.

Los expertos de Sophos mencionan que casi el 99% de estos ataques se realizan mediante la manipulación de la biblioteca de AMSI. Cabe señalar que existen múltiples variantes de malware capaces de encontrar AmsiScanBuffer para sobrescribir las instrucciones y forzar una falla severa en las solicitudes de análisis de AMSI.

Otras tácticas incluyen el uso de Cobalt Strike, scripts remotos de la línea de comandos en PowerShell antes del lanzamiento de actualizaciones y la creación de archivos DLL falsos diseñados para engañar a PowerShell para que cargue una versión falsa de amsi.DLL.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad