China podría ser sede de uno de los mayores escándalos de hacking ocurridos recientemente. Reportes de expertos en hacking ético aseguran que esta operación involucra a altos funcionarios del gobierno chino, hackers maliciosos, investigadores de seguridad e incluso infiltrados en compañías de todo el mundo.

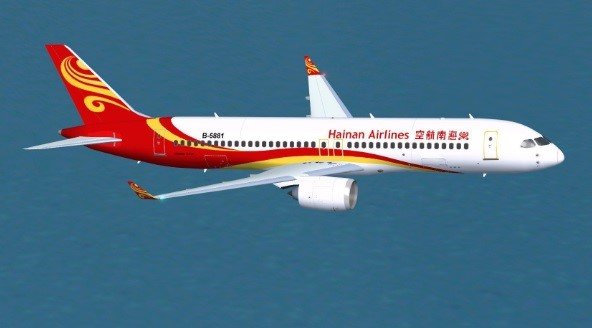

Acorde a los reportes, China montó esta operación de hacking para extraer de forma inadvertida propiedad intelectual vital para reducir la brecha tecnológica en el campo de la aviación entre el gigante asiático y los países más desarrollados en ese aspecto. La operación de hacking además involucra a Comac, compañía aeroespacial controlada por el gobierno chino, y la construcción de C919, su avión más avanzado, pensado para competir con destacadas compañías, como Airbus y Boeing.

En el informe, los especialistas en hacking ético de Cloudstrike aseguran que el Ministerio de Seguridad Estatal coordinó una campaña de seguimiento sistemático apuntando a algunas compañías extranjeras, entre ellas algunos proveedores de componentes y tecnología para el avión C919 con el objetivo de desarrollar todas las partes de este avión en China en el futuro cercano.

El ministerio habría encargado a su división en Jiangsu el despliegue de esta campaña. A su vez, Jiangsu delegó a dos funcionarios la coordinación de los ataques contra las compañías privadas. Las tareas de estos coordinadores incluían la supervisión de las actividades de hacking, el reclutamiento del personal requerido y el establecimiento de líneas de acción.

Se calcula que la campaña se mantuvo activa por al menos 5 años, periodo durante el que los hackers, identificados como Turbine Panda, lograron infiltrarse en múltiples compañías, principalmente proveedores de tecnología aplicada a la aviación, como Ametek, Honeywell, Capstone Turbine, entre otros.

Otra característica a destacar es la integración del equipo de hackers encargados de esta campaña. Los expertos en hacking ético afirman que un área especializada del ejército chino suele encargarse de esta clase de actividades. No obstante, esta ocasión China decidió reclutar a diversos hackers clandestinos e investigadores de seguridad. La labor primordial de estos hackers era encontrar la forma de acceder a las redes de las compañías objetivo, empleando peligrosas variantes de malware como PlugX, Winnti o Sakula, además de recopilar la información confidencial y enviarla a servidores remotos.

Si bien esta campaña parecía marchar sin contratiempos para el gobierno chino, los hackers cometieron un error al tratar de incorporar informantes en objetivos más grandes, como Airbus y Boeing. Estos intentos de intrusión no pasaron desapercibidos para las agencias de inteligencia de E.U., que comenzaron a reunir pistas para derrumbar la operación.

Los primeros en caer fueron los empleados de las compañías atacadas que actuaron como informantes para Turbine Panda. Posteriormente E.U. logró detener al hacker conocido como Yu, desarrollador del malware Sakula.

El arresto de este hacker generó una enérgica respuesta del gobierno chino, que prohibió a sus investigadores y expertos en hacking ético participar en cualquier conferencia o evento organizado en el extranjero. No obstante, esta medida también podría ser interpretada como un movimiento a la defensiva con el que China espera proteger a algunos de sus activos.

Expertos del Instituto Internacional de Seguridad Cibernética (IICS) mencionan que el mayor golpe asestado contra Turbine Panda llegó a finales de 2018, cuando Xu Yanjun, un alto funcionario chino, fue arrestado en occidente. Se considera que esta es arresto de un oficial extranjero más importante desde la época de la guerra fría. Las autoridades esperan que Yanjun colabore a cambio de una reducción en su condena.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad