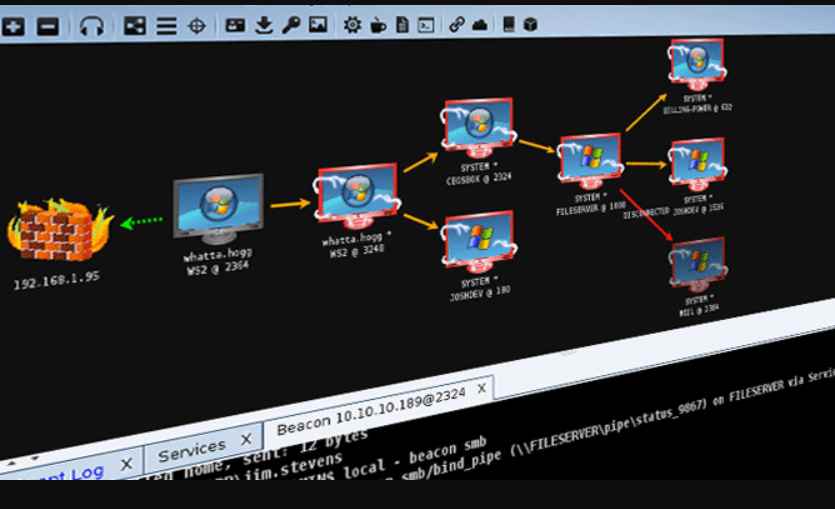

Cómo APT28 se infiltra en las redes en universidades y plantas nucleares francesas sin ser detectado

Según un estudio reciente publicado por la principal agencia de ciberseguridad de Francia, una organización de hackers afiliada a la agencia de inteligencia militar de Rusia ha estado espiando aLEER MÁS