TeamViewer es una de las mejores aplicaciones que podemos encontrar para controlar un ordenador de forma remota a través de Internet. Esta herramienta se utiliza tanto en entornos empresariales, pagando su correspondiente licencia de uso, como en entornos domésticos, sin fines profesionales, donde podemos utilizarla de forma gratuita. Sin embargo, el éxito de esta herramienta también la convierte en un objetivo muy viable para los piratas informáticos, quienes constantemente buscan la forma de poder utilizarla para sus propios fines, por ejemplo, tal como hace el malware TeamSpy.

Hace algunas horas, los expertos de seguridad de Avast publicaban un informe en el que analizaban el malware TeamSpy, un nuevo malware que ha empezado a circular por la red y que hace uso de TeamViewer para controlar de forma remota los ordenadores de las víctimas. Es cierto que esta amenaza no es nueva, y es que, hace varios meses, otras empresas de seguridad como Hemidal Security detectaron cierta actividad de esta amenaza, incluso en 2013 fue cuando este malware empezó sus andadas, sin embargo, en las últimas semanas, los piratas informáticos responsables de TeamSpy han intensificado su campaña y, además, lo han hecho con una nueva versión (la 6.0), la cual es mucho más agresiva y complicada de detectar.

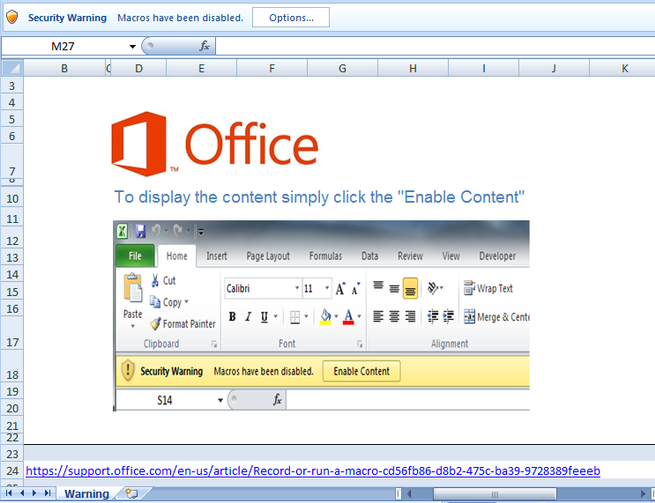

Este malware se instala en los ordenadores utilizando la conocida técnica de las macros de Word. Los piratas informáticos detrás de este malware envían un documento adjunto a través de correos electrónicos y, cuando la víctima los ejecuta, les pide permiso para ejecutar estas macros ya que, por defecto, Word las bloquea para evitar, precisamente, infectarnos de malware.

Cuando la víctima acepta la ejecución de la macro, el malware comienza su infección. Una vez cargado en la memoria, el malware se conecta a un servidor alojado en Rusia desde el que descarga una supuesta imagen, que en realidad oculta un .exe protegido con una contraseña, que, al ejecutarlo, descarga una versión modificada de TeamViewer.

La mayoría de los archivos son los originales de la aplicación oficial de TeamViewer, e incluso mantienen la firma de la compañía, excepto dos de ellos, msimg32.dll y tvr.cfg. El primero de ellos es donde se oculta el malware como tal, el que controlará la versión modificada de TeamViewer, mientras que el segundo solo almacena la configuración por defecto de TeamSpy.

Todo TeamViewer se ejecuta en segundo plano, por lo que el usuario no ve nada. Además, el malware utiliza 50 APIs diferentes para ocultar el proceso de la lista de procesos de manera que sea imposible levantar sospechas sobre la infección. El malware se encarga de enviar al servidor de control el usuario y la contraseña de la víctima en todo momento, permitiendo que los piratas informáticos puedan así conectarse al ordenador de forma remota y tener el control absoluto del sistema infectado por este malware.

Una vez establecida la conexión remota, el pirata informático puede controlar el ordenador por sí mismo o enviar instrucciones al malware a través del propio chat integrado en TeamViewer.

Cómo protegernos de TeamSpy

Como siempre, los piratas informáticos utilizan el correo electrónico basura, Spam, para enviar el malware a los usuarios, por lo que no existe un vector de ataque concreto ni un grupo de víctimas específico. Por ello, si utilizamos un buen filtro de correo electrónico, en un principio no tendríamos de qué preocuparnos, ya que probablemente detecte el correo como Spam y lo eliminará.

Si por alguna razón recibimos este malware y descargamos y ejecutamos el archivo adjunto, Word bloqueará la macro para evitar infectarnos, por lo que, en ese caso, simplemente cerrando el documento abierto ya estaríamos de nuevo protegidos.

En caso de haber ejecutado ya el documento y la macro, probablemente estemos infectados por este malware. En ese caso, lo mejor en reiniciar el ordenador cuanto antes en modo seguro y pasarle un software antivirus actualizado cuanto antes para que este detecte y elimine la amenaza.

Fuente: https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad