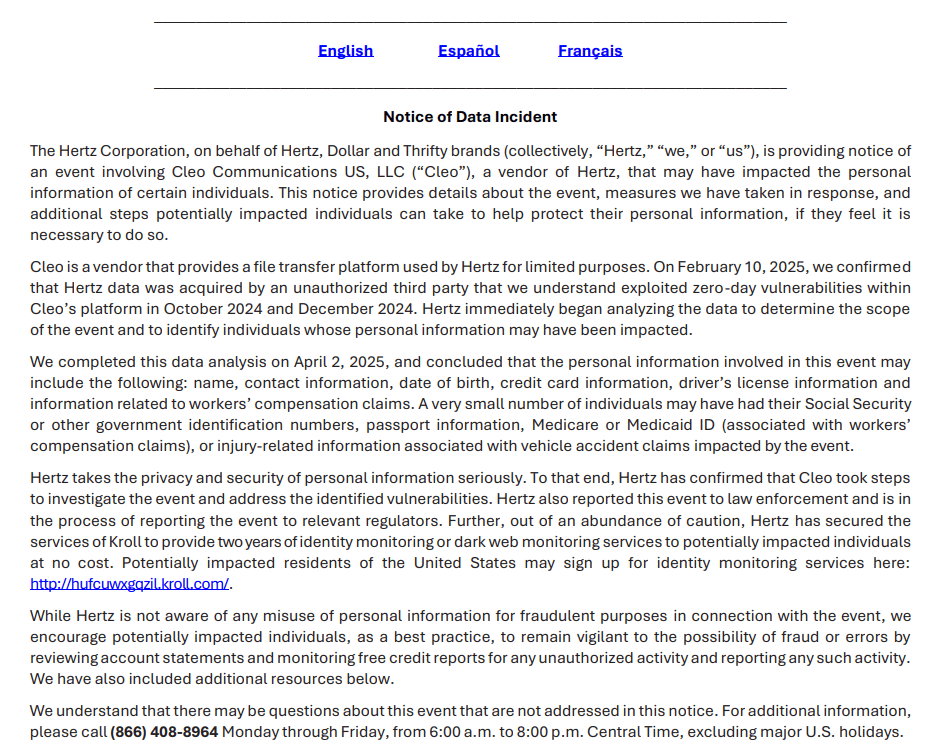

Hertz Global Holdings ha confirmado oficialmente una grave brecha de seguridad que expuso información personal —incluyendo números de licencias de conducir y datos financieros— de clientes de sus marcas Hertz, Thrifty y Dollar. El incidente se originó por la explotación de vulnerabilidades zero-day en la plataforma de transferencia segura de archivos del proveedor externo Cleo, ampliamente utilizada en entornos empresariales.

Este ataque forma parte de una campaña más amplia de explotación de la cadena de suministro, atribuida al grupo de cibercrimen Clop, conocido por ataques de extorsión basada en robo de datos, sin necesidad de cifrado.

🔍 Resumen Técnico del Incidente

🛠️ Vector de Ataque: Vulnerabilidades en Cleo

- Plataformas afectadas: Cleo Harmony, VLTrader y LexiCom

- Periodo de intrusión: Entre octubre y diciembre de 2024

- Tipo de vulnerabilidad: Zero-day en software MFT (Managed File Transfer)

- Fecha de descubrimiento: 10 de febrero de 2025

Las soluciones de Cleo son utilizadas ampliamente en sectores como logística, finanzas e integración B2B, lo que las convierte en un objetivo ideal para atacantes que buscan capturar datos confidenciales a gran escala.

📋 Datos Comprometidos

Según el aviso oficial (incluyendo la notificación presentada ante el estado de Maine), los datos expuestos incluyen:

- Nombres completos

- Correos electrónicos y teléfonos

- Direcciones físicas

- Fechas de nacimiento

- Números de licencias de conducir

- Información de tarjetas de crédito

- Datos relacionados con empleo y seguros (reclamos por accidentes o compensaciones)

- En algunos casos adicionales:

- Números de Seguro Social (SSN)

- Números de pasaporte

- Identificadores de Medicare o Medicaid

Esto convierte el incidente en una violación crítica de datos personales, que incluye información altamente sensible y regulada.

🧠 El Grupo Clop: De Ransomware al Robo y Extorsión de Datos

El ataque ha sido atribuido al grupo Clop, conocido por abandonar el cifrado tradicional de archivos y enfocarse en extraer información confidencial para extorsionar a sus víctimas.

📌 Otras víctimas recientes de Clop:

- Western Alliance Bank

- WK Kellogg Co

- Sam’s Club

- Hertz Global Holdings

Clop ejecuta sus amenazas publicando los datos robados en su sitio web de filtraciones en la dark web, si la víctima no paga el rescate exigido.

Parte de los datos robados a Hertz ya han sido filtrados públicamente por el grupo.

🛡️ Respuesta de Hertz y Medidas Tomadas

- Contrataron expertos forenses y asesores legales externos.

- Notificaron a las autoridades y agencias regulatorias.

- Enviaron avisos de brecha a los afectados (más de 3,400 en Maine).

- Ofrecen 2 años de protección de identidad gratuita con Kroll, incluyendo:

- Monitoreo de crédito

- Consultoría en casos de fraude

- Asistencia para recuperación de identidad

Hertz indicó que, hasta ahora, no se ha confirmado el uso indebido de los datos filtrados.

🧪 Escenarios Reales de Riesgo

📨 Ejemplo 1: Phishing con Datos Reales

Un atacante podría enviar un correo que diga:

“Estimado cliente, detectamos una discrepancia en su reclamo de accidente con Thrifty. Por favor, verifique su información de licencia en el siguiente enlace.”

Con datos reales robados, el ataque parece legítimo y eleva significativamente la tasa de clics.

📋 Ejemplo 2: Suplantación de Identidad

Con los datos robados, es posible:

- Abrir cuentas bancarias falsas

- Solicitar créditos o préstamos fraudulentos

- Presentar declaraciones de impuestos falsas o reclamos de beneficios

🔐 Lecciones para la Comunidad de Ciberseguridad

🔗 1. Los Riesgos de Terceros Están en Auge

Este ataque evidencia la necesidad de evaluaciones continuas de riesgo de proveedores, en especial de herramientas críticas como plataformas MFT.

✅ Acción recomendada: incluir transferencias seguras de archivos en pruebas de penetración y ejercicios de red team.

🔎 2. El Robo de Datos ya Supera al Cifrado

La extorsión por exposición pública está reemplazando al ransomware tradicional. El daño reputacional, legal y operativo puede ser devastador, incluso sin cifrado.

✅ Acción: tratar las alertas de exfiltración de datos como incidentes de máxima prioridad.

🧰 3. Plataformas MFT: Riesgo Invisible

Herramientas como Cleo, MOVEit o GoAnywhere muchas veces operan fuera del alcance del EDR tradicional, pero transportan datos críticos de negocio.

✅ Acción: agregar estas plataformas a los sistemas de monitoreo y escaneo continuo de vulnerabilidades.

El caso de Hertz ilustra cómo las vulnerabilidades en proveedores estratégicos pueden derivar en brechas masivas que afectan tanto a la privacidad del cliente como a la continuidad operativa. A medida que los atacantes apuntan a infraestructura empresarial no visible, los líderes de ciberseguridad deben adoptar una estrategia de resiliencia en toda la cadena de suministro digital.

Cada punto de integración debe ser monitoreado, auditado y validado, sin excepción.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad