Investigadores de ciberseguridad del Departamento de Ingeniería de Software y Sistemas de Información de la Universidad Ben-Gurion del Negev, Israel, han descubierto una nueva técnica llamada “SATAn”. El nuevo método permite robar información y datos de sistemas no conectados al internet mediante el uso de cables SATA como una antena inalámbrica para transmitir datos e información desde una PC hackeada a un receptor en algún lugar cercano a una distancia de menos de 1.5 metros.

Los sistemas “air gapped” se utilizan en entornos críticos, como las plantas de energía nuclear, que necesitan estar físicamente aisladas de las redes que están conectadas a la Internet pública. El mismo investigador ha estado involucrado en más de 12 proyectos investigando varias técnicas para robar datos de sistemas aislados. Su equipo ha demostrado que las redes aisladas aún pueden permitir la filtración de información confidencial a través de señales (luz, vibraciones, sonido, calor, campos magnéticos o electromagnéticos) generadas por componentes como monitores, parlantes, cables, CPU, discos duros, cámaras, teclados.

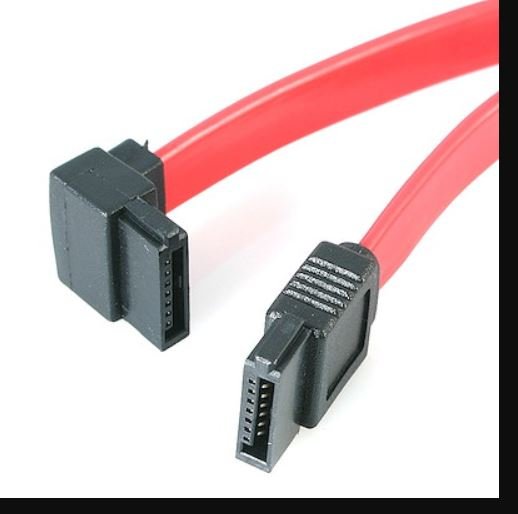

Para que este ataque SATAn funcione, el atacante primero debe infectar el sistema aislado con un malware. Una vez instalado, el malware puede usar cables SATA para realizar la exfiltración al modularlo y codificarlo. Aunque las computadoras aisladas no tienen conectividad inalámbrica, el malware permitirá el uso del cable SATA como antena inalámbrica para transferir señales de radio en la banda de frecuencia de 6 GHz. El Serial ATA (SATA) es una interfaz de bus ampliamente utilizada en las computadoras modernas y conecta el bus host a dispositivos de almacenamiento masivo como unidades de disco duro, unidades ópticas y unidades de estado sólido. Los experimentos muestran que los cables SATA 3.0 emiten emisiones electromagnéticas en varias bandas de frecuencia; 1 GHz, 2,5 GHz, 3,9 GHz y +6 GHz. La idea detrás del canal encubierto es usar el cable SATA como antena. También durante la investigación descubrieron que las operaciones de lectura en SATA son más efectivas para producir señales más fuertes que las operaciones de escritura. Esto también facilita la situación general del ataque, ya que la escritura a menudo puede requerir más privilegios. Usando esta técnica es posible la transmisión de datos con una tasa de bits de 1 bit/seg, que se muestra como el tiempo mínimo para generar una señal que es lo suficientemente fuerte para la modulación.

Una contramedida propuesta en el documento es la de un jammer SATA, que supervisa las operaciones sospechosas de lectura/escritura de aplicaciones legítimas y agrega ruido a la señal.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad