Este método de autenticación tal vez no sea tan seguro

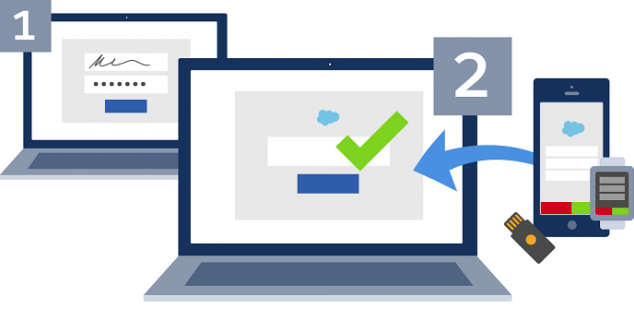

Piotr Duszynski, investigador experto en seguridad en redes originario de Polonia, anunció recientemente el lanzamiento de una herramienta llamada “Modlishka” (mantis en polaco), la cual, según el experto, es una herramienta para pruebas de penetración que permite a los usuarios automatizar campañas de phishing, por ejemplo. Incluso se menciona que esta herramienta podría comprometer cuentas de diferentes servicios que tengan activada la autenticación de dos factores (2FA).

Modlishka opera entre el usuario y el proveedor de correo electrónico de la elección del usuario, como Gmail, Outlook o Yahoo, menciona Duszynski. Posteriormente, la víctima se conecta al servidor de Modlishka, que genera solicitudes a los sitios web que desea suplantar para que la víctima no encuentre diferencias entre el sitio legítimo y la copia. El experto en seguridad en redes mencionó que Modlishka toma el contenido directamente del sitio suplantado, por lo que un usuario malicioso no tendría que dedicar tiempo a crear nuevas plantillas.

Cuando la copia del sitio es creada, las víctimas interactúan con contenido auténtico del sitio web, sin embargo, cualquier interacción será registrada en el servidor de Modlishka.

Una vez que el sitio haya sido suplantado, la víctima interactuará con contenido auténtico del sitio web legítimo. La víctima puede comprar en línea, sin embargo, todas las interacciones, entradas de formularios, que la víctima complete se registrarán en el servidor Modlishka, esto podría derivar en alguna variante de fraude de identidad y otras actividades maliciosas.

Cualquier usuario (sin importar sus intenciones) que desee utilizar esta herramienta, simplemente debe configurar el dominio en el que desee alojar su campaña de phishing, así como un certificado TLS válido. Asimismo, debe permitir que el sitio web suplantado que la víctima visite opere con una conexión HTTPS ‘segura’; de lo contrario, el usuario será alertado sobre la ausencia de una conexión HTTPS, reduciendo las posibilidades de que el ataque tenga éxito.

Finalmente, se requerirá que los usuarios ejecuten un archivo de configuración en el dominio de phishing que redirige a la víctima al sitio web legítimo al final de la operación de phishing. Modlishka está actualmente disponible en GitHub bajo una licencia de código abierto.

Acorde al experto en seguridad en redes, usar esta herramienta es tan fácil como “apuntar y hacer clic”, además, tratándose de un software de código abierto, es posible que múltiples usuarios malintencionados comiencen a probar esta herramienta en diversas campañas de phishing.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad