Microsoft dice que ha desmantelado una campaña maliciosa que se basa en una red de aplicaciones OAuth de un solo inquilino para la distribución de mensajes de spam.

En los últimos años, Microsoft ha observado un aumento en el uso malicioso de las aplicaciones OAuth, especialmente para el phishing de consentimiento, un tipo de ataque en el que se engaña al usuario para que permita que las aplicaciones maliciosas de OAuth accedan a sus servicios en la nube.

Según el gigante tecnológico, se ha observado que los actores de amenazas, incluidos los grupos patrocinados por el estado, abusan de las aplicaciones OAuth con fines maliciosos , como comando y control (C&C), redirecciones, puertas traseras, phishing y más.

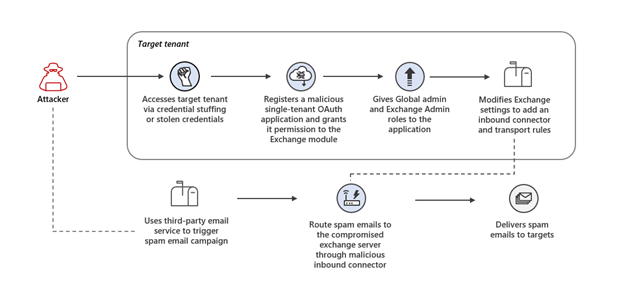

Como parte de la campaña reciente, el adversario comprometió cuentas de administrador de alto riesgo que no tenían habilitada la autenticación multifactor (MFA) para implementar aplicaciones de un solo inquilino y asignarles altos privilegios.

Las aplicaciones OAuth agregaron en el servidor de correo electrónico un conector de Exchange Online que luego se usó para enviar correos electrónicos no deseados que aparentemente provenían del dominio de la víctima y que intentaban engañar a los destinatarios para que se registraran en suscripciones pagas.

Lo más probable es que usaron credenciales comprometidas, los atacantes se dirigieron a cuentas de alto riesgo con privilegios de administrador global y parecen haber tenido una alta tasa de éxito. Ninguna de las cuentas seleccionadas tenía MFA.

Según Microsoft, “el 86% de los inquilinos comprometidos tenían al menos un administrador con una puntuación de alto riesgo en tiempo real, lo que significa que Azure AD Identity Protection los marcó como probablemente comprometidos”.

Es probable que los atacantes usaran un script de PowerShell para realizar varias actividades de administración de Azure Active Directory (AAD) en los inquilinos de destino, incluido el registro de una nueva aplicación, la adición de un permiso específico con el consentimiento del administrador, la asignación de un rol de administrador a la aplicación implementada y la adición de credenciales de la aplicación.

“El actor de amenazas agregó sus propias credenciales a la aplicación OAuth, lo que les permitió acceder a la aplicación incluso si el administrador global inicialmente comprometido cambió su contraseña”, explica Microsoft.

En algunos casos, la aplicación OAuth con muchos privilegios se usó solo semanas o meses después de la instalación inicial. Si las organizaciones víctimas no monitorearon el software sospechoso, las aplicaciones permanecieron implementadas durante meses y se usaron varias veces.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad