Los actores de amenazas están explotando la muerte de la reina Isabel II como cebo en los ataques de phishing para robar las credenciales de las cuentas de Microsoft de las víctimas.

Los atacantes tienen como objetivo engañar a los destinatarios para que visiten sitios diseñados para robar sus credenciales de cuenta de Microsoft y códigos MFA.

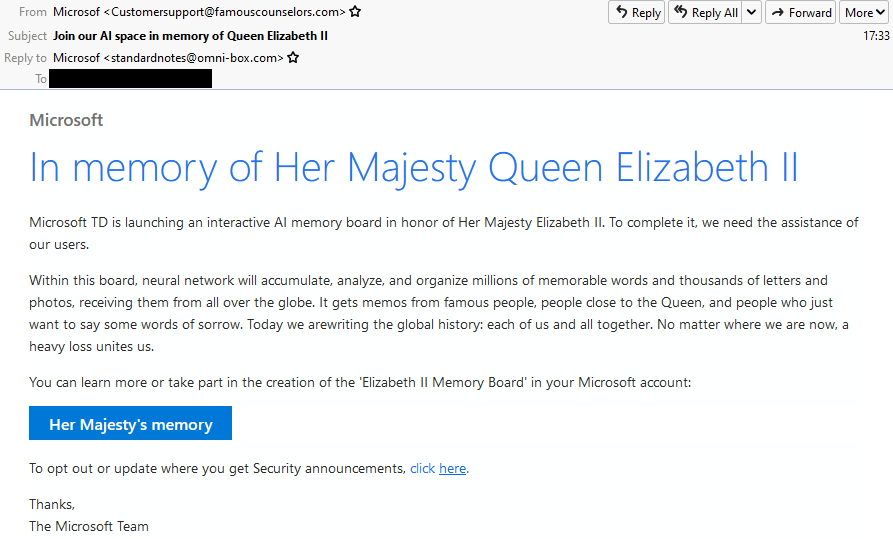

Los mensajes enviados a las víctimas pretendían ser de Microsoft e invitaban a los destinatarios a un “centro de tecnología artificial” en honor a la reina Isabel II.

El contenido del mensaje informa a los destinatarios que Microsoft está lanzando un tablero de memoria de IA interactivo en honor a Su Majestad la Reina Isabel II y los invita a contribuir a su creación accediendo a él con las credenciales de su cuenta de Microsoft.

Al hacer clic en el botón incrustado en el correo electrónico, los destinatarios son redirigidos a la página de inicio de phishing donde se les pide que ingresen sus credenciales de Microsoft.

La página de phishing https://auth.royalqueenelizabeth.com/? se ha creado con el kit de phishing EvilProxy descubierto recientemente .

La página de destino es https://auth.royalqueenelizabeth.com/?

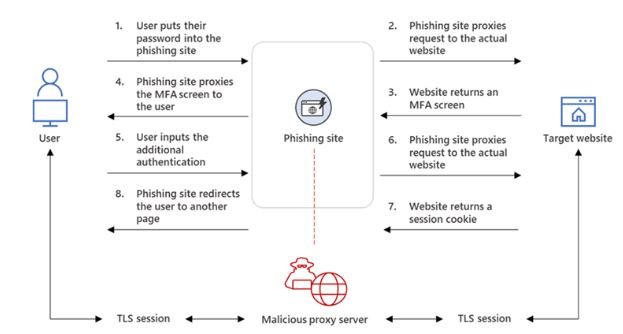

Los actores de EvilProxy están utilizando los métodos Reverse Proxy e Inyección de cookies para eludir la autenticación 2FA, lo que representa la sesión de la víctima. Anteriormente, estos métodos se habían visto en campañas dirigidas de APT y grupos de ciberespionaje; sin embargo, ahora estos métodos se han producido con éxito en EvilProxy, lo que destaca la importancia del crecimiento de los ataques contra los servicios en línea y los mecanismos de autorización de MFA.

La primera mención de EvilProxy se detectó a principios de mayo de 2022, cuando los actores que lo ejecutan publicaron un video de demostración que detalla cómo podría usarse para entregar enlaces de phishing avanzados con la intención de comprometer las cuentas de los consumidores que pertenecen a las principales marcas como Apple , Facebook , GoDaddy , GitHub , Google , Dropbox , Instagram , Microsoft , Twitter , Yahoo , Yandex y otros.

EvilProxy utiliza el principio de “Reverse Proxy”. El concepto de proxy inverso es simple: los malhechores conducen a las víctimas a una página de phishing, usan el proxy inverso para obtener todo el contenido legítimo que el usuario espera, incluidas las páginas de inicio de sesión; detecta su tráfico a medida que pasa por el proxy. De esta manera, pueden recolectar cookies de sesión válidas y evitar la necesidad de autenticarse con nombres de usuario, contraseñas y/o tokens 2FA.

Resecurity adquirió videos publicados por actores de EvilProxy que demuestran cómo se puede usar para robar la sesión de la víctima y pasar con éxito a través de los servicios de correo electrónico de Microsoft 2FA y Google para obtener acceso a la cuenta de destino.

Google 2FA

Microsoft 2FA

EvilProxy se ofrece por suscripción, cuando el usuario final (un ciberdelincuente) elige un servicio de interés para apuntar (por ejemplo, Facebook o Linkedin), la activación será por un período de tiempo específico (10, 20 o 31 días según la descripción del plan que fue publicado por los actores en múltiples foros de Dark Web).

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad