FortiGuard Labs descubrió una red de bots única en su tipo en noviembre que se creó en el lenguaje de programación Go y se estaba propagando a través de vulnerabilidades en dispositivos IoT. Esta botnet que se conoce con el nombre de Zerobot está equipada con una serie de módulos algunos de los cuales le permiten replicarse, lanzar ataques contra varios protocolos y propagarse. Usando el protocolo WebSocket también se conecta con el servidor que maneja sus funciones de comando y control.

El objetivo del malware es infectar otras computadoras para que puedan agregarse a una red de bots de denegación de servicio distribuida (DDoS), que luego puede usarse para realizar ataques cibernéticos devastadores contra ciertos objetivos. El software malicioso también incluye un módulo “anti-kill” que está destinado a evitar que el proceso finalice o elimine. Por el momento el énfasis principal de Zerobot está en realizar ataques distribuidos de denegación de servicio. Por otro lado también se podría utilizar como medio de acceso inicial.

Además de poder realizar escaneos de red y autopropagación a dispositivos cercanos Zerobot también puede ejecutar comandos en Windows (CMD) o Linux (Bash). Después de que Zerobot haya establecido su presencia en el dispositivo hackeado comunicará información básica sobre la víctima al servidor de comando y control (C2) estableciendo una conexión WebSocket con el servidor y enviando la información.

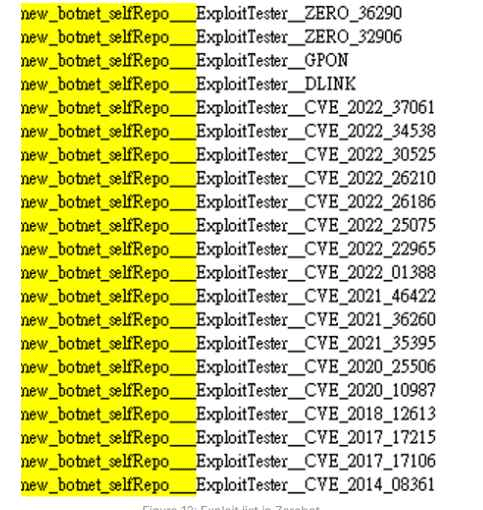

Las siguientes arquitecturas informáticas son el objetivo de esta variante particular de Zerobot: i386, amd64, arm, arm64, mips, mips64, mips64le, mipsle, ppc64, ppc64le, riscv64 y s390x. Se almacena con el nombre de archivo “cero” que también es donde se originó el nombre de la campaña. Para obtener acceso al dispositivo, Zerobot contiene exploits para 21 vulnerabilidades diferentes y hace uso de ellas.

Zerobot apunta a las siguientes vulnerabilidades cuando intenta penetrar sus objetivos:

- CVE-2022-22965: Spring MVC y Spring WebFlux (Spring4Shell)

- CVE-2022-25075: enrutador TOTOLink A3000RU

- CVE-2022-26186: enrutador TOTOLink N600R

- CVE-2022-26210: enrutador TOTOLink A830R

- CVE-2022-30525: Cortafuegos Zyxel USG Flex 100(W)

- CVE-2022-34538: cámaras IP MEGApix

- CVE-2022-37061: cámaras con sensor térmico FLIX AX8

- CVE-2020-25506: D-Link DNS-320 NAS

- CVE-2021-35395: Realtek Jungle SDK

- CVE-2021-36260: producto Hikvision

- CVE-2021-46422: enrutador Telesquare SDT-CW3B1

- CVE-2022-01388: F5 GRANDE-I

- CVE-2014-08361: servicio SOAP miniigd en Realtek SDK

- CVE-2017-17106: cámaras web Zivif PR115-204-P-RS

- CVE-2017-17215: enrutador Huawei HG523

- CVE-2018-12613: phpMyAdmin

- CVE-2020-10987: enrutador Tenda AC15 AC1900

COI

C2:

176[.]65[.]137[.]5

Archivos:

7ae80111746efa1444c6e687ea5608f33ea0e95d75b3c5071e358c4cccc9a6fc

df76ab8411ccca9f44d91301dc2f364217e4a5e4004597a261cf964a0cd09722

cd9bd2a6b3678b61f10bb6415fb37ea6b9934b9ec8bb15c39c543fd32e9be7bb

50d6c5351c6476ea53e3c0d850de47059db3827b9c4a6ab4d083dfffcbde3579

7722abfb3c8d498eb473188c43db8abb812a3b87d786c9e8099774a320eaed39

2955dc2aec431e5db18ce8e20f2de565c6c1fb4779e73d38224437ac6a48a564

191ce97483781a2ea6325f5ffe092a0e975d612b4e1394ead683577f7857592f

447f9ed6698f46d55d4671a30cf42303e0bd63fe8d09d14c730c5627f173174d

e0766dcad977a0d8d0e6f3f58254b98098d6a97766ddac30b97d11c1c341f005

6c284131a2f94659b254ac646050bc9a8104a15c8d5482877d615d874279b822

5af002f187ec661f5d274149975ddc43c9f20edd6af8e42b6626636549d2b203

74f8a26eb324e65d1b71df9d0ed7b7587e99d85713c9d17c74318966f0bead0a

9c16171d65935817afd6ba7ec85cd0931b4a1c3bafb2d96a897735ab8e80fd45

b1d67f1cff723eda506a0a52102b261769da4eaf0551b10926c7c79a658061fd

f0bb312eacde86d533c922b87e47b8536e819d7569baaec82b9a407c68084280

2460434dabafe5a5dde0cce26b67f0230dbcd0d0ab5fabad1a1dbc289dc6432f

2af33e1ff76a30eb83de18758380f113658d298690a436d817bd7e20df52df91

4483c4f07e651ce8218216dd5c655622ff323bf3cdfe405ffeb69eafa75efad5

7c085185f6754aef7824c201d8443300ff2b104521d82f9a8b8feb5d4c8d3191

6ac49092ee1bdd55ddbf57df829f20aac750597d85b5904bb7bafa5b51fbb44d

f9fc370955490bdf38fc63ca0540ce1ea6f7eca5123aa4eef730cb618da8551f

6dd71163b6ab81a35ce373875a688ad9b31e0d1c292f02e8b2bafa7b3d1e3731

d88e9248ff4c983aa9ae2e77cf79cb4efc833c947ec2d274983e45c41bbe47e1

96bbb269fd080fedd01679ea82156005a16724b3cde1eb650a804fa31f18524e

439b2e500e82c96d30e1ef8a7918e1f864e6d706d944aeddffe61b8bf81ef6d3

af48b072d0070fa09bca0868848b62df5228c34ef24d233d8eb75a1fde8ac23f

5824fc51fcfba1a6315fd21422559d63c56f0e2192937085d65f9a0ac770eb3a

c9ea4cda12c14c895e23988229831b8f04ccab315c1cbc76a9efae888be55a3b

e2c2a0cccefc4314c110f3c0b887e5008073e607c61e1adde5000efb8e630d50

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad