En un test de penetración los pasos a seguir son: reconocimiento, descubrimiento, explotación y presentación de informes. Es importante entender la diferencia entre el reconocimiento y descubrimiento. Reconocimiento es el uso de fuentes abiertas para obtener información sobre un objetivo, comúnmente conocido como “reconocimiento pasivo”. Descubrimiento, comúnmente conocido como “reconocimiento activo”, se produce cuando los paquetes se envían de forma explícita a la red objetivo en un intento por “descubrir” vulnerabilidades. Este es el primer paso de todo el proceso, que muchos pentester nóveles lo obvian. El reconocimiento proporciona bases firmes para un ataque eficaz y satisfactorio. Al invertir tiempo para encontrar tanto como sea posible sobre el objetivo antes de lanzar los ataques, se tendrá un mejor enfoque para los esfuerzos y un menor riesgo de detección.

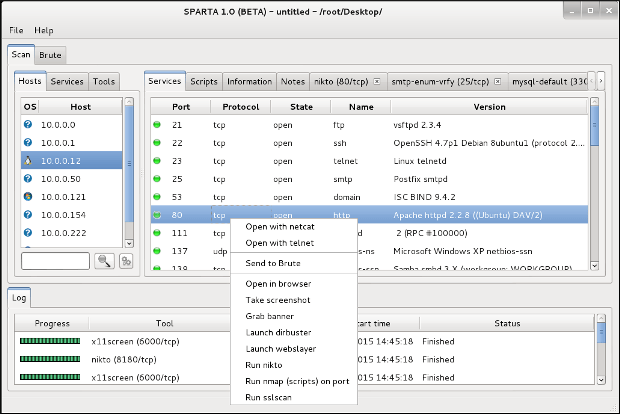

SPARTA es una aplicación GUI de Python que simplifica los test de penetración de las infraestructuras de red, al ayudar al pentester en la fase de escaneo y enumeración. Permite que el pentester ahorre tiempo al tener acceso a su kit de herramientas, con un solo clic, mostrando la salida de una manera conveniente. Si se dedica poco tiempo a la configuración de comandos y herramientas, se puede dedicar más tiempo a analizar los resultados.

Entre las características de SPARTA destaca:

- Permite ejecutar nmap desde SPARTA o importar a salida XML.

- Permite ejecutar nmap de forma transparente y escalonado: obteniendo resultados rápidamente y logrando una cobertura completa.

- Menú contextual configurable para cada servicio. Se puede configurar qué ejecutar en los servicios. Cualquier herramienta que se pueda ejecutar desde un terminal, se puede ejecutar desde SPARTA.

- Se puede ejecutar cualquier script o herramienta en un servicio a todos los hosts, con sólo un clic del ratón.

- Definir tareas automatizadas para los servicios (es decir, Ejecutar nikto en cada servicio HTTP o sslscan en cada servicio ssl).

- Las credenciales predeterminadas comprueban la mayoría de los servicios comunes. Por supuesto, esto también se puede configurar para que se ejecute automáticamente.

- Identificar la reutilización de la contraseña en la infraestructura probada. Si cualquiera de los nombres de usuario y contraseñas son encontrados por Hydra, se almacenan en listas de palabras internas que pueden utilizarse en otros objetivos de la misma red.

- Capacidad de marcar los anfitriones con los que se haya trabajado de modo que no se pierda el tiempo probando de nuevo.

- Permite capturas de pantalla de sitios web para que se pierda el tiempo en servidores web menos interesantes.

Por el momento, SPARTA se puede configurar editando el archivo “sparta.conf” ubicado en la carpeta raíz de SPARTA. En el momento del lanzamiento, SPARTA comprueba si este archivo existe, y si no, se crea un nuevo archivo con valores predeterminados. Aparte de las herramientas, no es recomendable quitar ninguna línea de “sparta.conf” ya que podría romper la funcionalidad. Además, hay que tener en cuenta que los valores de ajuste, distinguen entre mayúsculas y minúsculas.

SPARTA separa acciones en tres clases:

- Acciones del host, se invocan haciendo clic con el botón derecho del ratón en un host y las salida de las herramientas invocadas se almacenará y mostrará en SPARTA

- Acciones de puerto, se invocan haciendo clic con el botón derecho del ratón en un puerto o servicio y su salida de las herramientas invocadas se almacenará y se mostrará en SPARTA (por ejemplo: Nikto)

- Acciones de terminal, se invocan haciendo clic con el botón derecho del ratón en un puerto y generan una ventana de terminal externa (por ejemplo: Connect with netcat).

Para configurar una nueva acción debe utilizarse el siguiente formato:

Herramienta = etiqueta, comando, servicios

Herramienta: Es un identificador único, normalmente el nombre de la herramienta.

Etiqueta: Es el texto que aparecerá en el menú contextual.

Comando: Es el comando que se escribiría en el terminal para ejecutar la herramienta. Hay que tener en cuenta que debe ser un comando no interactivo. Los marcadores de posición [IP], [PORT] y [OUTPUT] cuando se usan se reemplazarán en tiempo de ejecución por los valores correctos.

Servicios: Es la lista de nombres de servicio nmap a los que se aplica la herramienta. Cuando haga clic con el botón derecho en un puerto servicio, la herramienta sólo aparecerá en el menú contextual si el servicio se definió aquí. Tenga en cuenta que este campo no es utilizado por las acciones de host por razones obvias.

Por ejemplo, para configurar la herramienta Nikto como una acción de puerto, necesitaríamos agregar la siguiente línea a la sección [PortActions] de “sparta.conf”:

nikto=Run nikto, nikto -o [OUTPUT].txt -p [PORT] -h [IP], “http,https”

Después de realizar cambios en el archivo de configuración, SPARTA debe reiniciarse para que los cambios surtan efecto. No será el caso cuando implementemos el menú de configuración.

Puede configurar SPARTA para ejecutar automáticamente cualquier herramienta que haya configurado en la sección [PortActions] del archivo de configuración cuando se identifique un servicio. Los ataques automatizados están habilitados de forma predeterminada pero se pueden desactivar editando la opción “enable-scheduler” en la sección [GeneralSettings] del archivo de configuración. Los ataques automatizados se configuran en la sección [SchedulerSettings] del archivo de configuración. Debe utilizarse el siguiente formato:

Herramienta = servicios, protocolo

Herramienta: Es el identificador único que se utilizó para definir la herramienta en la sección [PortActions].

Servicios: Es la lista de servicios que cuando se identifica debe activar la herramienta para ejecutarse automáticamente.

Protocolo: Es el protocolo del servicio en el que la herramienta debe ejecutarse (tcp / udp).

Se recomienda utilizar SPARTA en la distribución Kali Linux ya que ya tiene la mayoría de las herramientas instaladas, sin embargo SPARTA probablemente funcionaría también en sistemas basados en Debian.

Fuente:https://www.gurudelainformatica.es/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad