Se han detectado actores de amenazas prominentes que explotan controladores de Microsoft firmados legítimamente en intrusiones activas en telecomunicaciones, subcontratación de procesos comerciales (BPO) proveedores de servicios de seguridad administrados (MSSP) y empresas de servicios financieros.

Los hallazgos de SentinelLabs, Sophos y Mandiant se compartieron por primera vez con Microsoft en octubre de 2022. El martes, las cuatro empresas publicaron avisos que detallan los ataques.

Las investigaciones sobre estas intrusiones llevaron al descubrimiento de los programas maliciosos Poortry y Stonestop, escribió SentinelLabs, que formaban parte de un pequeño conjunto de herramientas diseñado para terminar los procesos antivirus (AV) y de detección y respuesta de punto final (EDR).

“El equipo Vigilance DFIR [análisis forense digital y respuesta a incidentes] de SentinelOne observó a un actor de amenazas que utilizaba un controlador malicioso firmado por Microsoft para intentar evadir múltiples productos de seguridad” se lee en el artículo técnico de SentinelLabs.

“En avistamientos posteriores, el controlador se usó con un ejecutable de usuario separado para intentar controlar, pausar y eliminar varios procesos en los puntos finales de destino. En algunos casos, la intención del actor de amenazas era en última instancia proporcionar servicios de intercambio de SIM”.

SentinelLabs también dijo que observó a un actor de amenazas separado que utilizaba un controlador similar firmado por Microsoft lo que condujo a la implementación del ransomware Hive contra una entidad en la industria médica.

Según Mandiant, los controladores maliciosos utilizados como parte de estos ataques fueron firmados directamente por Microsoft. Luego, identificar al proveedor de software original requería inspeccionar la firma con el código.

El aviso de Mandiant dijo que varias familias de malware distintas asociadas con actores de amenazas separados se han firmado con este proceso. La empresa de seguridad identificó aproximadamente nueve nombres de organizaciones únicos asociados con el malware firmado por atestación.

Los hallazgos también son mencionados por Sophos, que escribió en su informe que el uso de controladores de dispositivos para sabotear o eliminar herramientas de seguridad ha aumentado en 2022.

“Algunos de los ataques anteriores han empleado un enfoque de ‘traiga su propio controlador vulnerable’ (BYOVD), en el que los atacantes aprovechan un controlador de Windows de un editor de software legítimo con vulnerabilidades de seguridad”.

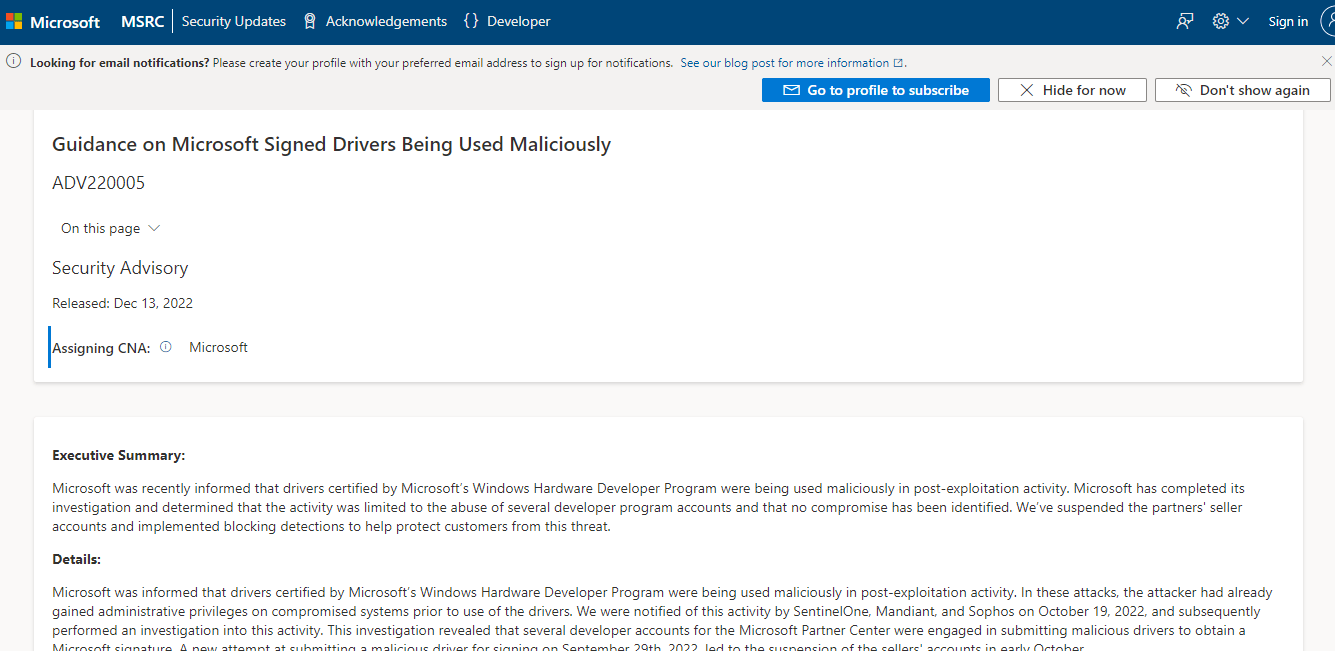

En cuanto a Microsoft la compañía afirmó que ahora completó su investigación y determinó que la actividad se limitó al abuso de cuentas de programas de desarrolladores específicos. Explicó además que, según los informes, no se había identificado ningún compromiso.

“Hemos suspendido las cuentas de vendedor de los socios e implementado detecciones de bloqueo para ayudar a proteger a los clientes de esta amenaza”.

La noticia llega el mismo día en que Microsoft publicó su último parche el martes 2022 , que abordó casi medio siglo de vulnerabilidades incluidas dos de día cero.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad