Investigadores de seguridad descubrieron una nueva botnet de spam, calculan que la cifra de dispositivos infectados se acerca al medio millón

Investigadores de una firma de ciberseguridad y forense digital han descubierto recientemente una nueva botnet de spam, denominada BCMPUPnP_Hunter, que ataca principalmente a los enrutadores que tienen habilitada la función BroadCom UPnP.

BCMPUPnP_Hunter fue visto por primera vez en septiembre pasado; a mediados de octubre, los investigadores lograron recolectar las primeras muestras de esta botnet.

Los expertos en forense digital señalaron que la interacción entre la botnet y la víctima potencial requiere de varios pasos para completarse, comenzando con el escaneo de destino del puerto tcp 5431.

“Después del escaneo, se realiza una verificación del puerto UDP 1900 del destino y se espera a que el destino envíe la URL vulnerable apropiada”, menciona el reporte de seguridad publicado por los especialistas. “Después de obtener la URL correcta, se necesitan otros 4 intercambios de paquetes para que el atacante descubra dónde está la dirección de inicio de ejecución del shellcode en la memoria para que la carga útil del exploit se pueda crear y enviar al destino.”

Los expertos destacaron que el alcance de la infección es muy grande, la cantidad de IP encontradas es de aproximadamente 100 mil en cada análisis.

Una vez que el dispositivo atacado está comprometido, el atacante implementa una red proxy (tcp-proxy) que se comunica con servidores de correo ampliamente utilizados como Outlook, Hotmail, Yahoo! Mail, etc. Esto sugiere que la botnet puede haber estado involucrada en campañas de spam.

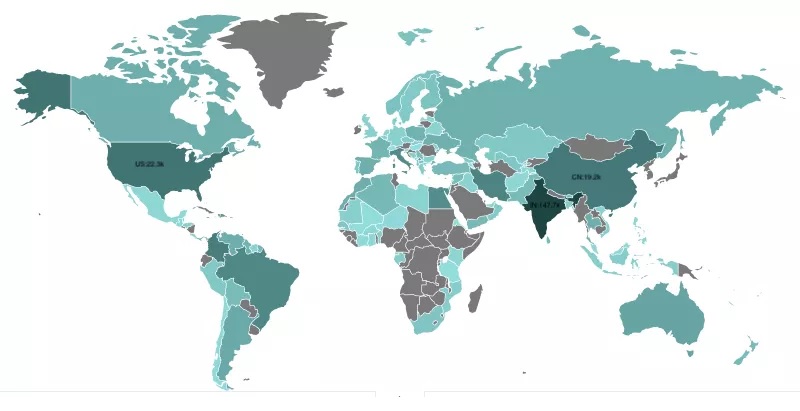

La distribución geográfica de las IP escaneadas en los últimos 7 días reveló que la mayoría de los dispositivos infectados se encuentran en India, Estados Unidos y China.

Los expertos en forense digital probaron los escáneres y descubrieron al menos 116 tipos diferentes de dispositivos infectados.

Acorde a reportes del Instituto Internacional de Seguridad Cibernética, la muestra de malware analizada por los expertos está compuesta por el cuerpo principal y un código de shell que aparentemente está diseñado específicamente para descargar la muestra principal y ejecutarla.

“La función principal del shellcode es descargar la muestra principal de C2 (109.248.9.17:8738) y ejecutarla”, continúa el análisis.

“El código de shell tiene una longitud total de 432 bytes, muy bien organizados y escritos. Parece que el autor tiene habilidades avanzadas, no se trata de hackers amateur”.

La muestra principal incluye un exploit para la vulnerabilidad BroadCom UPnP y el módulo de red de acceso proxy. La muestra principal puede analizar cuatro códigos de instrucciones de C2, habilitar el escaneo de puertos, buscar un objetivo potencialmente vulnerable, vaciar la tarea concurrente, acceder a la red proxy.

La botnet probablemente fue diseñada para enviar tráfico a servidores de conocidos proveedores de servicios de correo. Los investigadores creen que la red de proxy establecida por la botnet es usada para spam debido a las conexiones realizadas solo a través del puerto TCP 25.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad