Los ataques de phishing son una de las principales amenazas para los usuarios de tecnología. Los hackers constantemente buscan engañar a las víctimas usurpando el nombre de reconocidas marcas, compañías o productos, desplegando campañas masivas para atraer la atención del mayor número posible de víctimas potenciales.

Recientemente se detectó una campaña de phishing en la que los actores de amenazas se hacen pasar por personal de LogMeIn, una popular herramienta de acceso remoto, para extraer las credenciales de los usuarios desprevenidos. Los especialistas de Abnormal Security publicaron un reporte detallando la actividad de este grupo de hackers.

La campaña fue detectada por primera vez a inicios de mayo, según el reporte de la firma de ciberseguridad. Acorde a los reportes, el que los cibercriminales hayan elegido suplantar la identidad de LogMeIn se debe a la necesidad de trabajar de forma remota, por lo que empleados de miles de compañías y organizaciones públicas deben emplear todos los recursos disponibles para realizar sus labores cotidianas desde casa.

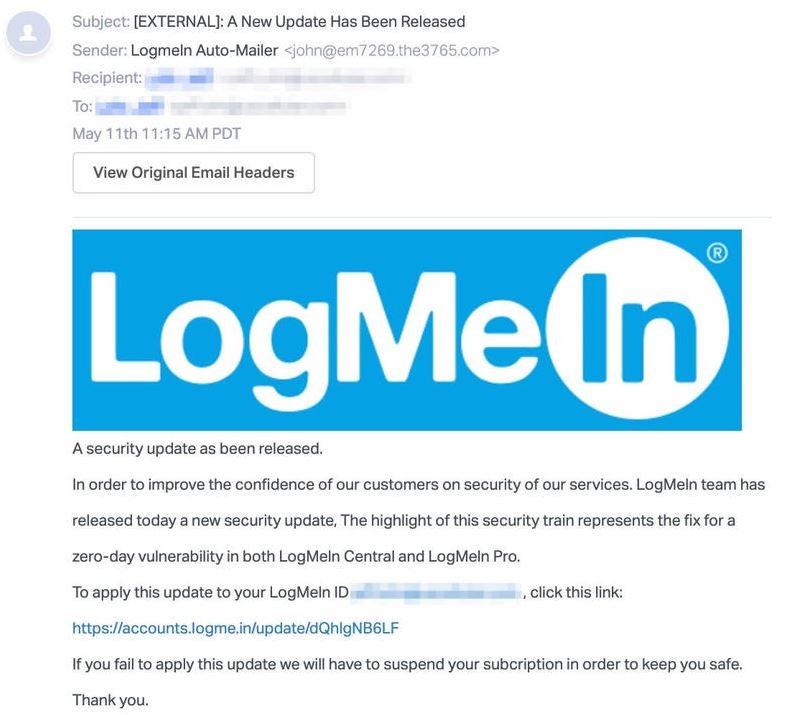

El ataque comienza con un email supuestamente procedente del equipo de soporte de LogMeIn, que incluye un aviso dirigido a los clientes y que menciona el lanzamiento de una actualización para corregir una vulnerabilidad día cero detectada en LogMeIn Central y LogMeIn Pro

Los usuarios que quisieran instalar el supuesto parche de actualización deben hacer clic en un enlace adjunto, además, el email contiene una advertencia que asegura que, en caso de no instalarse el parche, la cuenta del usuario objetivo será suspendida con fines de prevención de la explotación. En realidad, el enlace dirige a los usuarios a una página falsa de inicio de sesión idéntica al sitio legítimo de LogMeIn; para dar mayor veracidad a este sitio fraudulento, los operadores de la campaña agregaron imágenes de LastPass, compañía matriz de LogMeIn.

Cuando las víctimas ingresan sus credenciales de inicio de sesión en la página falsa, estos datos son enviados a los cibercriminales. Debido a que LogMeIn emplea un método de inicio de sesión único con LastPass, los actores de amenazas podrían tratar de obtener acceso al administrador de contraseñas del usuario. En caso de acceder a esta información, los cibercriminales podrían tomar control de todas las contraseñas de las víctimas.

Los especialistas en ciberseguridad señalan que muchas campañas de ciberataque recientemente detectadas han empleado técnicas similares, pues muchos administradores de sistemas o usuarios de herramientas informáticos buscan mantener sus implementaciones siempre actualizadas. Para prevenir esta clase de ataques, los administradores deben siempre verificar la procedencia de cualquier email, así como buscar información sobre vulnerabilidades y actualizaciones en las plataformas oficiales de los desarrolladores, así como en los sitios web de organizaciones para la divulgación oficial de fallas de seguridad.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad