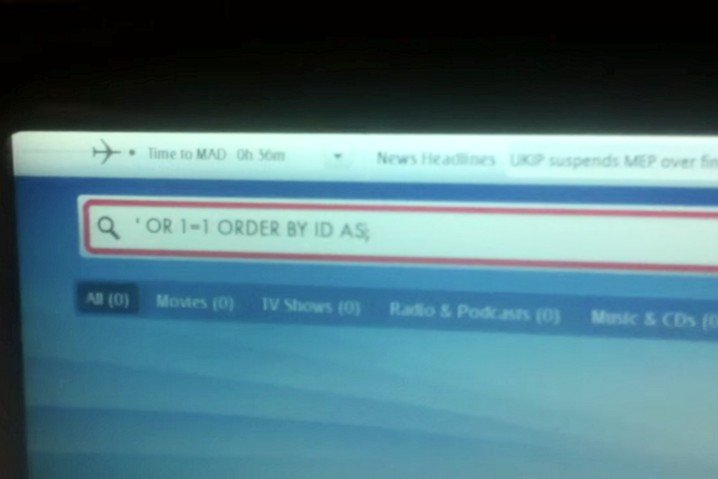

El sistema de entretenimiento de algunos aviones es muy fácil de hackear

Un hacker ha demostrado recientemente que los sistemas de entretenimiento instalado en los aviones de algunas aerolíneas son muy fáciles de hackear, y lo peor no es que se puedaLEER MÁS