iSpy ha sido uno de los keyloggers más peligrosos de los últimos años. Este tipo de malware es programado para capturar las pulsaciones del teclado de sus víctimas y enviarlas a un servidor remoto controlado por piratas informáticos desde donde analizan dichas pulsaciones para extraer de ellas todo tipo de información personal o bancaria, como contraseñas o números de tarjetas de crédito. Aunque los expertos de seguridad creían que este malware había pasado a estar inactivo al no detectar nuevas infecciones durante varios meses, por sorpresa, ha vuelto a aparecer en las últimas semanas, y más peligro que nunca.

Hace pocos días, varios expertos de seguridad han detectado un aumento considerable de infecciones de una nueva versión de este keylogger, registrada como iSpy 3.0. Esta nueva versión llega además más peligrosa que nunca, ya que los piratas informáticos han incluido una serie de módulos, payloads y nuevas funciones que han convertido este simple y peligro keylogger en un completo troyano RAT.

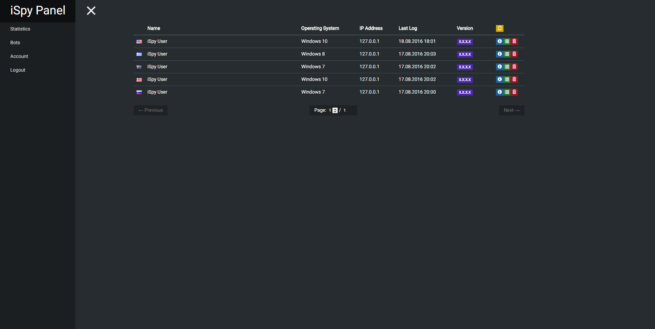

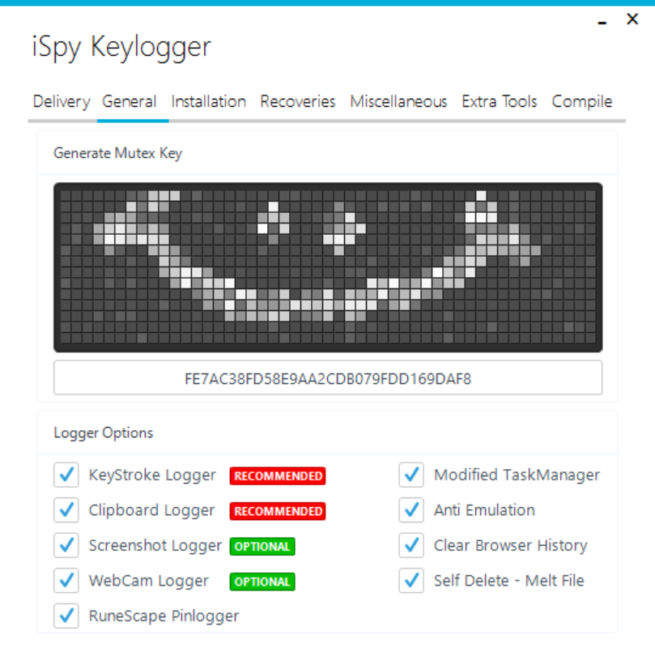

El pirata informático detrás del desarrollo del keylogger iSpy se esconde tras el alias de CorelMASTERX. Este, en lugar de vender su troyano al mejor postor, utiliza un sistema de suscripciones donde permite a otros piratas informáticos pagar en función del tiempo que vayan a querer utilizar la herramienta. Cuando el pirata se suscribe, lo primero que recibe es un compilador para que pueda montar su propia variante del troyano con solo las funciones que necesite (para que este ocupe lo menos posible) y dificultar así la detección por parte de los antivirus. Además, también recibe una herramienta de control remoto (backend) desde la que controlará al troyano y podrá acceder a los datos que este robe de sus víctimas.

iSpy, el keylogger convertido en troyano, ahora más peligroso que nunca

Además de su funcionalidad original de keylogger, este troyano permite también recuperar los datos guardados en los principales navegadores web, clientes de correo, FTP, de mensajería e incluso administradores de bases de datos. Además, como hemos dicho, el propio compilador nos va a permitir elegir los módulos que queremos habilitar, como un módulo de captura de webcam, tomar capturas de pantalla, monitorizar el portapapeles o habilitar funciones adicionales como ocultar el proceso en el administrador de tareas, evitar su ejecución en entornos virtualizados o auto-borrado tras el robo de los datos.

Además, este compilador permite también realizar otros ajustes más avanzados a la herramienta maliciosa, como indicar el nombre del proceso que aparecerá al ejecutarse, crear entradas en el registro de Windows para garantizar su persistencia, bloquear su detección por parte de antivirus y otros bots e incluso bloquear la carga de ciertas webs, útil para evitar que la víctima pueda utilizar antivirus online.

Todos los datos robados pueden ser enviados a un servidor FTP o HTTP controlado por los piratas informáticos, donde se almacenan para, posteriormente, procesarlos o venderlos en la Deep Web, red oculta desde la que, además, se esté distribuyendo este malware.

Aunque los piratas informáticos están vendiendo esta aplicación como con “fines educativos“, en realidad, no es así, ya que es un malware en toda regla vendido a otros piratas y utilizado para todo tipo de ataques informáticos.

Fuente:https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad