Los componentes que conforman los sistemas de pago sin contacto incluyen tarjetas de crédito y débito, llaveros, tarjetas inteligentes y otros dispositivos como teléfonos inteligentes y otros dispositivos móviles que emplean identificación por radiofrecuencia (RFID) o comunicación de campo cercano (NFC, que es utilizado en Samsung Pay, Apple Pay, Google Pay, Fitbit Pay o cualquier aplicación móvil bancaria que admita contactless) para realizar pagos seguros.

Prilex es un actor de amenazas solitario que comenzó como malware dirigido a cajeros automáticos, pero ahora se ha transformado en un nuevo malware modular de PoS que en realidad es el más sofisticado que los expertos en amenazas de PoS han visto hasta ahora.

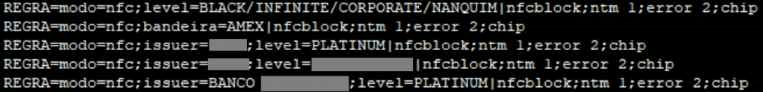

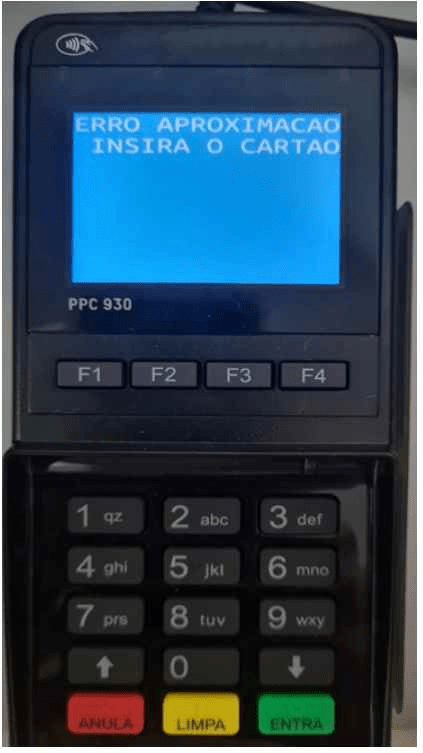

La variante Prilex más actual que se encontró en noviembre de 2022 y parece haberse originado en una fuente diferente a las demás, fue notada por especialistas en la naturaleza y lograron obtenerla. Prilex ahora hace uso de un archivo basado en reglas, que permite a los usuarios elegir registrar o no la información de la tarjeta de crédito y brinda a los usuarios la opción de evitar transacciones basadas en NFC. Esto se debe a que las transacciones basadas en NFC a menudo producen un número de identificación o un número de tarjeta de un solo uso que solo es válido para esa transacción específica. El siguiente aviso aparecerá en el teclado PIN en caso de que Prilex identifique una transacción basada en NFC y evite que continúe.

No hace falta decir que el objetivo aquí es obligar a la víctima a usar su tarjeta física al hacer que la inserten en el lector de PIN. Esto permitirá que el malware obtenga la información generada por la transacción empleando todos los métodos que se describieron en nuestra publicación anterior, como realizar un ataque GHOST y manipular criptogramas. La capacidad de filtrar las tarjetas de crédito según la sección y establecer criterios separados para cada segmento es otra característica nueva e intrigante que se ha incorporado en las muestras Prilex más recientes. Por ejemplo estas reglas solo pueden bloquear NFC y capturar datos de tarjetas si la tarjeta en cuestión es Black/Infinite, Corporate u otro nivel con un límite de transacción alto.

La cantidad de pagos realizados a través de esta técnica se ha expandido dramáticamente, y se anticipa que esta tendencia continuará expandiéndose en los próximos años a medida que la disponibilidad de tarjetas sin contacto y sus tasas de aceptación continúen aumentando en todo el mundo. Debido a que los datos de transacción producidos durante una compra sin contacto no tienen sentido desde el punto de vista de un ciberdelincuente es obvio que Prilex necesita obligar a las víctimas a ingresar la tarjeta en el terminal PoS infectado para completar el ataque. Esta ingeniosa artimaña permite a la organización seguir funcionando mientras busca un método para realizar fraudes utilizando los datos de tarjetas de crédito individuales.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad