2020 ha sido un año prolífico para el cibercrimen; ataques de ransomware, fraudes de identidad y campañas de phishing se reportan a diario y en cantidades cada vez más grandes, afirman expertos en ingeniería inversa de software. Una de las tendencias de mayor crecimiento es el secuestro de cuentas en línea, que permite a los actores de amenazas desplegar ataques posteriores.

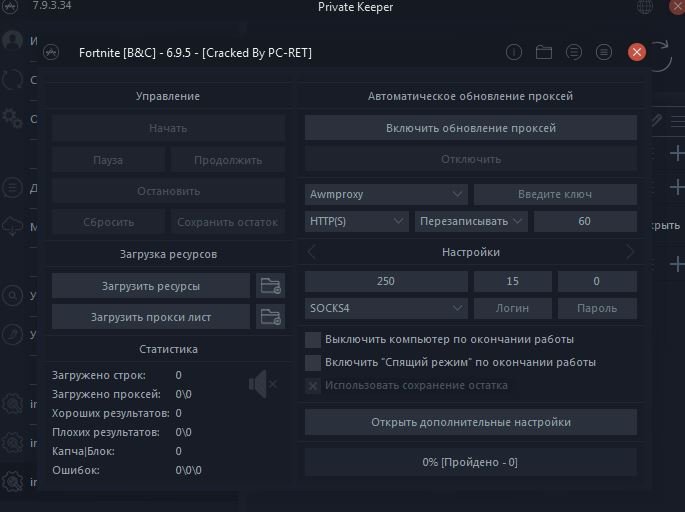

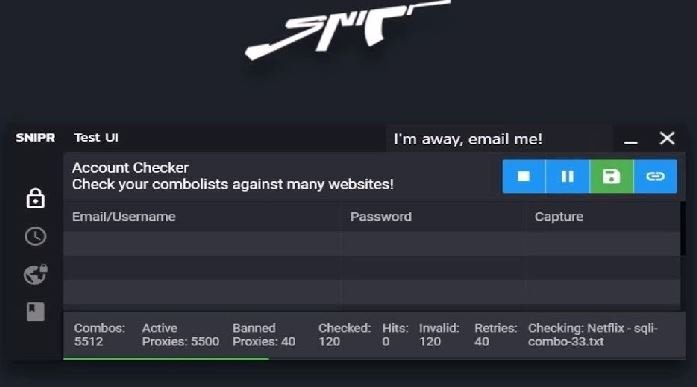

La mayoría de las campañas de secuestro de cuentas se basan el uso de tácticas de ataques de fuerza bruta, herramientas de cracking de contraseñas y “checking” de cuentas. Estos son scripts que se usan en contra de los portales de inicio de sesión para acceder de forma ilegítima a las cuentas de los usuarios.

Los criminales también pueden aprovechar direcciones IP, servicios VPN, botnets o servidores proxy para mantener el anonimato de las campañas maliciosas, incrementando sus posibilidades de éxito. Si logran ingresar a las cuentas atacadas, los hackers podrían usarlas con fines ilegítimos e incluso extraer sus datos confidenciales para ataques posteriores, como fraude bancario, robo de identidad, entre otros.

Las campañas de secuestro de cuentas requieren de una extensa lista de credenciales, que son obtenidas de brechas de datos en firmas privadas u organizaciones públicas. Posteriormente comienza el ataque, que suele ser un proceso de intentos de inicio de sesión automatizados empleando múltiples herramientas maliciosas.

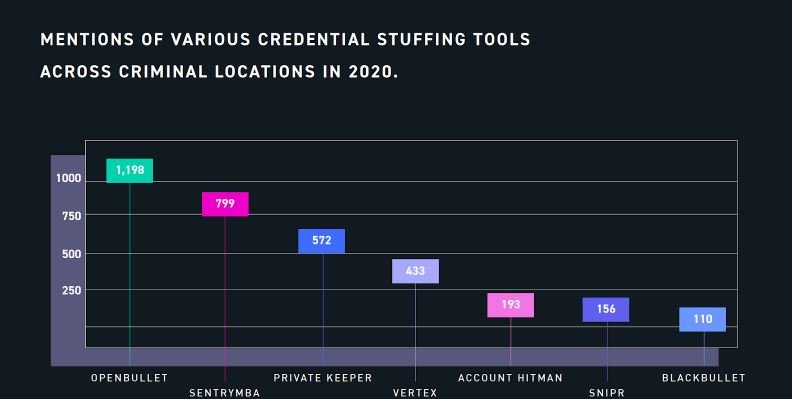

Cualquier grupo de hacking puede buscar estas herramientas en foros de dark web e incluso en Internet convencional. Entre las más populares herramientas para el secuestro de cuentas empleando listas de credenciales se encuentran Sentry MBA, Private Keeper, Account Hitman, BlackBullet, Snipr, entre otras.

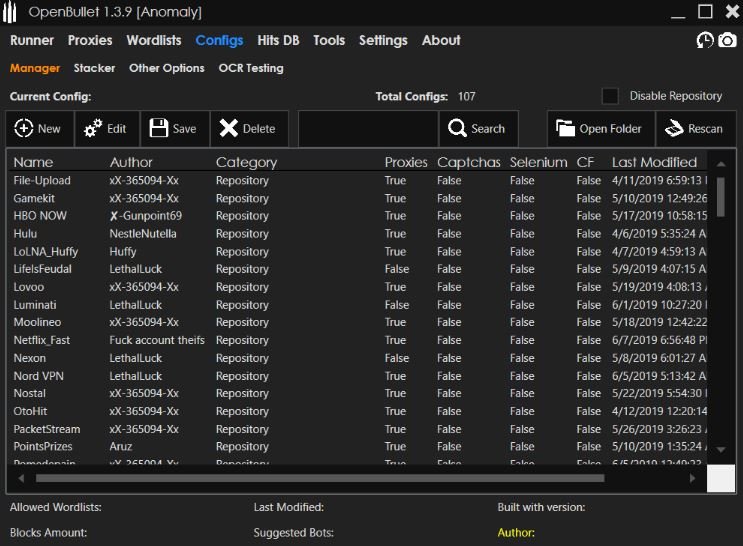

Durante los últimos años la herramienta Sentry MBA ha sido la favorita de los grupos de hacking que emprenden campañas de secuestro de cuentas, aunque recientemente un nuevo desarrollo se ha posicionado como un nuevo favorito de la comunidad cibercriminal. Conocida como OpenBullet, esta herramienta permite a los actores de amenazas realizar solicitudes en las aplicaciones web objetivo de forma eficaz, facilitando la actividad fraudulenta.

Acorde a un reporte de Digital Shadows, OpenBullet fue lanzada en marzo de 2019 a través de GitHub, aunque anteriormente ya se le había mencionado en foros de hacking alojados en dark web, mencionan los expertos en ingeniería inversa de software.

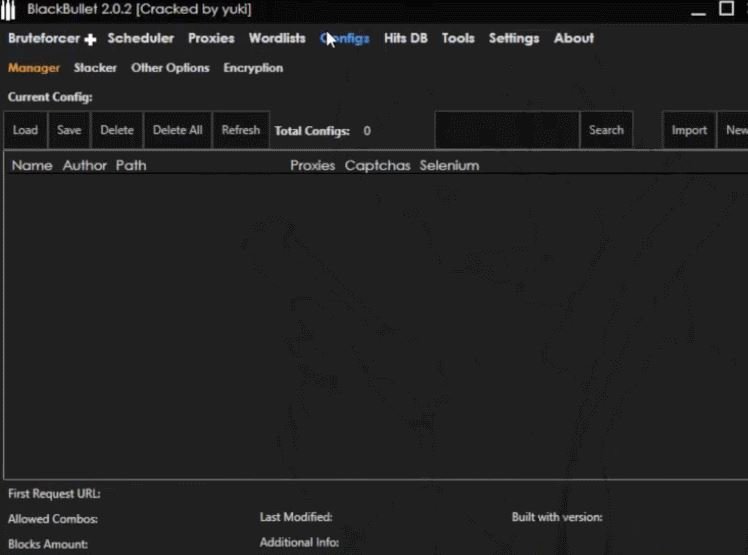

La herramienta, en un inicio desarrollada con fines legítimos, incluye diversos módulos útiles para la recolección de información, pentesting automatizado, entre otras tareas. OpenBullet tiene un gran parecido con BlackBullet, otra herramienta de hacking, aunque a diferencia de BlackBullet, es posible modificar las configuraciones de OpenBullet a preferencia del usuario.

Respecto al incremento en su uso, OpenBullet se ha hecho de un nombre en la comunidad del cibercrimen gracias a su mantenimiento constante y un uso reducido de la unidad de procesamiento gráfico (GPU) en el sistema objetivo, lo que la convierte en una herramienta muy silenciosa. No obstante, los expertos en ingeniería inversa de software creen que los hackers prefieren OpenBullet por su naturaleza de código abierto, lo que permite personalizar los métodos empleados por la herramienta en cada ataque, según las habilidades de los actores de amenazas.

En los foros de hacking incluso es posible encontrar tutoriales sobre el uso de la herramienta, agregando cientos de posibles configuraciones a la venta. Un grupo de operadores de OpenBullet incluso cuentan con una tienda en línea para ofrecer sus servicios. La página oficial de OpenBullet en GitHub especifica que la herramienta no debe ser empleada para ataques a sitios ajenos al usuario, aunque en realidad no hay forma de prevenir que este software sea utilizado con fines maliciosos.

Como puede apreciarse, el secuestro de cuentas ha crecido gracias a la gran variedad de herramientas que los actores de amenazas pueden usar. Los foros de hacking actúan con total impunidad, por lo que es complicado frenar esta práctica. Es necesario que las agencias del cumplimiento de la ley emprendan medidas más firmes en contra del cibercrimen, antes de que sea demasiado tarde.

Para mayores informes sobre vulnerabilidades, exploits, variantes de malware y riesgos de seguridad informática, se recomienda ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS), al igual que a las plataformas oficiales de las compañías tecnológicas.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad