ObliqueRAT es un troyano de acceso remoto (RAT) activo al menos desde mediados de 2020, identificado en múltiples ataques contra organizaciones al sur de Asia y que evoluciona constantemente. Expertos en ciberseguridad mencionan que los operadores de estos ataques han encontrado un nuevo mecanismo de ataque, ocultando el troyano en imágenes aparentemente inofensivas publicadas en sitios web comprometidos.

Al ser descubierto por primera vez, la comunidad de la ciberseguridad describió a ObliqueRAT como un troyano convencional para el robo de datos, conexión a un servidor C&C y la capacidad de terminar sus propios procesos. ObliqueRAT también es capaz de buscar pistas que siguieran que el sistema objetivo se ejecuta en un entorno aislado, una de las principales prácticas en ciberseguridad para la detección de desarrollos maliciosos.

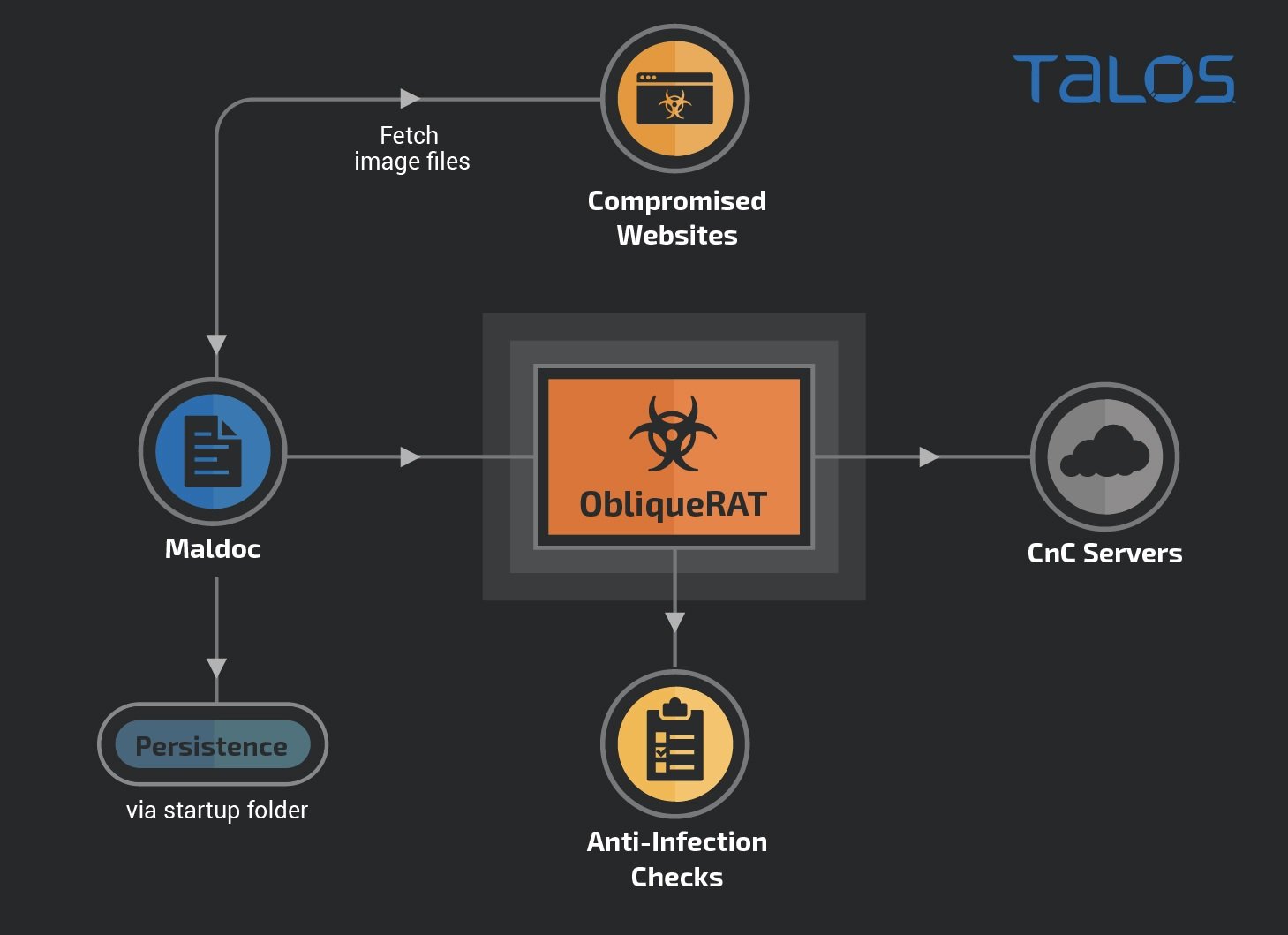

Los desarrolladores de este RAT han continuado una compleja labor de actualización desde que el malware fue detectado, agregando nuevas técnicas y abusando de un gran conjunto de posibles vectores de ataque. Recientemente, los investigadores de Cisco Talos publicaron una investigación sobre ObloqueRAT, mencionando que los operadores del troyano están desplegando una nueva campaña a través de un inusual ataque que involucra el uso de imágenes en diversos formatos.

En ataques anteriores, los hackers empleaban documentos de Microsoft Office enviados por correo electrónico en campañas de phishing. Talos menciona que, en los más recientes ataques, los hackers emplean documentos maliciosos para redirigir a las víctimas a sitios web comprometidos con el objetivo de eludir los controles de seguridad email.

El ataque involucra una técnica conocida como esteganografía, que consiste en el ocultamiento de código, archivos, imágenes y videos dentro de archivos en otros formatos (en este caso, archivos .BMP). Aunque estos archivos contienen datos legítimos, los bytes ejecutables también se ocultan en los datos RGB que activan la descarga de un archivo .ZIP que contiene ObliqueRAT.

Los expertos mencionan que las macros maliciosas usadas por los hackers extraen el archivo de almacenamiento e implementan el troyano en el endpoint objetivo. Desde finales de 2020, los especialistas han detectado al menos cuatro nuevas versiones mejoradas del malware, presuntamente desarrolladas entre abril y noviembre del año pasado. Las mejoras incluyen comprobaciones de endpoints y nombres de computadoras bloqueadas, así como la inclusión de capacidades de extracción de archivos de almacenamiento externo. Un nuevo símbolo del sistema, aún sin asignar, también indica que se producirán actualizaciones adicionales en el futuro.

Finalmente, los expertos mencionan que ObliqueRAT podría estar vinculado con las campañas de distribución del troyano CrimsonRAT, ya que existen vínculos potenciales con Transparent Tribe, un grupo de hacking especializado en atacar la infraestructura tecnológica de países en Oriente.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad