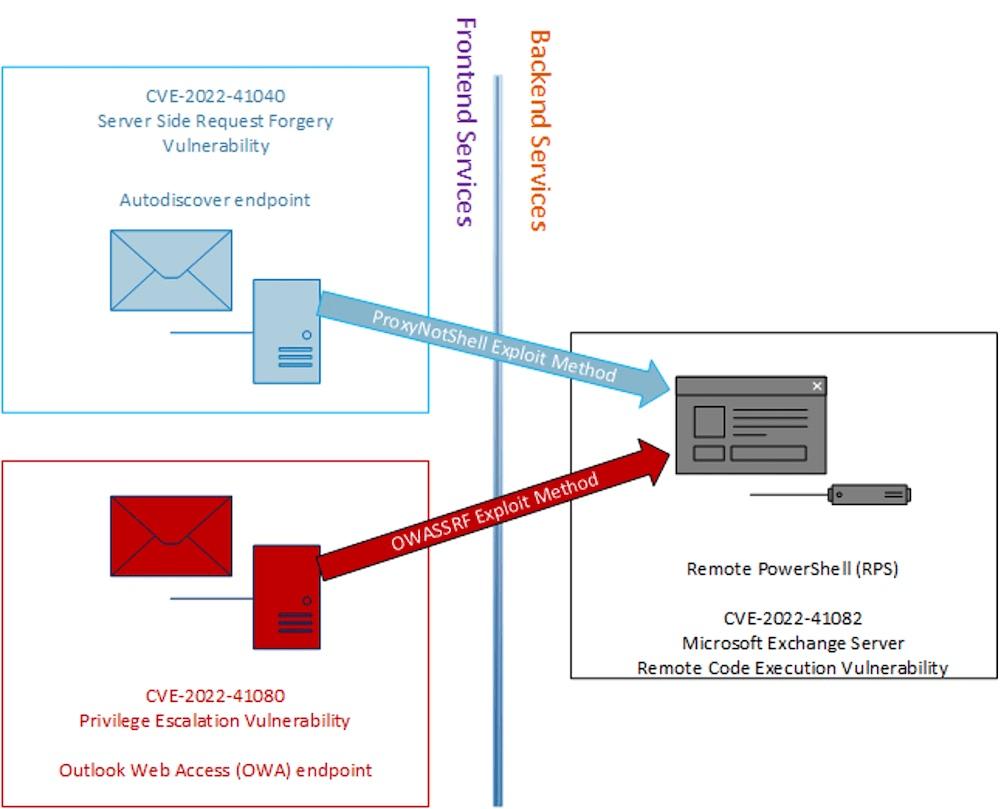

Los atacantes que manejan ransomware están utilizando una nueva cadena de explotación que incluye una de las vulnerabilidades ProxyNotShell (CVE-2022-41082) para lograr la ejecución remota de código en los servidores de Microsoft Exchange. La cadena de exploits ProxyNotShell usó CVE-2022-41040 una vulnerabilidad SSRF en el extremo de detección automática de Microsoft Exchange, mientras que esta nueva usa CVE-2022-41080 para lograr la escalada de privilegios a través de Outlook Web Access (OWA).

La cadena de exploits denominada OWASSRF por los investigadores de Crowdstrike solo puede evitarse implementando los parches para Microsoft Exchange lanzados en noviembre de 2022.

Las mitigaciones de reescritura de URL para ProxyNotShell que Microsoft compartió antes de que los parches estuvieran listos no son efectivas contra este método de explotación dicen e instan a las organizaciones que no pueden aplicar el parche a deshabilitar temporalmente OWA.

Las pistas que conducen a CVE-2022-41080

Los investigadores detectaron la explotación en estado salvaje de CVE-2022-41082 al investigar las intrusiones de ransomware Play donde el vector de entrada común era Microsoft Exchange.

Pensaron que los atacantes podrían haber aprovechado la cadena de explotación de ProxyNotShell, pero no encontraron evidencia de explotación de CVE-2022-41040. En cambio notaron las solicitudes POST realizadas a través del punto final de OWA.

Mientras tanto el investigador de amenazas de Huntress Labs Dray Agha logró obtener herramientas de ataque a través de un repositorio abierto y entre ellas se encontraba un script PoC que aprovechaba una técnica de explotación OWA desconocida y la explotación CVE-2022-41082.

Los investigadores de CrowdStrike implementaron con éxito el exploit OWASSRF contra sistemas Exchange sin parches pero no pudieron replicar el ataque en los parcheados. Y dado que el parche KB5019758 de noviembre corrige una vulnerabilidad de secuestro de DLL y una vulnerabilidad cuyo puntaje CVSS es CVE-2022-41040 y se ha marcado como “explotación más probable” evalúan que “es muy probable que la técnica OWA empleada esté de hecho vinculada a CVE-2022-41080.”

CVE-2022-41080 es una de las dos vulnerabilidades que cuatro investigadores de 360 Noah Lab y VcsLab de Viettel Cyber Security concatenaron recientemente para lograr RCE en Exchange local, Exchange Online y Skype for Business Server. Se los informaron a Microsoft que arregló el CVE-2022-41080 en noviembre y el otro en diciembre.

Es especialista en ciberseguridad con más de 16 años de experiencia en seguridad de la información. Conoce muy bien la inteligencia de amenazas, la gestión de riesgos, la evaluación de vulnerabilidades y las pruebas de penetración, el análisis forense cibernético y la tecnología de seguridad en la nube (AWS, Azure, Google Cloud). Ocupó varios puestos de investigador de ciberseguridad en diferentes empresas. Tiene experiencia en diferentes industrias como finanzas, atención médica, marketing, gobierno, finanzas turísticas, aerolíneas, telecomunicaciones y biometría.