Por lo general, cuando queremos evitar exponernos a la amenaza de la red solemos desconectar nuestro equipo de Internet y aislarlo. Sin embargo esto no garantiza la seguridad de nuestros datos. Existen diferentes formas de aislar equipos de la red. Una de estas formas es mediante las redes Air-gapped. Este tipo de redes se caracterizan por estar aisladas tanto física como lógicamente de las redes públicas haciendo que, en teoría, estén ocultas y sean totalmente inaccesibles para los demás.

Aunque tengamos una red Air-gapped esta red no permanece segura al 100%. Aunque es muy complicado aún es posible extraer datos de estas redes mediante el uso de diferentes tecnologías como son las conexiones GSM. Los investigadores de USENIX hablan de GSMem, un malware que utiliza estas conexiones móviles para acceder a estas redes aisladas y robar datos de ellas.

El funcionamiento de GSMem es complejo a la vez que inteligente. En primer lugar para poder funcionar se necesita un malware instalado previamente en uno de los equipos de la red. Este malware modula y transmite señales electromagnéticas dentro de las señales GSM móviles. Estas señales pueden ser recibidas y demoduladas mediante un código concreto instalado en un teléfono móvil cercano.

Aunque es posible comprometer estos equipos existen un gran número de dificultades. La primera de ellas es la propia generación de las señales electromagnéticas y su correcta detección, captura y demodulación. También la distancia está muy limitada, siendo este tipo de ataques efectivo sólo dentro de un radio de 1.5 metros utilizando un smartphone convencional. Si se utiliza hardware específico el radio de efectividad puede aumentar a 30 metros, pero es difícil pasar de ahí.

También debemos tener en cuenta la tolerancia a errores. Cuanto mayor es la distancia mayor es la tasa de bits erróneos que recibiremos mediante esta tecnología, siendo contenido totalmente alterado cuando la distancia aumente más de la cuenta.

Otras formas alternativas al GSM para acceder a las redes Air-gapped

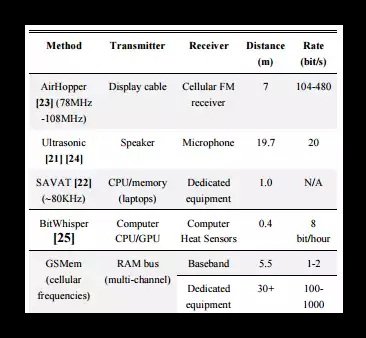

Existen más formas de atacar ordenadores aislados a parte de las conexiones GSM. Actualmente se han podido llevar a cabo ataques con éxito sobre los cables de un ordenador, utilizando receptores FM para hacerse con los datos e incluso emitiendo ultrasonidos a través de los altavoces (externos, o el speaker interno del ordenador) utilizando tan sólo un micrófono para recibir los datos.

Aunque todas estas formas demuestran cómo nada es seguro, es muy complicado llevarlas a cabo e implican tener acceso al equipo afectado, ya sea mediante la instalación manual de malware o distribuyendo una unidad de almacenamiento que permita comprometer alguno de los equipos de la red aislada. También debemos tener en cuenta que este tipo de transmisiones de datos tiene una enorme tasa de errores, llegando a recibir datos totalmente corruptos en cuanto nos alejamos un poco del radio de efectividad.

Fuente:https://www.redeszone.net/

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad