Los investigadores de Kaspersky examinaron una nueva versión del rootkit CosmicStrand, que encontraron en UEFI (Interfaz de firmware extensible unificada) modificado: el código que se carga primero e inicia el proceso de arranque del sistema operativo cuando se enciende la computadora. Este rootkit de firmware UEFI parece apuntar a modelos específicos de tarjetas madres de Gigabyte y Asus.

Dado que el firmware UEFI está integrado en un chip en la placa base y no está escrito en el disco duro, es inmune a cualquier manipulación del disco duro. Por lo tanto, es muy difícil deshacerse del malware basado en UEFI: incluso limpiar la unidad y reinstalar el sistema operativo no tocará UEFI. Por esta misma razón, no todas las soluciones de seguridad pueden detectar el malware oculto en UEFI. En pocas palabras, una vez que el malware se ha introducido en el firmware, está allí para quedarse.

Por supuesto, infectar UEFI no es una tarea sencilla: requiere acceso físico al dispositivo o algún mecanismo sofisticado para la infección remota del firmware. Además, para lograr su objetivo final, cualquiera que sea, el malware no solo tiene que residir en UEFI, sino también penetrar en el sistema operativo al inicio. Todo esto requiere un gran esfuerzo para lograrlo, razón por la cual dicho malware se ve con mayor frecuencia en ataques dirigidos contra personas u organizaciones de alto perfil.

Víctimas y posibles vectores de infección de CosmicStrand

Curiosamente, las víctimas de CosmicStrand identificadas por investigadores eran personas comunes que usaban kaspersky antivirus gratuito. Al parecer, no tenían nada que ver con ninguna organización de interés para los atacantes de este calibre. También resultó que las placas base infectadas en todos los casos conocidos provenían de sólo dos fabricantes(Gigabyte y Asus). Por lo tanto, es probable que los atacantes hayan encontrado alguna vulnerabilidad común en estas placas base que hizo posible la infección de UEFI.

Se desconoce cómo exactamente los ciberdelincuentes lograron entregar el malware. El hecho de que estas víctimas de CosmicStrand fueran pocas puede indicar que los atacantes detrás de este rootkit pueden infectar UEFI de forma remota. Pero hay otras posibles explicaciones: por ejemplo, los expertos de Qihoo 360, que investigaron las primeras versiones de CosmicStrand de 2016, sugirieron que una de las víctimas había comprado una placa base modificada a un revendedor. Pero en este caso, nuestros expertos no pudieron confirmar el uso de ningún método de infección determinado.

Qué hace CosmicStrand

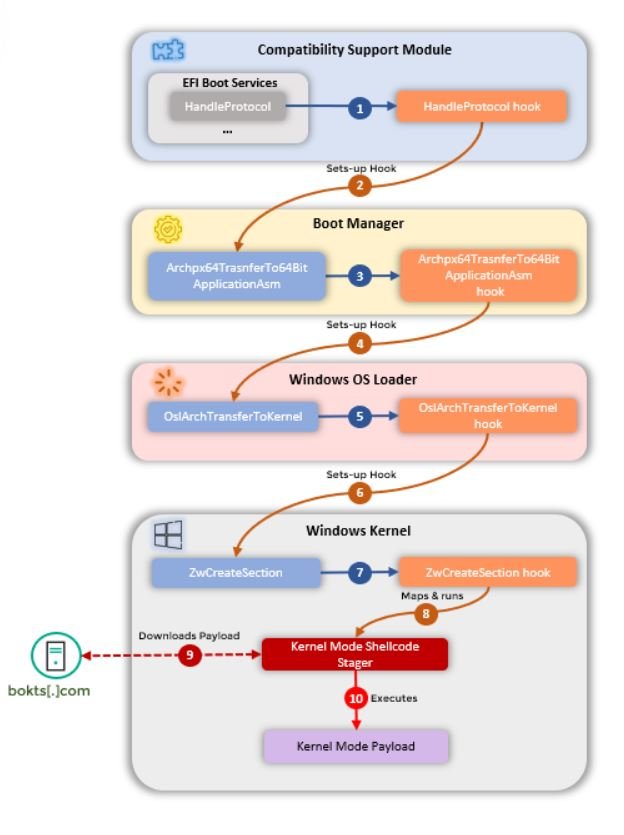

El objetivo principal de CosmicStrand es descargar un programa malicioso al iniciar el sistema operativo, que luego realiza las tareas establecidas por los atacantes. Habiendo superado con éxito todas las etapas del proceso de arranque del sistema operativo, el rootkit finalmente ejecuta un código de shell y se comunica con el servidor C2, desde el cual recibe una carga maliciosa.Losinvestigadores no pudieron interceptar el archivo recibido por el rootkit desde su servidor C2. En cambio, en una de las máquinas infectadas, encontraron una pieza de malware que probablemente esté relacionada con CosmicStrand. Este malware crea un usuario llamado “aaaabbbb” en el sistema operativo con derechos de administrador local. Para obtener más detalles técnicos sobre CosmicStrand, consulte la investigación en Securelist.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad