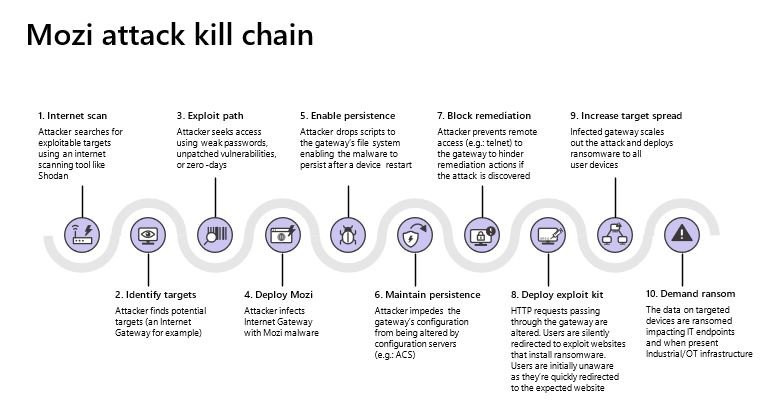

Especialistas en ciberseguridad reportan la detección de una nueva versión de la botnet Mozi que ahora es capaz de manipular el tráfico web de las implementaciones afectadas empleando técnicas de falsificación DNS y secuestro de sesiones HTTP. Esta operación criminal fue detectada por los equipos de seguridad de Microsoft, quienes aseguran que los hackers comenzaron a apuntar a dispositivos Netgear, Huawei y ZTE.

Mozi fue detectada por primera vez en 2019 por los investigadores de Netlab, llegando a comprometer alrededor de 15 mil dispositivos infectados.

Los investigadores aseguran que estos dispositivos son objetivos valiosos para los hackers, ya que pueden ser el punto de entrada ideal a una red corporativa: “El compromiso de estos enrutadores permitiría realizar ataques Man-in-The-Middle (MiTM) mediante el secuestro de HTTP y la falsificación DNS; esto permitiría ataques posteriores como infecciones de ransomware y otras prácticas maliciosas.”

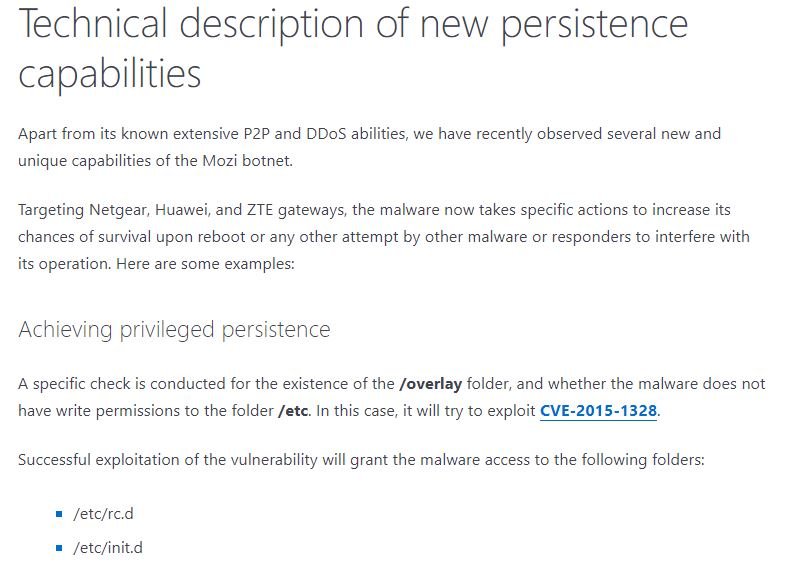

Además de estas nuevas características, la nueva versión de la botnet cuenta con avanzadas capacidades de persistencia y adaptación a la arquitectura del gateway comprometido, lo que permitirá a los operadores de Mozi evitar que las cargas maliciosas sean eliminadas durante el reinicio de un dispositivo, algo poco común entre los desarrolladores de ransomware.

El método de ataque de Mozi también permite a los actores de amenazas planificar ataques más complejos, como la implementación de módulos en los gateways infectados para la intercepción de solicitudes HTTP y DNS y condiciones de denegación de servicio (DoS).

Por si fuera poco, las nuevas versiones de Mozi también podrán decirle al gateway infectado que respondan a las solicitudes DNS de dominios web específicos con una dirección IP personalizada para redirigir a los usuarios a un servidor malicioso, lo que permitiría a los hackers desplegar campañas de phishing.

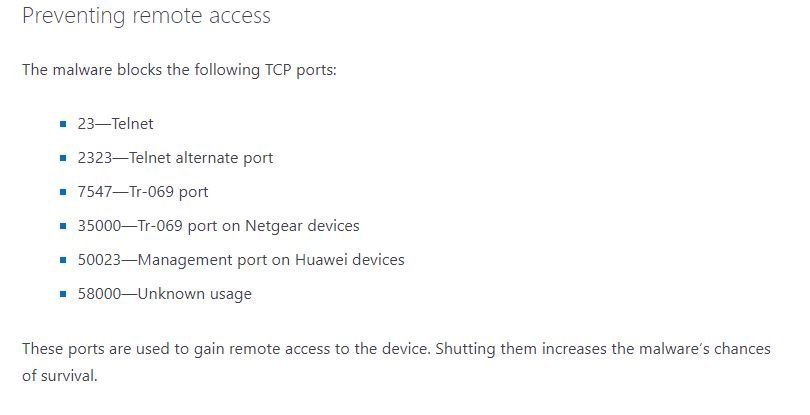

Las avanzadas características de esta botnet permiten una redirección sigilosa de HTTP 301, que permite enviar a los usuarios de sitios web legítimos a plataformas maliciosas. Microsoft menciona que los hackers están explotando contraseñas Telnet débiles, además de múltiples vulnerabilidades sin actualizar para obtener acceso a dispositivos afectados.

Aún así, los fabricantes del sistema operativo no proporcionaron detalles sobre las fallas explotadas en esta campaña o los modelos de gateway Netgear, Huawei y ZTE comprometidos.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad