El término “red privada virtual” o VPN para abreviar, se ha convertido casi en sinónimo de “privacidad y seguridad en línea”. Las VPN funcionan mediante la creación de un túnel encriptado a través del cual sus datos pueden transitar a medida que se mueven por Internet. Están diseñados para proteger su privacidad y hacer que sea imposible que alguien controle o acceda a su actividad mientras está en línea. Pero, ¿qué sucede si el mismo instrumento que se suponía que debía mantener segura su privacidad resulta ser un conducto para los ataques? Preséntate a “TunnelCrack”, un descubrimiento aterrador que ha causado conmoción en todo el mundo de la ciberseguridad. Nian Xue de la Universidad de Nueva York, Yashaswi Malla y Zihang Xia de la Universidad de Nueva York Abu Dhabi, Christina Popper de la Universidad de Nueva York y Mathy Vanhoef de la Universidad KU Leuven fueron los que llevaron a cabo el estudio .

Un equipo de investigación ha descubierto dos vulnerabilidades graves en las redes privadas virtuales (VPN). Estas vulnerabilidades habían estado inactivas desde 1996. Es posible filtrar y leer el tráfico de los usuarios, robar información o incluso realizar ataques a los dispositivos de los usuarios al explotar estas vulnerabilidades, que están presentes en prácticamente todos los productos VPN en todas las plataformas. TunnelCrack es una combinación de dos fallas de seguridad comunes que se encuentran en las redes privadas virtuales (VPN). Aunque una red privada virtual (VPN) está diseñada para salvaguardar todos los datos que envía un usuario, estos ataques pueden eludir esta seguridad. Un enemigo, por ejemplo, puede aprovechar las fallas de seguridad para robar información de los usuarios, leer sus comunicaciones, atacar sus dispositivos o simplemente divulgarla por completo. Independientemente del protocolo de seguridad que utilice la VPN, las fallas descubiertas pueden explotarse y usarse de manera maliciosa. En otras palabras, incluso las redes privadas virtuales (VPN) que afirman utilizar “cifrado de grado militar” o que usan métodos de cifrado que ellos mismos inventaron son vulnerables a los ataques. Cuando un usuario se une a una red Wi-Fi no segura, el conjunto inicial de vulnerabilidades, a las que se refieren como ataques de LocalNet, es susceptible de ser explotado. El segundo grupo de vulnerabilidades, que se conocen como ataques ServerIP, son susceptibles de ser explotados por proveedores de servicios de Internet sospechosos, así como por redes inalámbricas no seguras. Ambos ataques implican manipular la tabla de enrutamiento de la víctima para engañarla y enviar tráfico fuera del túnel VPN seguro.

El video que se puede ver a continuación muestra tres formas diferentes en las que un atacante podría aprovechar las vulnerabilidades reveladas. En el primer paso del ataque, se explota la vulnerabilidad de LocalNet para obligar al objetivo a filtrar las comunicaciones. Esto se utiliza para interceptar información confidencial que se transfiere a sitios web que no tienen suficiente seguridad, como la exposición de la cuenta y la contraseña de la víctima. También demuestran cómo un adversario puede determinar a qué sitios web está accediendo un usuario, algo que generalmente no se puede lograr cuando se utiliza una red privada virtual (VPN). Por último, pero no menos importante, se utiliza una modificación del ataque LocalNet para evitar que una cámara de vigilancia alerte a su usuario de cualquier movimiento inesperado.

Como indica la demostración, las vulnerabilidades en la VPN pueden explotarse para filtrar tráfico de forma trivial e identificar los sitios web a los que accede una persona. Además, cualquier dato que se transfiera a sitios web con configuraciones inadecuadas o que sea suministrado por aplicaciones que no sean seguras puede ser interceptado.

Los usuarios pueden protegerse manteniendo actualizado el software de sus VPN. Además, cualquier dato que se transfiera no puede ser robado si un sitio web está configurado correctamente utilizando la protección de transporte estricto HTTP (HSTS) para utilizar siempre HTTPS como una capa adicional de protección. En estos días, alrededor del 25 por ciento de los sitios web se construyen de esta manera. Además, algunos navegadores ahora mostrarán una advertencia al usuario si no se utiliza HTTPS. Por último, pero no menos importante, aunque no siempre están libres de errores, la mayoría de las aplicaciones móviles actuales emplean HTTPS de forma predeterminada y, como resultado, también utilizan esta seguridad adicional.

Además de ser explotadas para atacar sitios web, las redes privadas virtuales (VPN) a veces defienden protocolos obsoletos o menos seguros, lo que presenta un peligro adicional. Estos ataques ahora hacen posible que un adversario eluda la seguridad proporcionada por una red privada virtual (VPN), lo que significa que los atacantes pueden apuntar a cualquier protocolo más antiguo o menos seguro que utilice la víctima, como RDP, POP, FTP, telnet, etc.

Ataques de red local

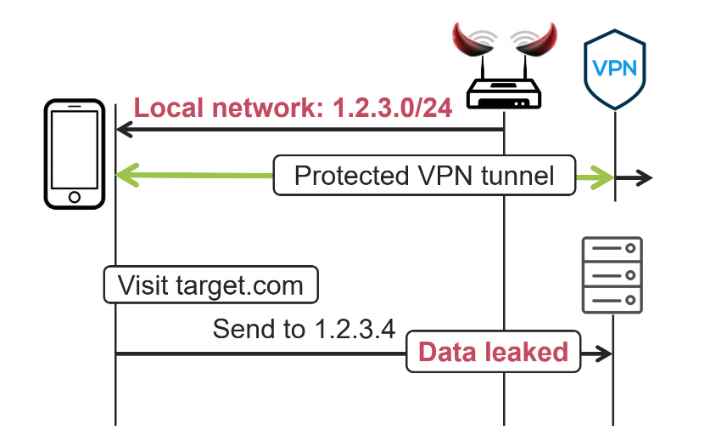

El adversario en un ataque de LocalNet finge ser una red Wi-Fi o Ethernet hostil y engaña a la víctima para que se una a su red mediante el uso de técnicas de ingeniería social. La clonación de un punto de acceso Wi-Fi conocido, como el que ofrece “Starbucks”, es un método sencillo para lograr este objetivo. Tan pronto como una víctima establece una conexión a esta red maliciosa, el atacante le asigna una dirección IP pública y una subred. Una ilustración de esto se puede ver en el siguiente gráfico; el objetivo del oponente en este caso es evitar que el tráfico llegue al sitio web target.com:

El sitio web target.com, que se puede ver en la imagen de la derecha, utiliza la dirección IP 1.2.3.4. El adversario convencerá a la víctima de que la red local está utilizando la subred 1.2.3.0/24 para interceptar el tráfico que se dirige hacia este sitio web. En otras palabras, se le dice a la víctima que las direcciones IP en el rango 1.2.3.1-254 son inmediatamente accesibles dentro de la red local. Se enviará una solicitud web a la dirección IP 1.2.3.4 si la víctima navega a target.com en este momento. La víctima enviará la solicitud web fuera del túnel VPN seguro porque cree que esta dirección IP está disponible de inmediato dentro de la red local.

Un adversario puede potencialmente filtrar prácticamente todo el tráfico de la víctima asignando subredes más grandes a la red local a la que tiene acceso. Además, aunque el objetivo principal del ataque LocalNet es enviar datos fuera del túnel VPN, también puede explotarse de tal manera que evite que pase parte del tráfico mientras la VPN está en funcionamiento.

Ataques de servidor IP

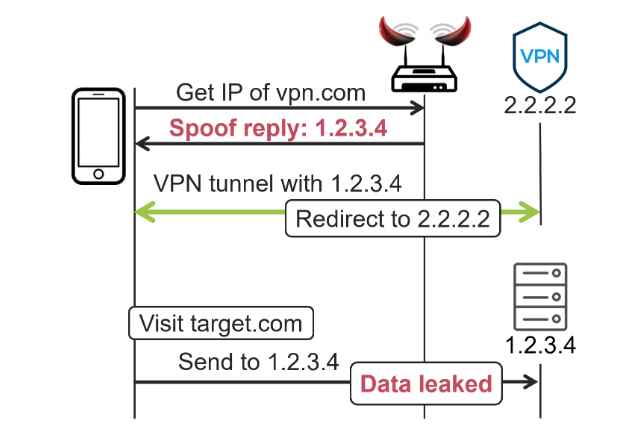

Para ejecutar un ataque ServerIP, el atacante debe tener la capacidad de suplantar las respuestas DNS antes de que se active la VPN, y también debe poder monitorear el tráfico que va al servidor VPN. Actuar como una red Wi-Fi o Ethernet hostil es una forma de lograr este objetivo; de manera similar a los ataques de LocalNet, esto también se puede hacer. Los ataques también pueden llevarse a cabo a través de un proveedor de servicios de Internet (ISP) que sea hostil o mediante un enrutador central de Internet que haya sido pirateado.

La premisa fundamental es que el atacante intentará hacerse pasar por el servidor VPN falsificando su dirección IP. Un atacante puede falsificar la respuesta DNS para tener una dirección IP diferente si, por ejemplo, el servidor VPN es reconocido por el nombre de host vpn.com pero su dirección IP real es 2.2.2.2. Una ilustración de esto se puede ver en la siguiente imagen, en la que el objetivo del adversario es interceptar la comunicación enviada hacia target.com, que tiene la dirección IP 1.2.3.4:

El atacante comienza falsificando la respuesta de DNS para vpn.com de modo que devuelva la dirección IP 1.2.3.4. Esta dirección IP es idéntica a la dirección IP de target.com. Para decirlo de otra manera, si desea filtrar tráfico hacia una determinada dirección IP, falsifica esa dirección. Después de eso, la víctima se conectará al servidor VPN que se encuentra en 1.2.3.4. Este tráfico luego es redirigido al servidor VPN real de la víctima por el adversario, quien hace esto para asegurarse de que la víctima aún pueda construir con éxito una conexión VPN. Como consecuencia de esto, la víctima aún puede construir con éxito el túnel VPN incluso si está utilizando la dirección IP incorrecta mientras se conecta al servidor VPN. Además de esto, la víctima implementará una regla de enrutamiento que dirigirá todo el tráfico destinado a 1.2.3.4 para que se enrute fuera del túnel VPN.

Ahora se realiza una solicitud web a 1.2.3.4 cada vez que la víctima navega a target.com en su navegador web. Esta solicitud se enruta fuera del túnel VPN seguro debido a la regla de enrutamiento que evita que los paquetes se vuelvan a cifrar cuando se envían al servidor VPN. Como consecuencia directa de ello, la solicitud web queda expuesta.

Este estudio descubrió que los clientes VPN integrados de Windows, macOS e iOS tenían fallas de seguridad. Las versiones de Android 12 y superiores no se ven afectadas por este problema. Una parte importante de las redes privadas virtuales (VPN) basadas en Linux también son susceptibles. Además, descubrieron que la mayoría de los perfiles de OpenVPN, cuando se usan con un cliente VPN que es susceptible a vulnerabilidades, utilizan un nombre de host para identificar el servidor VPN, lo que puede conducir a un comportamiento susceptible a vulnerabilidades.

Para mantener a los clientes seguros, trabajaron junto con CERT/CC y varios otros proveedores de VPN para desarrollar y lanzar actualizaciones de seguridad en el transcurso de un período de divulgación coordinado de noventa días. Mozilla VPN, Surfshark, Malwarebytes, Windscribe (que puede importar perfiles de OpenVPN) y WARP de Cloudflare son algunos ejemplos de VPN que se han actualizado con parches. Puede protegerse contra el ataque de LocalNet incluso si las actualizaciones para su VPN no están disponibles actualmente al apagar la conexión a su red local. Puede reducir aún más el riesgo de ataques asegurándose de que los sitios web utilicen HTTPS, un protocolo que es compatible con la mayoría de los sitios web en la actualidad.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad