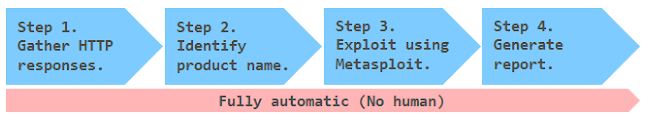

De acuerdo a expertos en seguridad informática, GyoiThon identifica el software instalado en el servidor web como SO, Middleware, Framework, CMS, etc. Después, ejecuta exploits válidos para el software identificado utilizando Metasploit. Finalmente, genera informes de resultados de escaneo. GyoiThon ejecuta el procesamiento anterior automáticamente.

GyoiThon ejecuta los pasos 1 y 4 de forma automática. La única operación del usuario es ingresar la URL superior del servidor web objetivo en GyoiThon. Puede identificar vulnerabilidades de los servidores web sin tanto tiempo y esfuerzo.

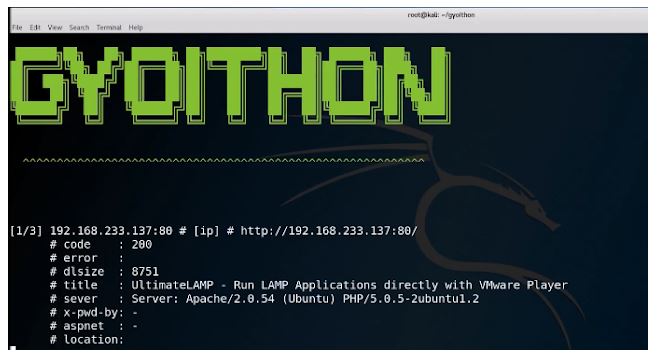

Paso 1. Recopilar respuestas HTTP. GyoiThon reúne varias respuestas HTTP del sitio web objetivo mientras revisa el sitio.

Paso 2. Identifica el nombre del producto. El experto comenta que GyoiThon identifica el nombre del producto instalado en el servidor web utilizando los siguientes dos métodos.

- Basado en Machine Learning: al usar (Naive Bayes) Machine Learning, GyoiThon identifica el software basado en una combinación de características diferentes; valor Etag, valor de Cookie, etiqueta HTML específica y otros. A diferencia de la base de firmas, Naive Bayes se identifica estocásticamente en función de varias características incluidas en la respuesta HTTP cuando no se puede identificar el software en una característica.

Ejemplo: Etag: “409ed-183-53c5f732641c0”

GyoiThon puede identificar el software del servidor web Apache. Esto ya que GyoiThon aprende las características de Apache, como “valor del encabezado Etag (409ed-183-53c5f732641c0). Apache utiliza una combinación de letras en minúsculas y números como valor de Etag. Y, el valor de Etag está separado entre 4-5 dígitos y 3-4 dígitos y 12 dígitos, el dígito final es 0 en muchos casos.

Ejemplo 2: Set-Cookie: f00e68432b68050dee9abe33c389831e=0eba9cd0f75ca0912b4849777677f587;

GyoiThon puede identificar el CMS Joomla!. Esto se debe a que GyoiThon aprende las características de Joomla! como “Nombre de cookie (f00e6 … 9831e)” y “Valor de cookie (0eba9 … 7f587).

- Basado en la coincidencia de string: GyoiThon puede identificar el software mediante la coincidencia de string también utilizado en las herramientas de prueba de penetración tradicionales.

Ejemplo: /core/misc/drupal.js?v=8.3.1

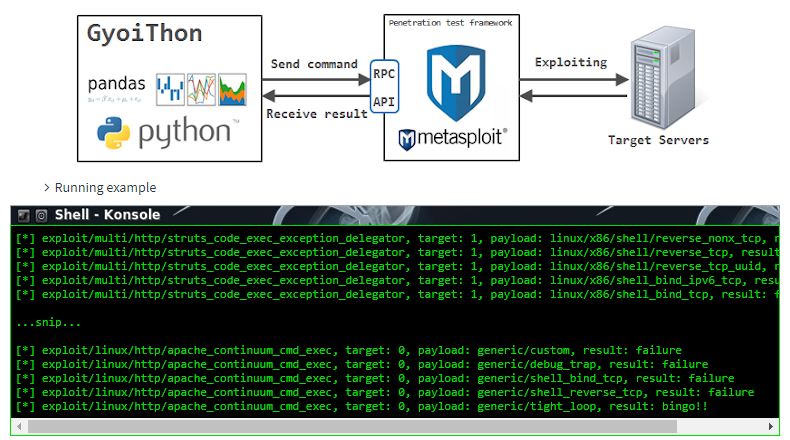

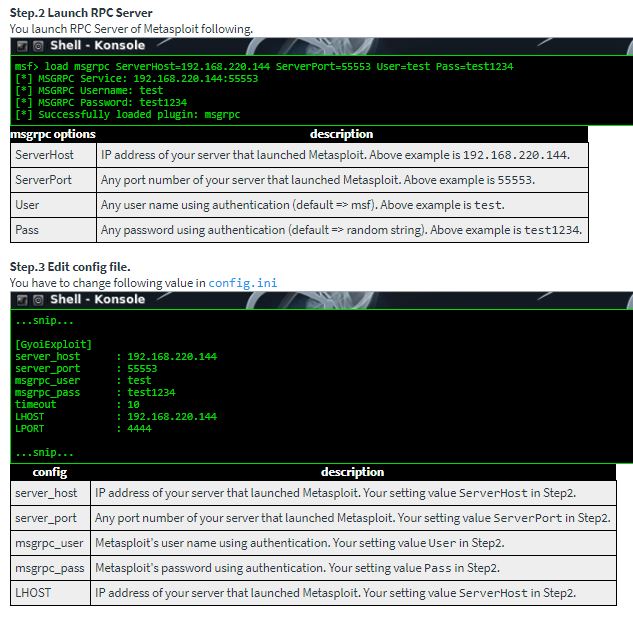

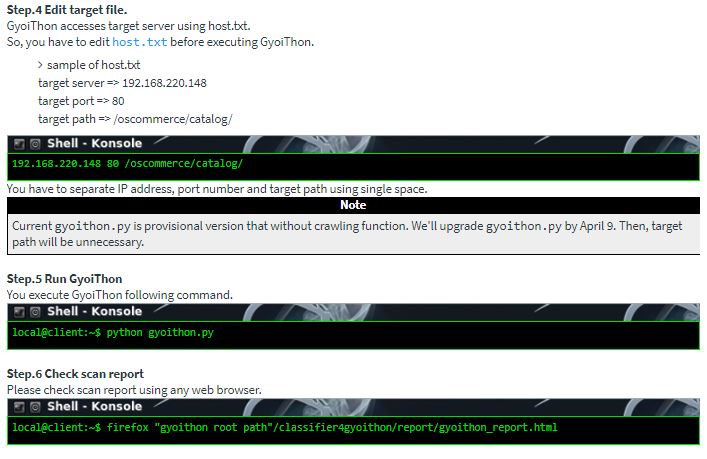

Paso 3. Exploit usando Metasploit. De acuerdo con el experto en seguridad informática, en este paso GyoiThon ejecuta el exploit correspondiente al software identificado utilizando Metasploit y comprueba si el software se ve afectado por la vulnerabilidad.

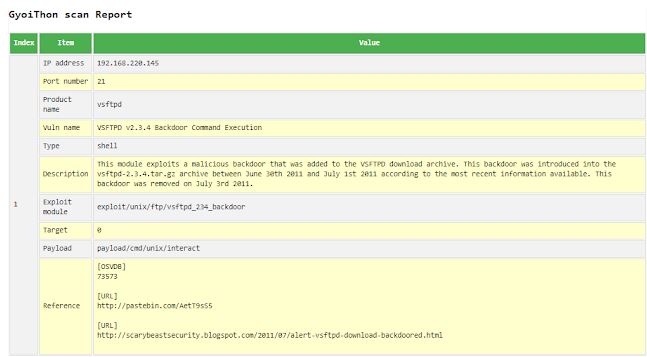

Paso 4. Generar informe de escaneo. GyoiThon genera un informe que resume las vulnerabilidades. El estilo del informe es html.

Entorno de verificación de la operación:

- Kali Linux 2017.3 (para Metasploit)

- Memoria: 8.0GB

- Metasploit Framework 4.16.15-dev

- ubuntu 16.04 LTS (sistema operativo host)

- CPU: Intel (R) Core (TM) i5-5200U 2.20GHz

- Memoria: 8.0GB

- Python 3.6.1 (Anaconda3)

- docopt 0.6.2

- jinja2 2.10

- msgpack-python 0.4.8

- pandas 0.20.3

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad