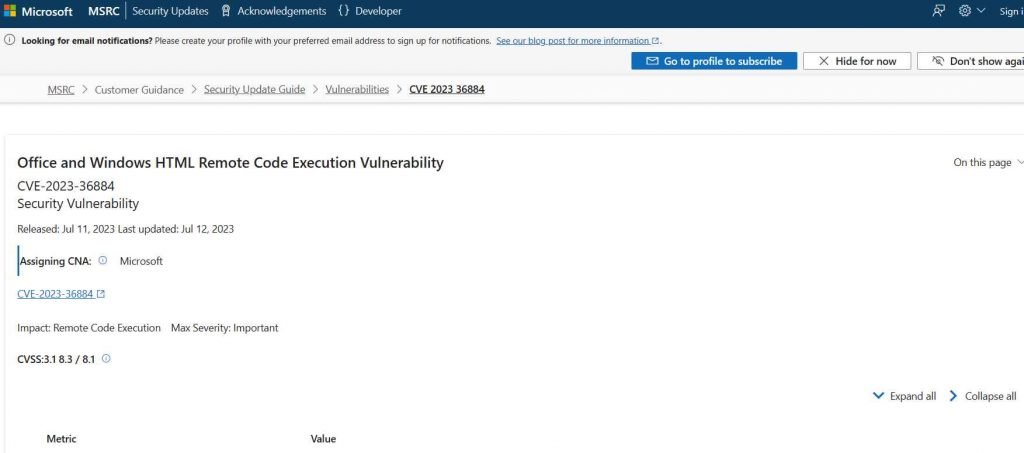

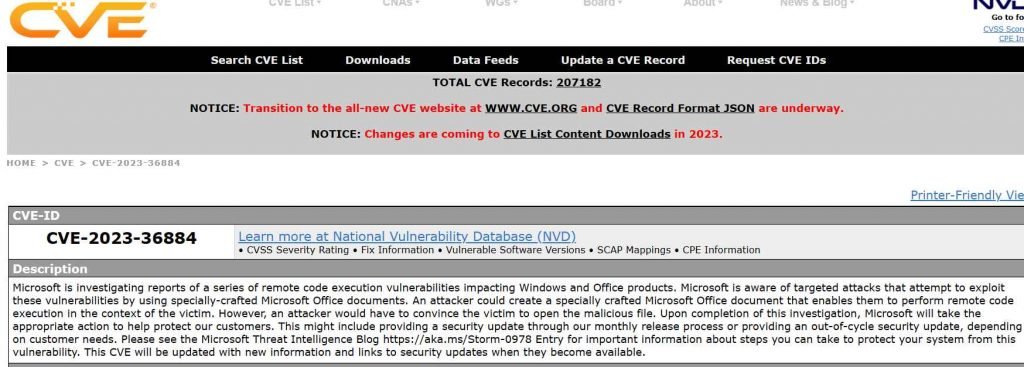

Microsoft informó una vulnerabilidad previamente desconocida conocida como falla de día cero que estaba presente en muchas versiones de Windows y Office y estaba siendo explotada activamente en la naturaleza. La vulnerabilidad, que fue rastreada y recibió el identificador CVE-2023-36884, fue utilizada por actores de estados nacionales y ciberdelincuentes para adquirir la ejecución remota de código mediante el uso de documentos de Office infectados. La enorme empresa de tecnología de la información está investigando denuncias de muchas vulnerabilidades que permiten la ejecución remota de código y afectan a los productos de Windows y Office. La firma dijo que está al tanto de los ataques de alto objetivo que tienen como objetivo explotar estas debilidades utilizando documentos de Office especialmente creados. Estos ataques fueron expuestos por la corporación. Microsoft está intentando solucionar el problema, y los investigadores de seguridad han sugerido que se puede solucionar con un parche fuera de banda que se puede enviar antes de la actualización del martes de parches de agosto.

Microsoft reveló en un artículo separado que identificó un esfuerzo de phishing llevado a cabo por la organización rusa de ciberdelincuencia conocida como Storm-0978 (también conocida como DEV-0978 y RomCom), con la intención de apuntar a organizaciones militares y gubernamentales en Europa. y América del Norte. Se descubrió que los actores de amenazas intentaban aprovechar la vulnerabilidad CVE-2023-36884 utilizando señuelos asociados con el Congreso Mundial de Ucrania.

Esta vulnerabilidad de día cero permite que atacantes no autenticados lleven a cabo ataques de alta complejidad sin necesidad de que el usuario se involucre.

Storm-0978, a veces conocida como DEV-0978, es una organización ciberdelincuente con sede en Rusia que es conocida por participar en las acciones ilegales que se enumeran a continuación:

- Extorsión con ransomware utilizado con fines oportunistas

- Campañas dirigidas específicamente a la recogida de credenciales

- Posiblemente ayudando en las actividades de las agencias de inteligencia.

El malware Storm-0978 se dirige a las empresas mediante la difusión de copias troyanizadas de software popular, lo que finalmente conduce a la instalación de RomCom, la puerta trasera del malware. RomCom es el nombre de su puerta trasera.

Si los atacantes logran explotarlo, obtendrán las siguientes habilidades:

1. Obtener acceso a información confidencial

2. Desactiva la protección del sistema

3. Deniega el acceso

Los parches estarán disponibles para todos los clientes de Microsoft lo más rápido posible, una garantía que les dio la compañía a pesar de que la vulnerabilidad aún no ha sido resuelta.

MITIGACIONES

- Los clientes que usan Microsoft Defender para Office están protegidos contra archivos adjuntos que intentan aprovechar esta vulnerabilidad.

- La adopción de la regla de reducción de la superficie de ataque para bloquear todos los programas de Office para que no inicien procesos secundarios evitará que la vulnerabilidad se utilice en las cadenas de ataque actuales. Esta regla reducirá la superficie de ataque.

- Para evitar ser explotados, las organizaciones que no pueden hacer uso de estas precauciones pueden evitar ser explotados configurando la entrada de registro FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION. Tenga en cuenta que, a pesar de que los ajustes de registro antes mencionados evitarían que se explotara el problema, podrían interrumpir la funcionalidad operativa normal de casos de uso específicos que están vinculados a estas aplicaciones. En esta entrada de registro, agregue los nombres de las aplicaciones en la siguiente lista como valores de tipo REG_DWORD con datos 1:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Internet Explorer\Main\FeatureControl\FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION

- excel.exe

- Graph.exe

- MSAccess.exe

- MSPub.exe

- powerpnt.exe

- Visio.exe

- WinProj.exe

- winword.exe

- wordpad.exe

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad