Blind SQL injection es casi idéntica a la inyección normal de SQL y afecta a la seguridad en base de datos, la única diferencia es la forma en que los datos se recuperan de la base de datos. Cuando la base de datos no genera datos en la página web, un atacante se ve obligado a robar datos pidiendo a la base de datos una serie de preguntas verdaderas o falsas.

Blind SQL injection puede ser un dolor para explotar. Cuando funcionan las herramientas disponibles, funciona bien, pero cuando no tienen que escribir algo personalizado para romper seguridad en base de datos. Esto es lento y tedioso. BBQSQL puede ayudarle a resolver esos problemas.

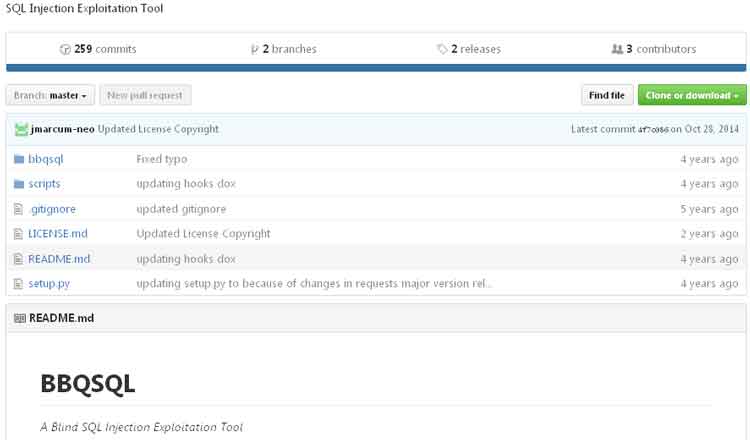

BBQSQL es un marco de inyección de BLIND SQL escrito en Python por los expertos de auditoría de base de datos. Es extremadamente útil cuando se atacan vulnerabilidades de inyección SQL complicadas. BBQSQL es también una herramienta semi-automática, que permite un poco de personalización para aquellos difíciles hallazgos provocados por inyección de SQL. La herramienta está construida para ser agnóstico de base de datos y es extremadamente versátil ya que es enseñado durante cursos de seguridad en base de datos como de international institute of cyber security. También tiene una interfaz de usuario intuitiva para hacer la creación de ataques mucho más fácil. Python gevent también se implementa para auditoría de base de datos, haciendo BBQSQL extremadamente rápido.

Uso de alto nivel

Similar a otras herramientas de inyección de SQL, proporciona cierta información.

Debe proporcionar la información usual:

- URL

- HTTP Method

- Headers

- Cookies

- Encoding methods

- Redirect behavior

- Files

- HTTP Auth

- Proxies

A continuación, especificamos dónde va la inyección y qué sintaxis estamos inyectando.

BBQSQL utiliza dos técnicas cuando se realiza un ataque de inyección SQL blind. La primera y la técnica predeterminada utilizada es binary_search. La segunda técnica que puede utilizar es frequency_search. La búsqueda de frecuencia se basa en un análisis del idioma inglés para determinar la frecuencia con la que un alfabeto a se producirá. Este método de búsqueda es muy rápido contra los datos no entrópicos, pero puede ser lento contra datos no ingleses o datos ofuscados según expertos de auditoría de base de datos de IICS.

Puede especificar binary_search o frequency_search como valor para este parámetro.

Ganchos personalizados

A veces tienes que hacer algo realmente loco.

Tal vez usted necesita para cifrar los valores de entrada en un campo antes de enviar la solicitud o tal vez usted lo necesita hacer triple URL encode. Sin embargo, estas situaciones hacen que otras herramientas de auditoría de base de datos sean imposibles de usar. BBQSQL le permite definir funciones de “hook” que la herramienta llamará en varios puntos a lo largo de la solicitud.

Para implementar esto, cree un archivo de Python y especifique las funciones de gancho. En su archivo de ganchos, puede definir tan pocas o muchas de estas funciones de ganchos como desee. En la sección bbqsql_options del menú, puede especificar la ubicación de su hooks_file. BBQSQL tomará este archivo y usará los ganchos que haya definido explican expertos de seguridad en base de datos.

https://github.com/Neohapsis/bbqsql/

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad