La filtración, descubierta en enero de 2025 pero divulgada públicamente en mayo , involucró a dos empleados de TaskUs con sede en India , quienes fueron sobornados y reclutados por ciberdelincuentes para filtrar datos de clientes. Uno de ellos fue descubierto fotografiando información confidencial de los sistemas internos de Coinbase con un teléfono móvil, un método de exfiltración sencillo pero eficaz, diseñado para evadir la vigilancia digital tradicional.

Datos expuestos:

Según Coinbase y los informes de los medios de comunicación, los datos comprometidos pueden incluir:

- Nombres completos

- Direcciones de correo electrónico

- Números de Seguro Social (SSN)

- Escaneos de documentos de identidad emitidos por el gobierno (documentos KYC)

- Historial de transacciones

- Detalles financieros y de cuenta parciales

Se cree que no se ha accedido directamente a ninguna billetera criptográfica ni a claves privadas, pero la naturaleza de los datos filtrados hace que las víctimas sean muy susceptibles al robo de identidad , el phishing , la apropiación de cuentas y la ingeniería social dirigida .

Cronología e impacto

- Diciembre de 2024 : Es probable que haya comenzado el acceso no autorizado, según documentos judiciales.

- Enero de 2025 : Un empleado de TaskUs fue captado fotografiando datos de Coinbase.

- T1 2025 : TaskUs despide empleados y cierra toda la operación de soporte de Coinbase en Indore, India , lo que afecta a 226 empleados.

- Mayo de 2025 : Coinbase revela públicamente la violación y comienza a notificar a los usuarios afectados.

- Junio de 2025 : Daños financieros estimados en hasta 400 millones de dólares , incluidos costos legales, de remediación y de reputación.

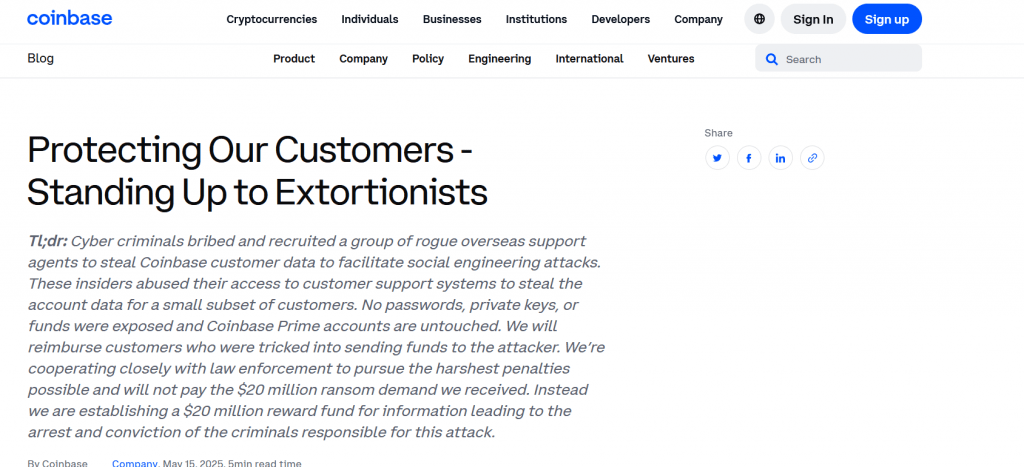

En un giro dramático, los ciberdelincuentes intentaron extorsionar a Coinbase por un rescate de 20 millones de dólares, amenazando con filtrar los datos robados. Coinbase rechazó la demanda y, en su lugar, ofreció una recompensa de 20 millones de dólares por información útil sobre los atacantes.

Anatomía de la brecha: un estudio de caso sobre explotación interna de baja tecnología

Esta violación de Coinbase es un excelente ejemplo de cómo las amenazas internas eluden las defensas tradicionales centradas en el perímetro , especialmente cuando se combinan con relaciones confiables con proveedores externos y una supervisión operativa débil.

1. Vector de ataque: Explotación humana sobre intrusión técnica

A diferencia de la mayoría de los incidentes cibernéticos en los que los atacantes explotan las vulnerabilidades del software, esta violación se orquestó mediante ingeniería social, soborno financiero y exfiltración manual :

- Los actores maliciosos contactaron a varios empleados de TaskUs y les ofrecieron sobornos a cambio de acceso a datos confidenciales de los clientes.

- Dos agentes de soporte aceptaron y comenzaron a recuperar sistemáticamente información confidencial del cliente de herramientas internas como:

- Plataformas de gestión de relaciones con el cliente (CRM)

- Sistemas de verificación KYC

- Paneles de soporte con detalles de la cuenta

Esto marca un alejamiento del ransomware o de los ataques basados en phishing hacia una explotación de cola larga de personas internas de confianza .

2. Método de exfiltración de datos: captura física para evadir la vigilancia

Uno de los elementos más sorprendentes del ataque fue su ejecución de baja tecnología :

- Los agentes utilizaron teléfonos inteligentes personales para fotografiar datos sensibles directamente desde las pantallas de sus computadoras .

- Este método omitió todos los mecanismos tradicionales de prevención de pérdida de datos (DLP) , registro de puntos finales y detección de exfiltración de red.

- Dado que la mayoría de las herramientas de seguridad empresarial están diseñadas para detectar anomalías digitales (por ejemplo, descargas grandes, transferencias de datos no autorizadas), esta “fuga analógica” pasó desapercibida durante semanas .

3. Fallas de control de acceso: privilegios excesivos en la capa de soporte

Los agentes de soporte de TaskUs obtuvieron amplio acceso a los datos de los clientes de Coinbase para la verificación de cuentas y la resolución de problemas. Esto incluyó:

- Visualizar información de identificación personal (PII), como:

- Nombres completos

- Fechas de nacimiento

- Números de Seguro Social

- Métodos bancarios/de pago vinculados

- Acceso a documentos KYC cargados y comprobantes de identidad (pasaportes, licencias)

- Revisar los registros de actividad del usuario, posiblemente incluyendo el historial de IP y los metadatos de transacciones

No existían controles de acceso basados en evidencia (acceso justo a tiempo, segmentación de acceso) ni limitaciones de sesión por ámbito de rol . Esto permitía que incluso los agentes de soporte de nivel inferior accedieran a datos mucho más allá de lo necesario operativamente .

4. Brechas en la monitorización de sesiones y el análisis del comportamiento

Es probable que las políticas de monitoreo de sesiones de Coinbase y/o TaskUs no hayan logrado:

- Marcar el acceso inusualmente frecuente a cuentas de alto valor

- Detectar desviaciones de patrones (por ejemplo, agentes que consultan cuentas fuera de sus tickets asignados)

- Identificar sesiones con tiempo de visualización prolongado en pantallas con mucha información de identificación personal (PII)

- Bloquear el uso de dispositivos móviles personales no autorizados dentro de entornos operativos

Esto habla de una falta de análisis del comportamiento del usuario (UBA) y de puntuación de riesgo contextual , ambos cada vez más críticos para prevenir la exfiltración lenta de información privilegiada .

5. Detección retardada y respuesta reactiva

Aunque la filtración, según se informa, comenzó a finales de 2024, no se identificó hasta enero de 2025 , cuando un agente fue descubierto en flagrancia. Durante este lapso:

- Es posible que decenas, si no cientos, de cuentas de clientes hayan sido comprometidas silenciosamente.

- Es posible que los atacantes ya hayan monetizado o negociado estos datos en foros de la web oscura antes de que la organización pudiera actuar.

- No se ha dado ninguna indicación de que Coinbase utilizara herramientas de monitoreo de acceso continuo a datos o vigilancia biométrica de estaciones de trabajo, ambas comunes en entornos de alta sensibilidad (por ejemplo, finanzas, salud).

Acciones de respuesta: Cómo Coinbase y TaskUs contuvieron la filtración de información privilegiada

Tras la filtración de datos confidenciales que comprometió la información confidencial de sus clientes, tanto Coinbase como su socio de soporte externo, TaskUs, implementaron una serie de medidas rápidas y de alto impacto para la contención, la remediación y la prevención. Estas acciones ilustran la urgencia y la complejidad de responder a incidentes de seguridad de origen interno , especialmente cuando abarcan jurisdicciones internacionales e involucran datos regulados.

1. Terminación inmediata de información privilegiada maliciosa

Tras descubrir la brecha, TaskUs identificó y despidió de inmediato a los dos agentes de soporte responsables de la actividad no autorizada. Esto se basó en pruebas directas, entre ellas:

- Observación física de la exfiltración de datos mediante fotografías de teléfonos inteligentes

- Anomalías del registro de acceso y análisis de sesiones de soporte

- Informes internos de denunciantes y grabaciones de cámaras de seguridad (según fuentes no confirmadas)

2. Cierre de las operaciones de apoyo afectadas en India

Reconociendo el alcance y la sensibilidad de la vulneración, TaskUs cerró por completo sus operaciones en Indore, India , contratadas por Coinbase. Esta decisión:

- Afectó a aproximadamente 226 empleados

- Destinado a eliminar riesgos adicionales derivados de credenciales comprometidas o expuestas.

- Se enmarcó como una medida de minimización de riesgos y rendición de cuentas.

Según se informa, todos los empleados afectados recibieron paquetes de indemnización y Coinbase trasladó el soporte a proveedores internos alternativos y examinados con una supervisión más fuerte.

3. Notificación a los clientes afectados

Coinbase comenzó a notificar a los usuarios afectados a mediados de mayo de 2025 , casi cuatro meses después de la detección inicial. El proceso de notificación incluyó:

- Comunicación directa con los clientes afectados por correo electrónico

- Ofertas de servicios de monitoreo de crédito y protección de identidad

- Recomendaciones para cambiar las contraseñas y habilitar la autenticación multifactor (MFA)

Este proceso se estructuró para cumplir con las obligaciones regulatorias bajo la CCPA, el GDPR (para los usuarios aplicables) y las leyes de notificación de infracciones de los estados de EE. UU.

4. Colaboración con las fuerzas del orden y los equipos de inteligencia de amenazas

Coinbase escaló el caso a la policía federal de EE. UU. y, al mismo tiempo, se comprometió a:

- Empresas privadas de respuesta a incidentes realizarán análisis forenses profundos y análisis de exposición

- Los proveedores de inteligencia de amenazas rastrearán datos robados en la web oscura

- Socios de análisis de blockchain para monitorear patrones de transacciones asociados con posibles intentos de extorsión o monetización

Además, Coinbase emitió una recompensa de 20 millones de dólares por información verificable sobre los actores detrás de la violación, similar al rescate exigido por los atacantes.

5. Fortalecimiento de las políticas y controles de seguridad

Como parte de una hoja de ruta de solución a largo plazo, Coinbase inició una revisión y actualización de su:

- Políticas de acceso de proveedores externos

- Herramientas de grabación y análisis de sesiones

- Restricciones de acceso físico y puntos finales para agentes offshore

- Control de acceso basado en roles (RBAC) en los paneles de soporte

- Detección de anomalías de comportamiento para actividad interna baja y lenta

Si bien no todos estos controles estaban implementados previamente, esta violación sirvió como catalizador para ampliar la postura de amenaza interna de Coinbase y aplicar los principios de Confianza Cero de “nunca confiar, siempre verificar” en todo su ecosistema de terceros.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad