El gigante tecnológico se encuentra en el proceso de recuperación de la información eliminada

La caída en el servicio de Azure el pasado 29 de enero provocó daños inauditos. Acorde a especialistas en seguridad en redes del Instituto Internacional de Seguridad Cibernética, el incidente provocó la eliminación de las bases de datos de algunos de los usuarios de este servicio.

El incidente afectó algunas bases de datos SQL de Azure que utilizan claves de KeyVault personalizadas para el Transparent Data Encryption (TDE), según el reporte del incidente que recibieron los usuarios afectados. Algunos códigos internos eliminaron accidentalmente estas bases de datos del portal de Azure, lo que obligó a Microsoft a restaurar los datos de los clientes de un registro almacenado en el sistema, aunque las bases de datos permanecieron fuera del sistema por cinco minutos.

Acorde a especialistas en seguridad en redes, debido al incidente los pedidos de productos y otras actualizaciones de almacenes de datos durante ese lapso de cinco minutos se perdieron.

La nota recibida por los usuarios explicaba que el incidente ocurrió automáticamente mientras se presentaba un error de DNS que bloqueó el acceso a las cuentas de Microsoft 365 a más de la mitad de los clientes del servicio en la nube: “Un proceso automatizado, diseñado para activarse cuando las claves personalizadas se eliminan de KeyVault, causó la eliminación de las bases de datos de forma inadvertida”.

“Estamos tratando de restaurar una copia de estas bases de datos, las bases de datos restauradas serán ubicadas en el mismo servidor que la base de datos original. Pedimos a los usuarios que traten de identificar si las transacciones no registradas en este periodo de cinco minutos podrían afectar sus procesos o aplicaciones fuera de las bases de datos comprometidas.”

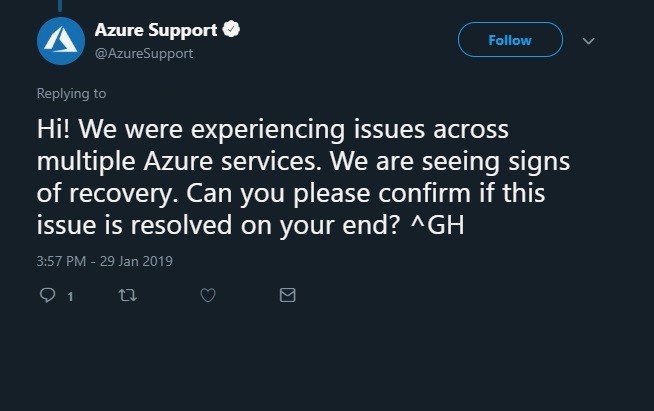

Algunos usuarios afectados han mostrado su molestia por este incidente en redes sociales. El Twitter, por ejemplo, ante las múltiples publicaciones de usuarios reportando las fallas de Azure, la empresa comenzó a responder a los tweets con un mensaje automatizado que describe brevemente el incidente.

Acorde a especialistas en seguridad en redes, Transparent Data Encryption está pensado para proteger las bases de datos SQL de Microsoft Azure contra “múltiples actividades maliciosas”; sin embargo, esta ocasión la medida de seguridad no pudo contra el script malicioso ejecutado durante la caída en el servicio de Azure.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad