A diferencia de las conexiones HTTP, el protocolo HTTPS nos ofrece una capa de seguridad adicional de manera que todo el tráfico permanezca cifrado de extremo a extremo y sea, en teoría, prácticamente imposible de acceder a él. Este tipo de conexiones son imprescindibles siempre que vayamos a enviar formularios de inicio de sesión o información personal y sensible (como tarjetas de crédito al hacer compras por Internet), sobre todo cuando lo hacemos desde redes inseguras o públicas.

Gracias al protocolo HTTPS, todas nuestras conexiones van a viajar cifradas desde nuestro dispositivo hasta el servidor, y viceversa, evitando que cualquier usuario que esté controlando cualquiera de los puntos de la red pueda acceder a la información, especialmente en redes públicas, uno de los puntos más vulnerables de cualquier conexión donde se necesita la máxima seguridad posible para evitar exponer nuestros datos a otras personas.

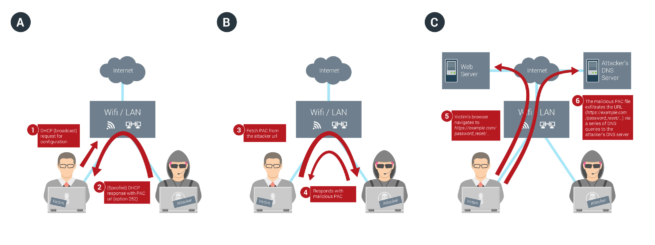

Recientemente, varios investigadores de seguridad han descubierto una forma de comprometer la seguridad del protocolo HTTPS en todo tipo de redes, incluso en las públicas, donde la seguridad es vital para proteger los datos. Esta vulnerabilidad se debe a un abuso de la característica Web Proxy Autodiscovery Protocol (WPAD), un método utilizado para encontrar la dirección URL de un archivo de configuración utilizando técnicas de descubrimiento de servidores DHCP y/o DNS.

Utilizando esta técnica, un atacante puede descubrir la URL completa a la que se asocia un paquete HTTPS. Aunque el resto de información sobre la conexión sigue siendo segura, poder averiguar la URL completa puede ser un peligro ya que en muchos casos en la misma URL se incluyen datos sobre el inicio o las cookies de sesión, como ocurre con el estándar OpenID o con muchas otras plataformas como Google o Dropbox, quienes comparten un token de inicio de sesión incluido en la URL. Muchos mecanismos de recuperación de contraseñas funcionan de forma similar.

Este fallo de seguridad afecta a los principales sistemas operativos de escritorio: Windows, Linux y macOS. Si nos conectamos a estas webs desde dispositivos móviles, nuestra URL seguirá estando protegida.

Cómo desactivar WPAD en Windows para proteger las conexiones HTTPS

Este vector de ataque fue explotado por primera vez en 1999, sin embargo, los desarrolladores de sistemas operativos y navegadores web aún no han puesto solución al respecto. Sin embargo, algunos navegadores como Internet Explorer 11 o Microsoft Edge hacen uso de una función intermedia que, en lugar de exponer la URL completa, solo exponen el nombre de dominio, manteniendo el resto de información totalmente asegurada.

Como medida de seguridad adicional, podemos desactivar el uso de WPAD siguiendo los siguientes pasos:

- Ejecutamos “regedit” y nos desplazamos hasta la ruta “HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\Wpad”.

- Creamos un valor DWORD de 32 bits y lo llamamos “WpadOverride“.

- Hacemos doble clic sobre él y cambiamos su valor de “0”, valor por defecto, a “1”.

- Reiniciamos el ordenador y WPAD debería estar ya desactivado, evitando que nuestras conexiones HTTPS puedan verse comprometidas.

Como medida de seguridad extrema, es recomendable conectarnos a las redes inseguras a través de una conexión VPN, evitando así que estas conexiones puedan ser resultas.

Esta no es la primera vez que el protocolo WPAD expone la seguridad de los usuarios

Esta no es la primera vez que el protocolo WPAD se utilizan para comprometer la seguridad de las telecomunicaciones. El pasado mes de abril, otros investigadores de seguridad descubrieron un nuevo troyano bancario, conocido como BlackMoon, aprovechaba este protocolo para redirigir a los navegadores a webs de phishing cuando intentaban acceder a determinadas URLs.

Si estos nuevos ataques hacen eco, es posible que en breve veamos cómo Google Chrome y Firefox se actualizan para proteger a los usuarios de esta vulnerabilidad.

Fuente:https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad