Los especialistas de una firma de ciberseguridad afirman haber encontrado a un ciberdelincuente vendiendo una base de datos de personas que han padecido COVID-19. La pandemia por la enfermedad de coronavirus (COVID-19) comenzó en el mes de marzo de 2020, acumulando más de 5 millones de casos en América Latina. Muchos hospitales, ya sean públicos o clínicas privadas almacenan la información de los pacientes de COVID-19.

¿Pero estos hospitales o clínicas están haciendo lo suficiente para proteger datos de los pacientes en medio de pandemia?

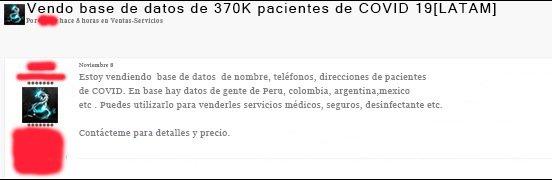

Según la investigación de expertos de ciberseguridad del Instituto Internacional de Seguridad cibernética, el hacker está vendiendo 350 mil registros, incluyendo nombres completos, teléfonos y direcciones de personas que han contraído el virus. Los incidentes de brecha de seguridad sin duda son muestra de lo vulnerable que son los sistemas informáticos, recordando las más de 80 empresas de salud que han sido víctimas recientes de estas amenazas en América Latina.

El delincuente cibernético afirma que la base de datos contiene información de pacientes en México, Perú, Colombia y Argentina. Una alerta técnica de ciberseguridad emitida en conjunto por cuatro agencias federales, incluidos el Departamento del Tesoro y el FBI, menciona que este año se ha detectado un nuevo incremento en los esfuerzos de hacking contra hospitales desplegados por el gobierno ruso después de un periodo de casi nula actividad. Gran parte de los datos identificados por expertos de ciberseguridad están disponibles públicamente, y casi todos los ciberdelincuentes compran y venden regularmente en plataformas de dark web.

Pero el hecho de que se encontraron 350,000 registros personales confidenciales a la venta a granel subraya la facilidad con que los delincuentes y adversarios extranjeros pueden utilizar esta información para encontrar vulnerabilidades o estafar a los clientes de hospitales o clínicas, como ha mencionado el FBI en repetidas ocasiones. Rusia lo ha hecho recientemente, desplegando ataques de ransomware sobre hospitales y después publicando datos de los pacientes.

Por otra parte, una tendencia inquietante entre los vendedores de seguros es ponerse en contacto con pacientes con COVID-19 poco después de que se recuperan de la enfermedad, lo que ha generado grandes preocupaciones sobre la violación de la privacidad y la filtración de datos médicos desde los hospitales o instituciones gubernamentales. Los expertos en ciberseguridad han destacado sus preocupaciones ante diferentes clínicas médicas que tratan a pacientes con COVID-19, así como instituciones gubernamentales que gestionan datos relacionados con pacientes afectados por el coronavirus.

Liliana Hernández (nombre cambiado), residente de Ciudad de México, dio positivo por COVID-19. Poco después recibió la llamada de una empresa que ofrecía servicios de desinfección en su casa. Al principio, asumió que era una agencia del gobierno, pero más tarde descubrió que era una empresa privada. Al preguntar cómo consiguieron su número, Liliana no obtuvo respuesta. Otras dos personas que sufrieron COVID-19 en agosto de 2020 también recibieron llamadas de agentes de seguros ofreciendo servicios personalizados.

La pregunta es: ¿Cómo obtuvieron los vendedores los datos de los pacientes?

Los especialistas en ciberseguridad que detectaron este material señalan la facilidad con la que los hackers pueden acceder a estos datos: “Una enorme cantidad de datos de pacientes de hospitales o clínicas están disponible para los ciberdelincuentes y adversarios extranjeros; en las manos equivocadas, esta información se puede utilizar para robar millones de cuentas bancarias y estafar a millones de usuarios a través de las redes sociales, phishing y estafas de mensajes de texto y llamadas telefónicas”.

Los datos parecen ser de los clientes, por lo que los investigadores deducen que el hacker pudo robar estos datos comprometiendo algún servidor de hospital o bien perteneciente a los proveedores de las empresas o clínicas afectadas, así como pueden ser de los departamentos gubernamentales a cargo de la salud pública en estos países. Este año, la Secretaría de Salud también se metió en muchos problemas cuando un grupo de hackers logró hackear su Portal de Adquisiciones.

Al monitorear los foros de dark web en busca de información sobre esta clase de amenazas, los expertos de iicybersecurity encontraron al hacker autonombrado “DragonLi”, quien estaba ofreciendo los datos e incluso ofrecía una muestra para que los compradores pudieran validar su autenticidad. Este hacker tiene buena reputación en foros de dark web y por eso puede ser ciertos que estas bases datos sean reales. Los expertos en ciberseguridad utilizaron identidades ficticias para obtener más información del hacker, incluyendo los detalles de una billetera en línea de Bitcoin para cobrar el pago por sus servicios.

Los expertos en ciberseguridad de IICS mencionan que las billeteras de Bitcoin, implementaciones de almacenamiento virtual para la criptomoneda más utilizada, muestran públicamente las transacciones realizadas pero no las identidades de los usuarios. Según los expertos, las empresas de salud pueden trabajar en conjunto con las agencias gubernamentales para rastrear los pagos a esta billetera. La misma billetera seguramente está relacionada con otras estafas e incidentes de hacking.

La amplia disponibilidad de datos no es una problemática nueva, pero la idea de que una base de datos tan grande esté a la venta durante la pandemia, cuando todo el mundo depende del pago móvil y en línea, enfatiza lo fácil que sería para los agentes de amenazas causar serios problemas. Los expertos en ciberseguridad dijeron que el hacker no ha mencionado el precio ya que primero quiere validar que el comprador no sea un agente encubierto o un miembro de la comunidad de la ciberseguridad.

Los datos a la venta permitirían a los delincuentes cibernéticos atacar a los usuarios cuya información está disponible en la base de datos, y algunos de los clientes que estén utilizando estos servicios podrían verse afectados, incluyendo a los clientes empresariales.

Nadie tiene certeza sobre la autenticidad de la publicación encontrada en dark web, pero los investigadores han intentado contactar la empresas y gobiernos para confirmar la autenticidad de los datos filtrados aunque no hemos recibido respuesta.

En México y otros países de Latinoamérica, muchas personas han sufrido estafas telefónicas, generando pérdidas millonarias. Estas personas incluso han conformado un grupo de Facebook para demandar a las empresas y muchas de estas personas han afirmado que los estafadores también tienen los detalles de los clientes cuando llaman, fingiendo operar como el call center de una institución gubernamental real como se muestra en el video.

Nuestra investigación sigue en curso, por lo que los pacientes de COVID-19 deberán permanecer al tanto de las próximas actualizaciones en esta nota.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad