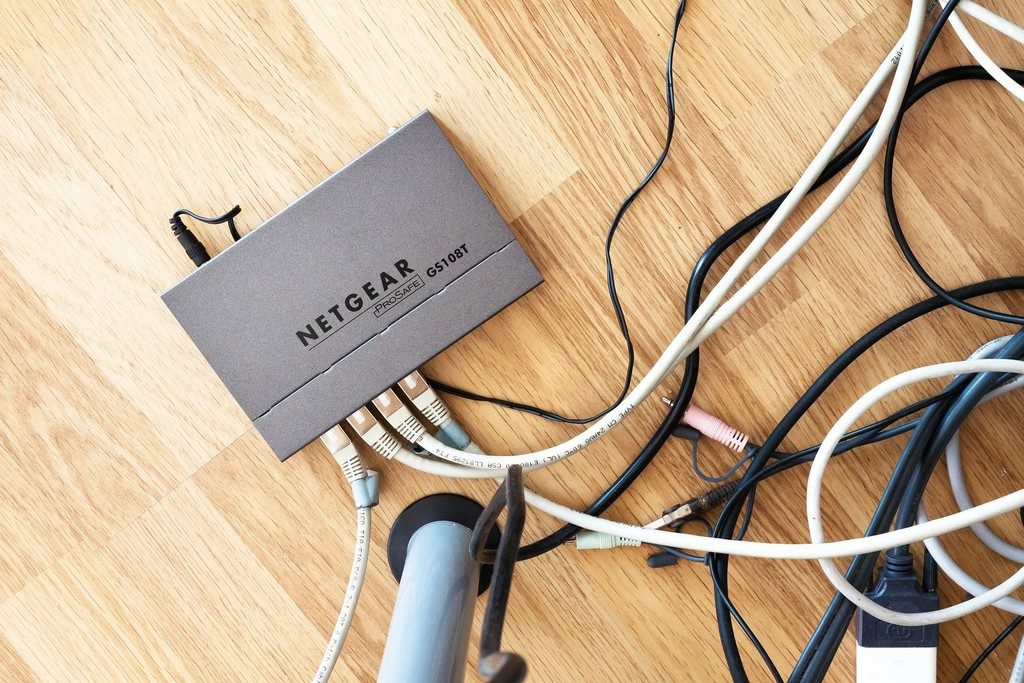

Nuevas vulnerabilidades descubiertas en 31 modelos de routers NETGEAR han dejado expuestos a ciberataques a más de 10.000 dispositivos, y la cifra podría crecer a muchos más según informan desde TrustWave. Con esta vulnerabilidad se ha dejado al descubierto una importante debilidad que podría, al mismo tiempo, exponer redes informáticas corporativas y domésticas.

NETGEAR ha sido notificada de las vulnerabilidades y actualmente está publicando un firmware actualizado para los modelos afectados, entre los que se incluye el router Lenovo R3220 (fabricado originalmente por NETGEAR). La compañía también ha confirmado su compromiso con el programa Bugcrowd, de forma que los errores y fallos sean más fáciles de reportar. Pero, ¿qué tiene esta vulnerabilidad de especial?

Para empezar, afecta a un gran número de modelos. En TrustWave han encontrado, como ya hemos dicho, más de 10.000 dispositivos que se pueden acceder de forma remota, si bien el número real puede llegar a los cientos de miles (e incluso al millón) según sus estimaciones.

A través de esta vulnerabilidad, un atacante remoto (siempre y cuando la administración del enrutador esté establecida como Internet-facing) podría apoderarse del enrutador y de la red. Cualquiera con acceso físico a una red con un router vulnerable podría explotarlo localmente, además. Esto también afectaría a espacios de red WiFi públicos como cafés y librerías siempre y cuando usen equipo vulnerable.

Como ya explicamos en un artículo anterior, es común que la gente reutilice una misma contraseña para poder recordarla más fácilmente. Tomando esto como punto de partida, conocer la contraseña de administración ya da a los atacantes un punto de entrada. Se pueden ver todos los dispositivos conectados a la red, y se puede intentar acceder a ellas a través de la contraseña de administración.

Con malware como la botnet Mirai suelta en la red, y sabiendo cómo funcionan las botnets, es posible que con estos dispositivos vulnerables cualquier equipo conectado a la red pueda ser usado como réplica en un ataque. Y si esto no es posible, los DNS se pueden cambiar remotamente para infectar más máquinas dentro de dicha red.

Fuente:https://www.genbeta.com/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad