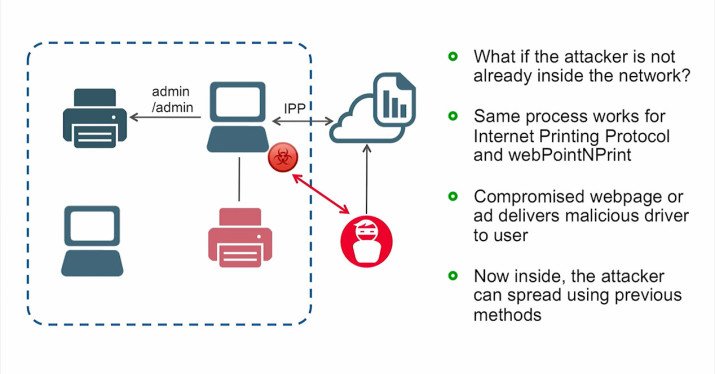

Canonical parchea una vulnerabilidad en el Kernel Linux que afectaba a TODAS las distros basadas en Ubuntu

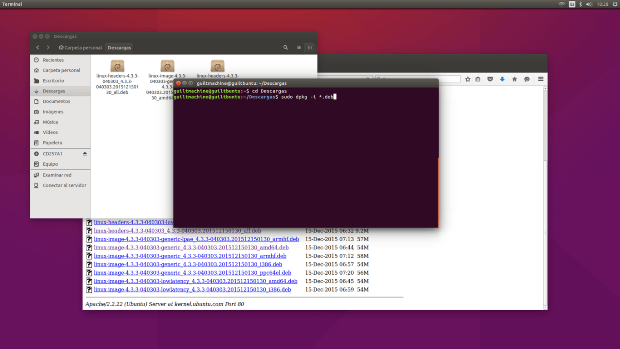

La pasada madrugada Canonical avisó sobre el lanzamiento de una nueva actualización del Kernel para Ubuntu en sus versiones 14.04, 15.10 y 16.04. Tal y como leemos en Softpedia, laLEER MÁS