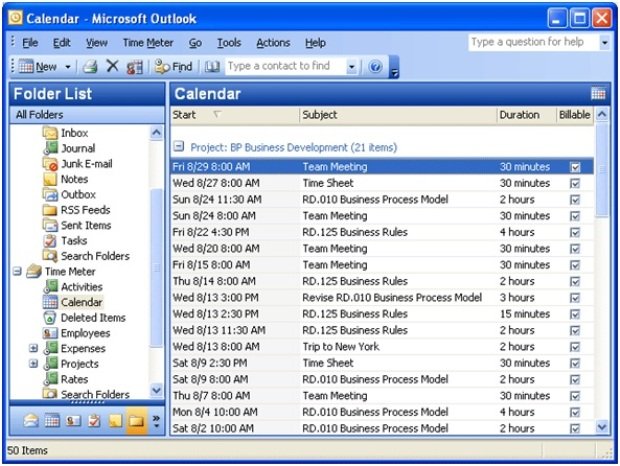

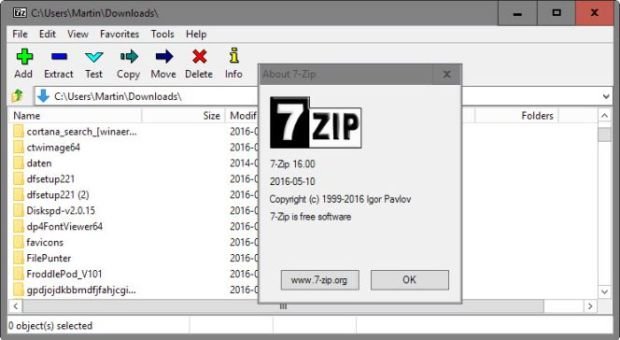

¿Cómo hacer un análisis forense digital del incidente de hacking?

Cuando una organización es una víctima de la infección por malware avanzado, se requiere una acción de respuesta rápida para identificar los indicadores asociados al malware para remediarlo, establecer mejoresLEER MÁS