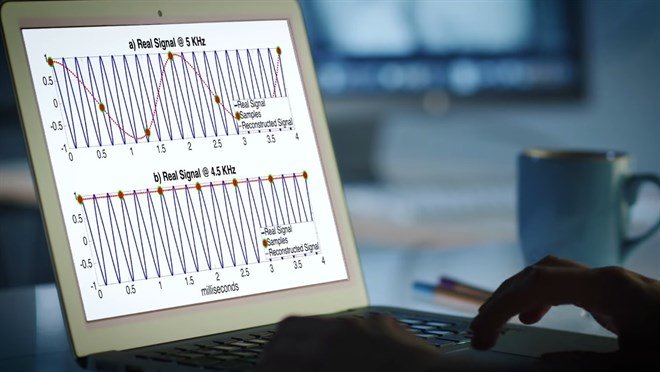

Demuestran que es posible ‘hackear’ dispositivos electrónicos mediante ondas de sonido

Un estudio elaborado por ingenieros de las universidades de Michigan y de Carolina del Sur ha probado que es posible ‘hackear’ dispositivos electrónicos de todo tipo de una forma hastaLEER MÁS