Una investigación reciente ha descubierto una serie de sofisticados ciberataques por parte del grupo Advanced Persistent Threat (APT) conocido como GoldenJackal , que logró vulnerar sistemas gubernamentales aislados en Europa. Estas redes aisladas, diseñadas para evitar el acceso no autorizado al estar físicamente separadas de las redes no seguras, fueron comprometidas mediante un malware especialmente desarrollado que aprovecha unidades USB y otras herramientas personalizadas. Las vulneraciones han permitido a GoldenJackal robar información confidencial, lo que ha suscitado inquietudes sobre la seguridad de la infraestructura crítica y los sistemas gubernamentales.

Panorama de las infracciones

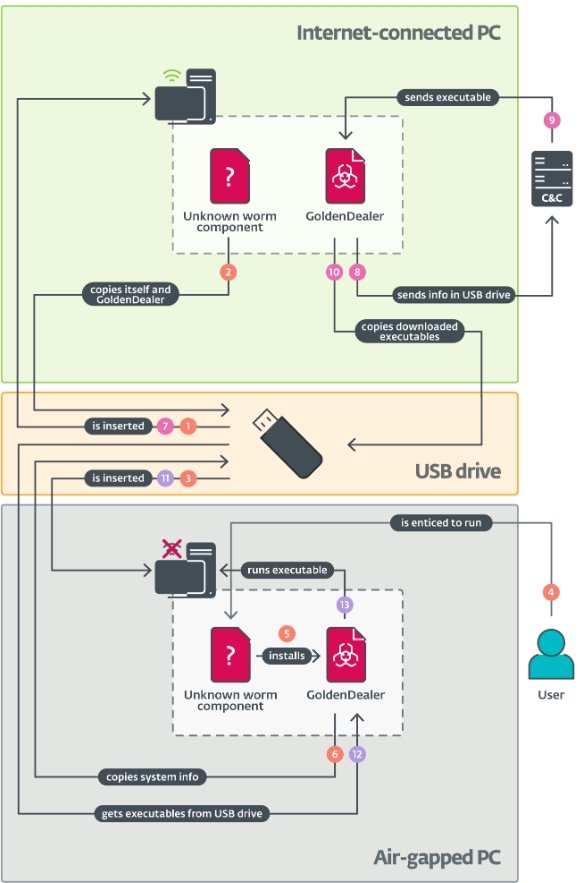

La estrategia de ataque de GoldenJackal implica un proceso de varias fases que comienza con la infección de los sistemas conectados a Internet, que luego se utilizan para introducir malware en el entorno aislado. Las infecciones iniciales probablemente se transmitan mediante phishing selectivo o mediante software comprometido que contenga archivos troyanizados. Una vez que el malware, conocido como GoldenDealer , infecta estos sistemas conectados a Internet, espera a que se conecte una unidad USB. Luego, el malware se copia a sí mismo en la unidad USB, junto con cargas útiles adicionales, para prepararse para la inserción en la red aislada .

El paquete de malware incluye dos componentes principales para la infiltración mediante espacios de aire:

- GoldenHowl: una puerta trasera que permite a GoldenJackal mantener el control sobre el sistema infectado, recopilar datos y ejecutar comandos. Es versátil, capaz de buscar vulnerabilidades y se comunica directamente con la infraestructura de comando y control (C2) de GoldenJackal.

- GoldenRobo: un componente que roba datos y escanea archivos de interés, como documentos, claves de cifrado, imágenes y otros datos confidenciales. Este malware recopila estos archivos en un directorio oculto de la unidad USB para su exfiltración.

Una vez que la unidad USB se inserta nuevamente en el sistema conectado a Internet, GoldenDealer transfiere automáticamente los datos recopilados al servidor C2, eludiendo así las barreras de seguridad de la red.

Evolución de los conjuntos de herramientas de GoldenJackal

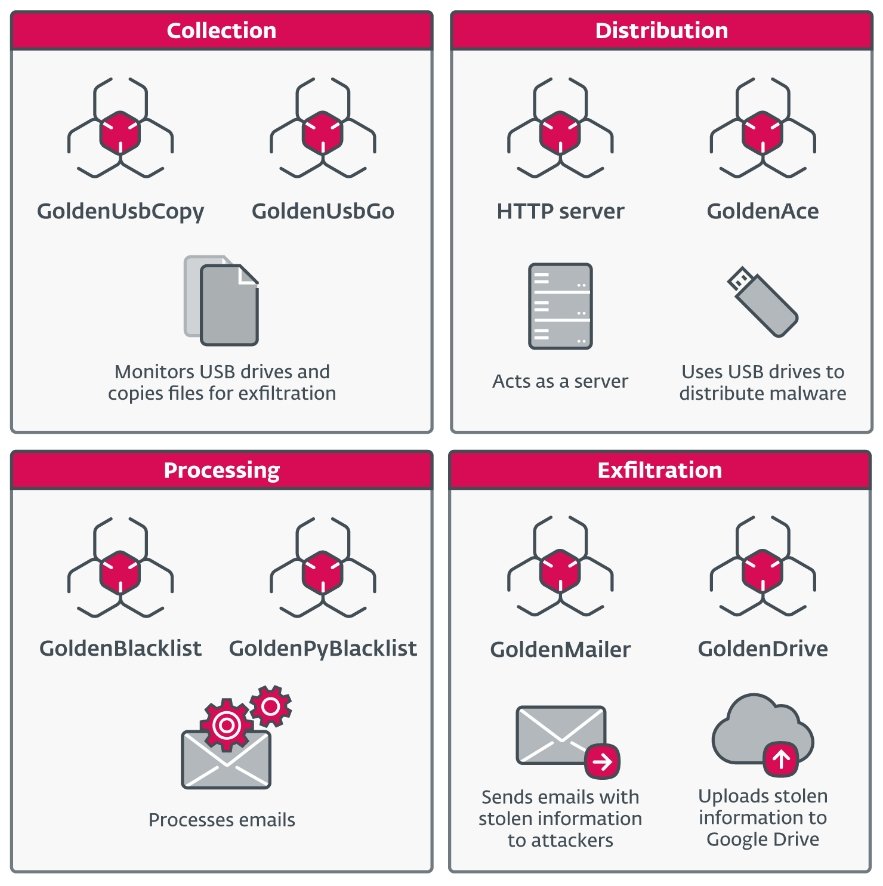

Las tácticas de GoldenJackal han evolucionado con el tiempo. En 2022, el grupo había introducido un nuevo conjunto de herramientas modulares escrito en Go, que les permitía asignar funciones específicas a varios dispositivos en la cadena de ataque. Este enfoque no solo agiliza su funcionamiento, sino que también dificulta su detección al distribuir las tareas entre varios sistemas. Las herramientas clave de este arsenal actualizado incluyen:

- GoldenUsbCopy y GoldenUsbGo: estas herramientas facilitan la infección basada en USB y están diseñadas para detectar y exfiltrar tipos específicos de datos, incluidos archivos modificados en las últimas dos semanas y archivos que contienen palabras clave sensibles como “inicio de sesión”, “contraseña” o “clave”.

- GoldenBlacklist y GoldenPyBlacklist: estos componentes filtran y archivan correos electrónicos específicos de sistemas comprometidos, lo que garantiza que solo se filtre la información relevante.

- GoldenMailer y GoldenDrive: estos módulos se encargan del proceso de exfiltración, utilizando servicios de correo electrónico y almacenamiento en la nube como Google Drive para transmitir los datos a GoldenJackal. GoldenMailer envía automáticamente por correo electrónico los archivos recopilados, mientras que GoldenDrive los carga en el almacenamiento en la nube.

1. Distribuidor de oro

- Propósito: Transfiere archivos y malware entre sistemas conectados y aislados mediante unidades USB.

- Funcionalidad:

- Supervisa la inserción USB y la conectividad a Internet tanto en sistemas conectados como en sistemas con espacio de aire.

- Descarga archivos ejecutables de un servidor C&C cuando hay una conexión disponible y los almacena en unidades USB para sistemas con espacio de aire.

- Ejecuta automáticamente cargas útiles en sistemas con espacio de aire sin interacción del usuario.

- Detalles técnicos:

- Persistencia: establece la persistencia creando un servicio de Windows

NetDnsActivatorSharingo modificando laRunclave del registro. - Modificación de clave de registro: crea

ShowSuperHiddenunaHKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advancedpara ocultar archivos en el Explorador de Windows. - Archivos de configuración: utiliza archivos JSON cifrados para:

- Estado (

b8b9-de4d-3b06-9d44), - Almacenar ejecutables (

fb43-138c-2eb0-c651), y - Información de red (

130d-1154-30ce-be1e).

- Estado (

- Persistencia: establece la persistencia creando un servicio de Windows

- Ejemplo: GoldenDealer podría utilizarse para instalar malware de vigilancia en una máquina de votación que está aislada de Internet. Al insertar un USB infectado, el malware recopila datos, que luego se filtran cuando el USB se vuelve a conectar a una PC con acceso a Internet.

2. Aullido dorado

- Propósito: Una puerta trasera modular para ejecutar comandos en sistemas conectados, con capacidades de control remoto.

- Funcionalidad:

- Utiliza módulos de Python para realizar diversas tareas, como robar archivos, escanear redes y crear túneles a través de SSH.

- Se comunica con un servidor C&C para recibir comandos, encriptados con Fernet para seguridad.

- Detalles técnicos:

- Módulos: Algunos módulos clave incluyen:

sshcmdpara conexiones de carcasa inversa,eternalbluecheckerpara detectar vulnerabilidades SMB,portscanneryipscannerescanear la red local en busca de puertos abiertos e IP activas.

- Estructura del directorio: configura directorios para la comunicación C&C:

download_dirPara solicitudes,upload_dirpara respuestas, ydata_dirpara datos descifrados.

- Módulos: Algunos módulos clave incluyen:

- Ejemplo: GoldenHowl podría implementarse en una computadora portátil sensible del gobierno, donde podría escanear archivos importantes y ejecutar comandos de forma remota, lo que permitiría a los atacantes recopilar inteligencia o propagar el ataque dentro de la red.

3. GoldenRobo

- Propósito: Recopila archivos específicos de sistemas aislados y los envía al atacante.

- Funcionalidad:

- Busca archivos con extensiones particulares (por ejemplo, .doc, .pdf, .xls) y los archiva utilizando

Robocopy. - Utiliza una unidad USB para almacenar los archivos recopilados y luego los carga cuando se conecta a Internet.

- Busca archivos con extensiones particulares (por ejemplo, .doc, .pdf, .xls) y los archiva utilizando

- Detalles técnicos:

- Filtrado de archivos: se enfoca en archivos confidenciales según extensiones específicas como

.docx,.pdf, y.jpg. - Exfiltración: archiva archivos y los envía

https://83.24.9[.]124/8102/en un archivo ZIP codificado en base64.

- Filtrado de archivos: se enfoca en archivos confidenciales según extensiones específicas como

- Ejemplo: un atacante podría usar GoldenRobo para recopilar archivos de una computadora aislada de un laboratorio de investigación, apuntando a documentos confidenciales para su posterior recuperación cuando la unidad USB esté conectada a un sistema con acceso a Internet.

4. Copiar GoldenUsb

- Propósito: supervisa las unidades USB en busca de archivos específicos y los guarda en contenedores cifrados.

- Funcionalidad:

- Comprueba las unidades USB insertadas en busca de archivos que coincidan con los criterios de una configuración cifrada (por ejemplo, fecha de última modificación o tamaño).

- Cifra y almacena los archivos en un contenedor oculto para su posterior extracción.

- Detalles técnicos:

- Cifrado de configuración: utiliza AES con una clave RSA codificada para cifrar el archivo de configuración

reports.ini. - Criterios de selección de archivos: Sólo se copian los archivos con extensiones específicas o fechas de última modificación.

- Formato de almacenamiento: cifra los archivos seleccionados y los almacena en un contenedor ZIP, con claves AES cifradas mediante RSA.

- Cifrado de configuración: utiliza AES con una clave RSA codificada para cifrar el archivo de configuración

- Ejemplo: GoldenUsbCopy podría utilizarse en un entorno como una red corporativa donde los usuarios transfieren archivos frecuentemente a través de USB. La herramienta recopilaría archivos modificados recientemente que coincidan con criterios específicos y los guardaría para que el atacante los pueda recuperar más tarde.

5. GoldenUsbGo

- Propósito: Una versión optimizada de GoldenUsbCopy, utilizada para la exfiltración rápida y sencilla de archivos.

- Funcionalidad:

- Opera con condiciones codificadas en lugar de un archivo de configuración, seleccionando archivos según la extensión y el tamaño del archivo.

- Comprime y cifra archivos con AES, almacenándolos en un directorio específico para su exfiltración.

- Detalles técnicos:

- Cifrado: utiliza AES con una clave fija

Fn$@-fR_*+!13bN5en modo CFB. - Manejo de archivos: filtra archivos que contienen palabras clave como “contraseña” o “inicio de sesión” y los almacena en formato

SquirrelCache.dat.

- Cifrado: utiliza AES con una clave fija

- Ejemplo: En una oficina aislada, GoldenUsbGo podría capturar automáticamente archivos con palabras clave como “confidencial”, comprimirlos y cifrarlos, y guardarlos en una ubicación accesible para que el atacante los extraiga posteriormente.

6. As de oro

- Objetivo: propaga malware y recopila datos a través de unidades USB, apuntando a sistemas con espacio de aire.

- Funcionalidad:

- Oculta malware en unidades USB y lo instala en los sistemas automáticamente.

- Utiliza un componente de gusano ligero (

JackalWorm) para propagar malware.

- Detalles técnicos:

- Persistencia: crea directorios ocultos en unidades USB y utiliza un archivo por lotes (

update.bat) para ejecutar malware. - Proceso de infección: cambia los atributos del directorio y utiliza un ejecutable oculto con un ícono de carpeta para atraer a los usuarios.

- Persistencia: crea directorios ocultos en unidades USB y utiliza un archivo por lotes (

- Ejemplo: En una instalación con sistemas de control aislados, GoldenAce podría usarse para infectar estos sistemas a través de unidades USB, ejecutando una carga útil automáticamente una vez que se inserta la USB, comprometiendo así el entorno aislado.

7. Lista negra dorada

- Propósito: Filtra correos electrónicos no relevantes y archiva los seleccionados para su exfiltración.

- Funcionalidad:

- Descarga un archivo de correo electrónico cifrado de un servidor local y lo descifra.

- Filtra correos electrónicos según listas de bloqueo o tipos de contenido (como archivos adjuntos).

- Detalles técnicos:

- Filtrado de correo electrónico: utiliza una lista de bloqueo de direcciones de remitentes y busca correos electrónicos que contengan archivos adjuntos.

- Cifrado: descifra el archivo inicial con AES y vuelve a cifrar los correos electrónicos filtrados con la misma clave.

- Ejemplo: GoldenBlacklist podría utilizarse para atacar una red corporativa en la que solo se guardan los correos electrónicos con archivos adjuntos confidenciales para su posterior exfiltración. Esto ayuda a reducir el volumen de datos exfiltrados, centrándose solo en la información relevante.

8. Lista negra de GoldenPy

- Propósito: Herramienta basada en Python similar a GoldenBlacklist para filtrar y archivar correos electrónicos.

- Funcionalidad:

- Se centra específicamente en

.msgarchivos (formato de correo electrónico de Outlook) y agrega filtrado adicional basado en extensiones de archivo.

- Se centra específicamente en

- Detalles técnicos:

- Creación de archivos: utiliza 7-Zip para archivar correos electrónicos, agregando una capa adicional de cifrado.

- Uso del directorio: procesa correos electrónicos en

System32\temp, creando un archivo cifrado final llamadoArcSrvcUI.ter.

- Ejemplo: Esta variante podría usarse para procesar un gran volumen de correos electrónicos de Outlook, extrayendo solo aquellos con archivos adjuntos, como contratos o informes, para transferirlos posteriormente al atacante.

9. Correo GoldenMailer

- Propósito: Exfiltrar archivos robados a través de archivos adjuntos en correos electrónicos.

- Funcionalidad:

- Envía archivos a cuentas de correo electrónico controladas por atacantes mediante servicios de correo electrónico legítimos (Outlook/Office365).

- Detalles técnicos:

- Configuración SMTP: almacena credenciales y configuraciones en

cversions.ini, y envía correos electrónicos con archivos adjuntos. - Formato de correo electrónico: utiliza un formato simple con asuntos codificados y un solo archivo adjunto por correo electrónico.

- Configuración SMTP: almacena credenciales y configuraciones en

- Ejemplo: GoldenMailer podría implementarse en un sistema comprometido para enviar documentos recopilados directamente a la dirección de correo electrónico de un atacante, disfrazados como tráfico de correo electrónico de rutina.

10. Golden Drive

- Propósito: Carga archivos robados a Google Drive para que los atacantes puedan acceder a ellos de forma remota.

- Funcionalidad:

- Utiliza la API de Google Drive con credenciales codificadas para cargar archivos de uno en uno.

- Detalles técnicos:

- Almacenamiento de credenciales: busca

credentials.jsonytoken.jsoncontiene detalles del cliente para el acceso a Google Drive. - Proceso de carga: maneja un archivo por sesión de carga, lo que minimiza el tráfico masivo y dificulta la detección.

- Almacenamiento de credenciales: busca

- Ejemplo: un atacante podría usar GoldenDrive para cargar periódicamente archivos confidenciales desde una computadora aislada, a los que se podría acceder en su cuenta de Google Drive, eludiendo así los sistemas estándar de monitoreo de correo electrónico.

Las herramientas de GoldenJackal aprovechan las unidades USB, el escaneo de redes y la comunicación cifrada, lo que demuestra un enfoque sofisticado para comprometer y exfiltrar datos de sistemas aislados. Cada herramienta cumple una función específica y juntas crean un conjunto de herramientas integral para el espionaje dirigido en entornos sensibles.

Implicaciones y preocupaciones de seguridad

La exitosa infiltración de GoldenJackal en sistemas aislados subraya una amenaza significativa para las redes gubernamentales y la infraestructura crítica. Al aprovechar los medios extraíbles y crear malware personalizado optimizado para estos entornos seguros, el grupo demuestra un alto nivel de sofisticación y capacidad técnica. La presencia de conjuntos de herramientas duales, que se superponen con las herramientas descritas en informes de ciberseguridad anteriores, destaca la capacidad de GoldenJackal para adaptarse y refinar rápidamente sus métodos.

El hecho de que el grupo tenga como blanco a entidades gubernamentales y diplomáticas sugiere que se centra en el espionaje, probablemente con motivaciones políticas o estratégicas. Estos incidentes ponen de relieve la necesidad de adoptar medidas de seguridad avanzadas, en particular en redes aisladas que suelen utilizarse para proteger información muy sensible.

A la luz de estos hallazgos , los expertos en ciberseguridad recomiendan reforzar los protocolos de seguridad en torno a los medios extraíbles, implementar controles de acceso más estrictos y monitorear regularmente los indicadores de compromiso (IoC). Las herramientas de detección avanzadas y la capacitación de los usuarios para la concienciación también son esenciales para prevenir el acceso no autorizado y mitigar el impacto de amenazas tan sofisticadas.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad