El equipo de Qualys Threat Research Unit ha descubierto una nueva vulnerabilidad en el sistema operativo Linux que permite a los atacantes locales escalar sus privilegios a nivel de root mediante la explotación de una debilidad de desbordamiento de buffer en el ld.so dynamic loader de la biblioteca GNU C (glibc). Esta vulnerabilidad, identificada como CVE-2023-4911 y apodada “Looney Tunables”, presenta un puntaje CVSS de 7.8, lo que indica un nivel de gravedad alto.

“Looney Tunables” facilita que los actores maliciosos exploten un desbordamiento de buffer en el ld.so dynamic loader de glibc, proporcionando un camino para que los atacantes locales elevan sus privilegios al nivel de root, obteniendo acceso y control sin precedentes sobre el sistema. Dado que los privilegios de root permiten control total sobre un sistema, los atacantes pueden realizar una variedad de actividades maliciosas, desde acceder a información sensible hasta alterar configuraciones y funcionalidades del sistema, resaltando la naturaleza crítica de este fallo de seguridad.

La biblioteca GNU C, o glibc, es fundamental para el funcionamiento de la mayoría de los sistemas basados en el kernel de Linux. Esta biblioteca crucial facilita numerosas llamadas al sistema, desde funciones elementales como open, malloc y printf hasta más complejas como exit. De esta manera, glibc juega un papel pivotal en la funcionalidad y rendimiento de los sistemas basados en Linux, haciendo que cualquier vulnerabilidad en esta biblioteca sea particularmente preocupante para administradores de sistemas y usuarios por igual.

Dentro de glibc, el ld.so dynamic loader es un elemento de suma importancia. Este componente tiene la significativa responsabilidad de inicializar y ejecutar programas en sistemas Linux que dependen de glibc para su funcionamiento. Dada su función central, cualquier vulnerabilidad dentro del ld.so dynamic loader es un asunto de grave preocupación ya que podría comprometer la seguridad y estabilidad de una amplia gama de sistemas.

Ante el descubrimiento de “Looney Tunables”, es imperativo que las organizaciones y usuarios que utilizan sistemas basados en Linux reconozcan y aborden rápidamente esta vulnerabilidad de seguridad para proteger sus sistemas contra posibles explotaciones. Se deben tomar medidas de mitigación inmediatas, incluida la aplicación de parches de seguridad y actualizaciones, para proteger los sistemas de los riesgos asociados con esta vulnerabilidad de alta gravedad. Los usuarios y administradores deben permanecer vigilantes y monitorear cualquier aviso de seguridad y actualización emitida por la comunidad de Linux y expertos en ciberseguridad para garantizar una protección oportuna y efectiva contra esta amenaza recién identificada.

Además, sería prudente que las organizaciones adopten y apliquen un conjunto de mejores prácticas de seguridad. Estas podrían incluir la actualización y aplicación regular de parches en los sistemas, el uso de soluciones de seguridad confiables, la realización de programas de concientización y capacitación en ciberseguridad para los empleados, e implementar estrategias de segmentación de red. Estas medidas proactivas pueden mejorar significativamente la postura de seguridad de una organización, proporcionando mecanismos de defensa robustos contra “Looney Tunables” y otras amenazas de seguridad similares que puedan surgir en el futuro.

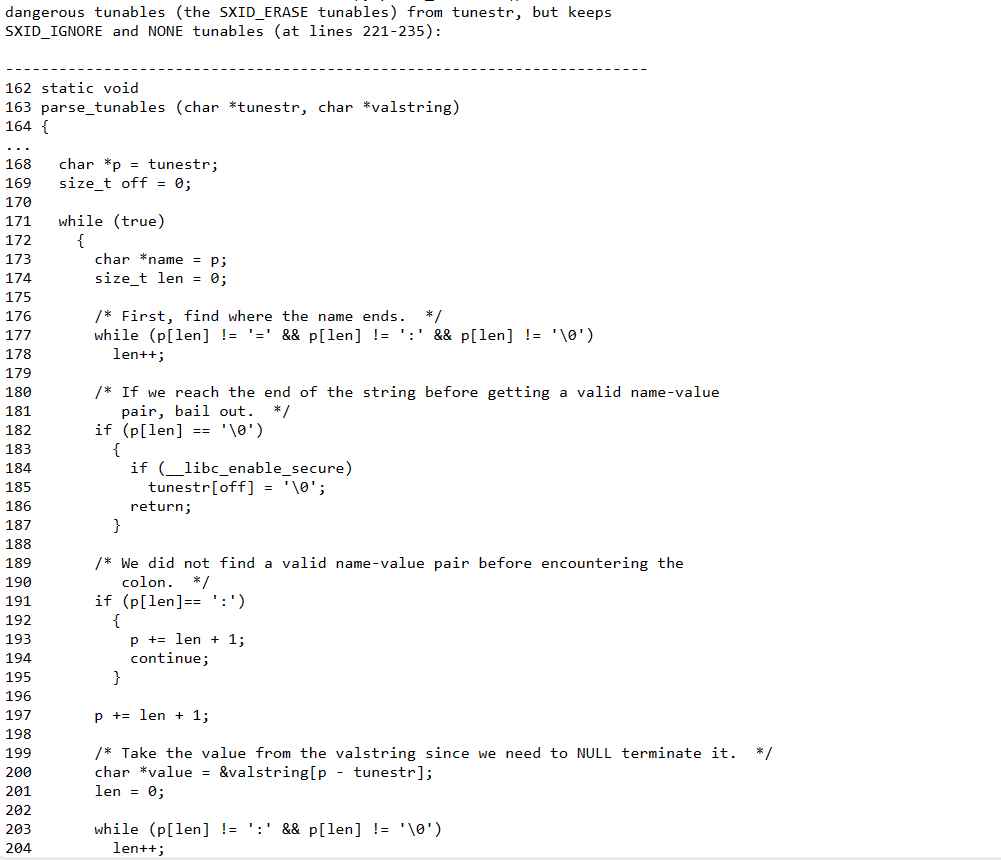

La vulnerabilidad se encontró en el ld.so dynamic loader de la biblioteca GNU C, exponiendo un punto débil en el sistema. Esta vulnerabilidad puede manifestarse durante el procesamiento de la variable de entorno ‘GLIBC_TUNABLES’. En términos simples, un atacante hostil en la red local con habilidad puede insertar texto en la variable de entorno ‘GLIBC_TUNABLES’. Si lo hacen mientras inician binarios con permiso SUID, pueden ejecutar código con privilegios peligrosamente altos.

Esta vulnerabilidad fue descubierta por los atentos miembros de Qualys Threat Research Unit. La vulnerabilidad fue descubierta por primera vez en abril de 2021 con la distribución de la versión 2.34 de glibc. Irónicamente, se realizó un commit con la intención de mejorar la seguridad, corrigiendo el comportamiento de SXID_ERASE en aplicaciones setuid.

Es importante tener en cuenta que los atacantes, incluso aquellos con privilegios básicos, pueden aprovechar esta brecha severa. Debido a su simplicidad y porque no requieren entrada del usuario, estos ataques son particularmente alarmantes.

Para aquellos que no pueden actualizar su software de manera oportuna y no tienen la capacidad de Secure Boot, hay una solución disponible. Se ha proporcionado un script de SystemTap, y una vez habilitado, detendrá cualquier aplicación setuid que se haya iniciado con la variable de entorno ‘GLIBC_TUNABLES’ presente. Para llamar de manera segura al programa setuid después, simplemente debe deshabilitar o eliminar la variable de entorno ‘GLIBC_TUNABLES’.

Saeed Abbasi, gerente de producto en Qualys’ Threat Research Unit, afirmó: “Nuestra explotación exitosa, que lleva a privilegios completos de root en distribuciones principales como Fedora, Ubuntu y Debian, subraya la naturaleza profunda y omnipresente de esta vulnerabilidad.”

Aunque el equipo de Qualys ha indicado que no liberará su código de explotación en este momento, la simplicidad inherente de transformar el desbordamiento de buffer en un ataque basado en datos sugiere que otros equipos de investigación pueden aceptar pronto el desafío.

Los sistemas que ejecutan Debian 12 y 13, Ubuntu 22.04 y 23.04, o Fedora 37 y 38 son vulnerables al defecto CVE-2023-4911 y deben evitarse a toda costa. El alcance del daño posible podría ser enorme debido al uso generalizado de la biblioteca glibc en muchas distribuciones diferentes de Linux. Las distribuciones como Alpine Linux, que utilizan la biblioteca musl libc en lugar de glibc, tienen un pequeño margen de maniobra.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad