Según los expertos en ciberseguridad, un notorio actor de amenazas con presuntos vínculos con el gobierno chino, conocido como “BlackTech”, ha estado explotando los enrutadores de Cisco para infiltrarse en importantes corporaciones en Estados Unidos y Japón. Utilizando varios alias como Palmerworm, Temp.Overboard, Circuit Panda y Radio Panda, BlackTech ha reemplazado sigilosamente el firmware original del dispositivo con homólogos maliciosos.

Al infiltrarse en estos enrutadores Cisco , BlackTech obtiene acceso y apalancamiento consistentes dentro de las organizaciones, lo que les permite navegar desde subsidiarias internacionales más pequeñas hasta la sede principal. Los objetivos de estos ciberataques silenciosos han sido variados, incluidos organismos gubernamentales, complejos industriales y empresas de los campos de la tecnología, los medios, la electrónica y las telecomunicaciones, entre otros. En particular, se sabe que algunas de las entidades afectadas brindan apoyo a las fuerzas militares estadounidenses y japonesas.

Un aviso colectivo de ciberseguridad publicado por la Agencia de Seguridad Nacional (NSA), la Oficina Federal de Investigaciones (FBI), la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA), junto con la policía nacional japonesa y las agencias de ciberseguridad, alertó al público sobre estas actividades. Sin embargo, el aviso no especifica vulnerabilidades particulares en los enrutadores de Cisco, pero señala que las tácticas, técnicas y procedimientos (TTP) observados no son exclusivos de los productos de Cisco, lo que sugiere que estrategias similares podrían comprometer otros equipos de red también.

Tom Pace, exjefe cibernético del Departamento de Energía que ahora dirige NetRise, indicó que estos incidentes ponen de relieve desafíos más amplios a la hora de proteger los dispositivos perimetrales. Sostuvo que, independientemente del fabricante (ya sea Cisco, Juniper, Huawei o Arista), los mismos problemas de seguridad parecen persistir en todos los ámbitos.

Desde sus inicios alrededor de 2010, BlackTech ha participado activamente en comprometer enrutadores Cisco y robar propiedad intelectual. El grupo es conocido por su implementación de doce familias distintas de malware personalizado, diseñadas para penetrar los sistemas operativos Windows, Linux y FreeBSD. Este malware parece legítimo debido a los certificados de firma de código y se actualiza periódicamente para evitar la detección por parte de programas antivirus.

Una vez integrado en las redes de un objetivo, el grupo emplea herramientas que le permiten evitar sigilosamente la detección de puntos finales, incluidos los shells NetCat, el protocolo Secure Shell (SSH) y el protocolo de escritorio remoto (RDP). El objetivo principal de BlackTech es adquirir privilegios de administrador sobre enrutadores de red vulnerables, lo que lo distingue de otros actores de amenazas en el campo.

El grupo normalmente apunta a enrutadores ubicados en sucursales más pequeñas y remotas de corporaciones más grandes donde los protocolos de seguridad pueden no ser tan estrictos. Al controlar estos enrutadores, BlackTech no solo lleva a cabo sus actividades maliciosas sin ser detectado, sino que también se integra en la red de TI principal de la organización, accediendo potencialmente a otros sistemas y víctimas dentro de la organización objetivo.

En un esfuerzo por obtener y mantener el control sobre los enrutadores y, al mismo tiempo, ocultar sus esfuerzos maliciosos, el grupo conocido como BlackTech ejecuta un sofisticado ataque de degradación.

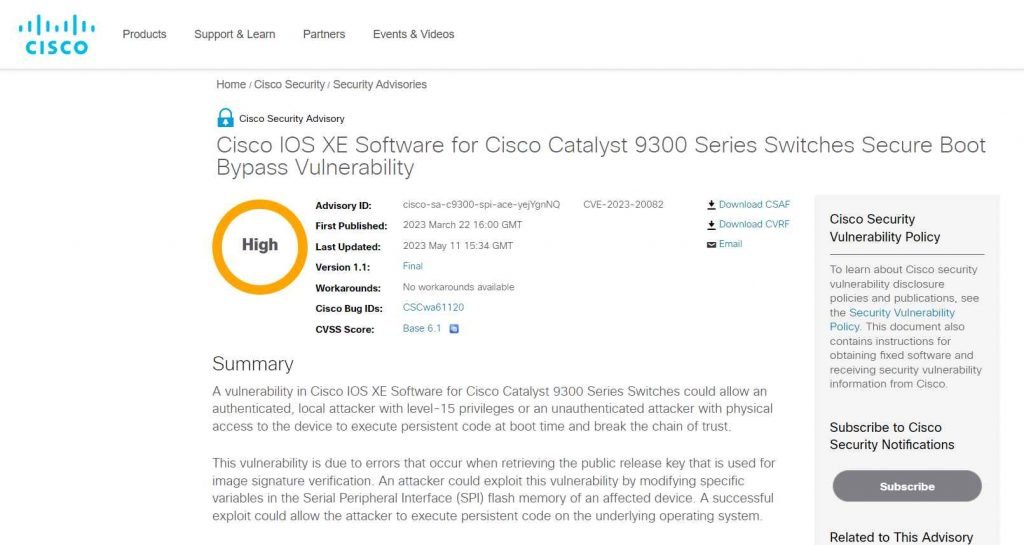

Esta operación comienza con la instalación de una versión desactualizada del firmware del enrutador. Cisco permite a las personas que poseen privilegios específicos en el dispositivo revertir la imagen del sistema operativo y el firmware a una versión anterior. La capacidad de degradar el firmware es crucial para que los atacantes se incrusten persistentemente en el sistema. Para que los atacantes garanticen su presencia sostenida y alteren la imagen del firmware para enviar código dañino al dispositivo, se requiere una vulnerabilidad de omisión de autenticación. Aunque el aviso conjunto no menciona vulnerabilidades particulares explotadas, Matrosov se refirió a CVE-2023-20082.. Esta vulnerabilidad, identificada en los conmutadores Cisco Catalyst, posee una puntuación de riesgo medio de 6,8 en el Common Vulnerability Scoring System (CVSS) y sirve como ejemplo ilustrativo de las posibles debilidades explotadas.

Tras el paso inicial del ataque de degradación, BlackTech procede a implementar “parches activos” en el firmware anticuado que reside en la memoria del dispositivo. Esta delicada operación implica modificaciones en el firmware antiguo sin necesidad de apagar o reiniciar el sistema. A través de esta técnica, el grupo facilita hábilmente la instalación de un gestor de arranque y posteriormente implanta su firmware malicioso, que está intrincadamente diseñado con una puerta trasera Secure Shell (SSH) incorporada. Esta puerta trasera sigilosa otorga al grupo acceso ilimitado a los dispositivos comprometidos.

Considere encontrarse trabajando en una computadora donde un actor malintencionado ha sustituido sigilosamente todo su sistema operativo Windows, y lo ha hecho de manera imperceptible. Un escenario bastante sorprendente de contemplar, ¿no es así?

Para mitigar los riesgos que plantean las tácticas de BlackTech, se recomienda a las empresas que supervisen las conexiones con los dispositivos de red, revisen los cambios de firmware y mantengan políticas de contraseña sólidas. Sin embargo, creemos que estas medidas son simplemente soluciones superficiales a problemas sistémicos más profundos en la seguridad perimetral. Aboga por una mejora significativa de las medidas de seguridad implementadas por los fabricantes de dispositivos, o una inversión sustancial por parte de los clientes en este área tradicionalmente descuidada, para evitar que este tipo de incidentes se repitan en el futuro. Sin tales medidas, es probable que la industria sea testigo de historias similares que se desarrollarán durante la próxima década o incluso más.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad