Los investigadores de seguridad de ESET encontraron una nueva vulnerabilidad de alto riesgo en el firmware UEFI de las computadoras Acer. Debido a una vulnerabilidad de seguridad que afecta a numerosos tipos de computadoras portátiles Acer, un hacker puede desactivar la función de arranque seguro lo que les permite eludir las medidas de seguridad e instalar software malicioso. Cuando la función de arranque seguro está deshabilitada un hacker puede cargar su propio gestor de arranque malicioso sin firmar lo que le da control total sobre la operación de carga del sistema operativo.

Esto puede brindarles la capacidad de desactivar o eludir las defensas para que puedan entregar de forma encubierta sus propias cargas útiles con los privilegios del sistema. Esta vulnerabilidad puede permitir modificaciones en la configuración de arranque seguro mediante el establecimiento de variables NVRAM, y el ataque no es particularmente difícil de llevar a cabo. Debido a esto, las reglas de seguridad que ofrece Microsoft y el software de seguridad de terceros no podrán erradicar el malware tenaz; por lo tanto, las vulnerabilidades en el arranque seguro tienen una alta criticidad.

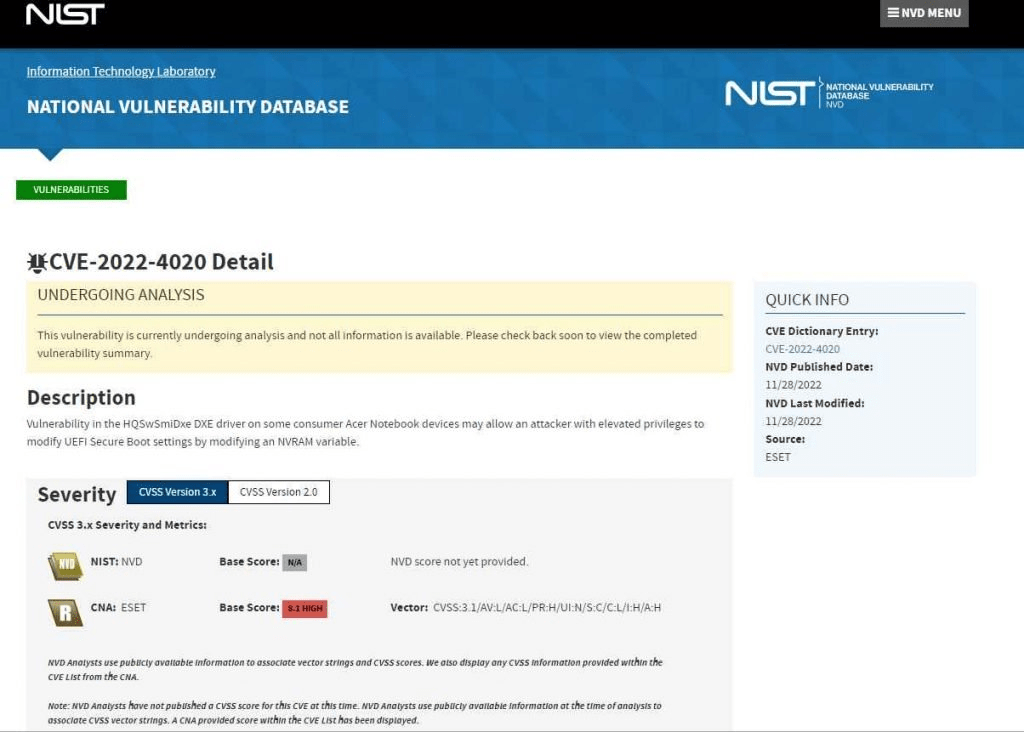

En algunas computadoras portátiles de consumo de Acer el controlador DXE cargado automáticamente conocido como HQSwSmiDxe tiene esta vulnerabilidad a la que se le asignó el identificador CVE-2022-4020 y recibió una puntuación CVSS de 8.1. Al realizar cambios en las variables de NVRAM en ausencia de cualquier intervención del usuario un hacker con privilegios elevados puede cambiar la configuración predeterminada de UEFI Secure Boot. Después de explotar la vulnerabilidad para desactivar el arranque seguro, Acer advirtió en una advertencia de seguridad que un adversario podría tomar el control del sistema operativo y cargar un gestor de arranque que no había sido firmado digitalmente.

Según el fabricante de computadoras, los modelos de dispositivos afectados incluyen Aspire A315-22, A115-21 y A315-22G, así como Extensa EX215-21 y EX215-21G.

Para corregir esta vulnerabilidad Acer está trabajando ahora en una actualización del BIOS, que posteriormente estará disponible en el sitio web de soporte de Acer. Para corregir esta vulnerabilidad Acer sugiere instalar la versión más reciente del BIOS de su sistema. La compañía afirma que esta solución se incluirá como una parte importante de una futura actualización de Windows.

Después de todo no es razonable esperar que los usuarios descarguen voluntariamente controladores y firmware; por lo tanto, la técnica de instalación push silenciosa es la forma más eficiente de garantizar que la actualización se aplique a todos los usuarios lo más rápido posible.

Acer ha dicho que las actualizaciones de firmware y controladores antes mencionadas se marcarán como esenciales y que los modelos afectados obtendrán automáticamente el firmware una vez que se publique el parche momento en el que el usuario puede reiniciar su dispositivo.

Según ESET esta vulnerabilidad es similar a CVE-2022-3431 una que ya existe en el controlador DXE BootOrderDxe de ciertas computadoras portátiles Lenovo. Esta vulnerabilidad al igual que el controlador HQSwSmiDxe DXE, comprueba la existencia de una variable BootOrderSecureBootDisable y desactiva el arranque seguro si la variable está presente.

A principios de noviembre, ESET emitió un aviso de seguridad sobre una vulnerabilidad que afectaba a los productos de Lenovo e instó a los clientes a actualizar rápidamente el BIOS de los dispositivos afectados.

Ahora, el grupo de seguridad cibernética está haciendo sonar la alarma sobre esta vulnerabilidad de Acer, y están aconsejando a los clientes que estén atentos a las soluciones.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad