Un reporte de F5 Networks señala la detección de una vulnerabilidad crítica que permitiría a los actores de amenazas con acceso a una red expuesta ejecutar comandos arbitrarios, desplegar acciones de archivos y deshabilitar servicios en BIG-IP. Identificada como CVE-2022-1388, la falla recibió un puntaje de 9.8/10 según el Common Vulnerability Scoring System (CVSS) y su explotación podría resultar crítica.

En total la compañía corrigió 17 vulnerabilidades severas, muchas de las cuales podrían resultar en un compromiso severo de los sistemas afectados.

El error reside en el componente iControl REST y permitiría a los hackers maliciosos enviar solicitudes capaces de evadir la autenticación iControl REST en productos BIG-IP. El reporte fue retomado por la Agencia de Ciberseguridad y Seguridad de Infraestructura (CISA).

Entre los productos afectados destacan:

- BIG-IP entre v16.1.0 y v16.1.2

- BIG-IP entre v15.1.0 y v15.1.5

- BIG-IP entre v14.1.0 y v14.1.4

- BIG-IP entre v13.1.0 y v13.1.4

- BIG-IP entre v12.1.0 y v12.1.6

- BIG-IP entre v11.6.1 y v11.6.5

La compañía lanzó las versiones corregidas v17.0.0, v16.1.2.2, v15.1.5.1, v14.1.4.6 y v13.1.5. Las versiones derivadas de 12.x y 11.x no recibirán actualizaciones, pues F5 considera que han llegado al final de su vida útil; por otra parte. BIG-IQ Centralized Management, F5OS-A, F5OS-C y Traffic SDC no se ven afectados por la falla.

Para las implementaciones que no puedan ser actualizadas de inmediato, F5 enlistó una serie de soluciones alternativas para mitigar el riesgo de explotación basadas en el bloqueo de cualquier acceso a la interfaz iControl REST a través de direcciones IP propias, la restricción de acceso solo para usuarios de confianza y la modificación de la configuración BIG-IP httpd.

Los dispositivos F5 BIG-IP son usados en toda clase de organizaciones a nivel mundial, por lo que vulnerabilidades como esta representan severos riesgos de seguridad. Por si fuera poco, los administradores de redes corporativas siguen sin poner atención suficiente a este vector de ataque, por lo que los ataques contra estos dispositivos han incrementado significativamente desde 2020.

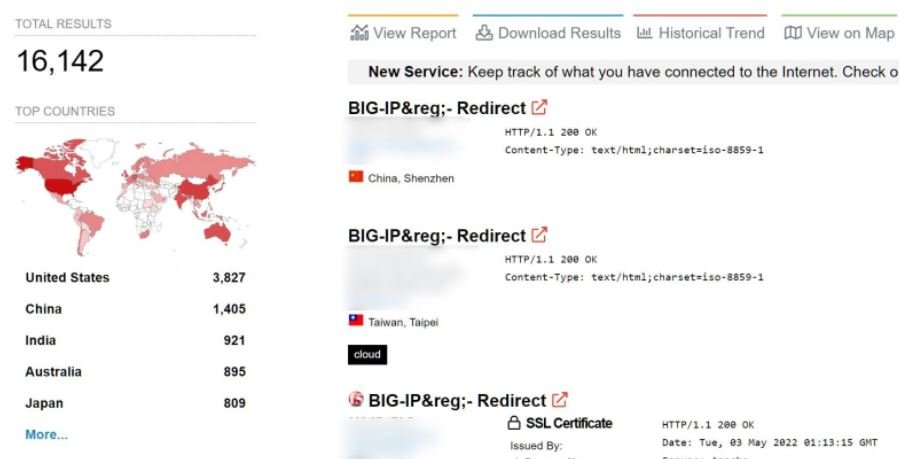

Un rápido escaneo en Shodan muestra que hay casi 16,200 dispositivos F5 BIG-IP expuestos en línea, la mayoría en Estados Unidos, Australia, China, India y Japón.

Ante el riesgo latente de explotación, lo más recomendable para los actores de amenazas será abordar estas fallas lo antes posible.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad