Bloodhound es una gran herramienta visual que muestra la relación entre múltiples objetos de Active Directory y permite evaluar de forma rápida la posibilidad de comprometer información relevante, además de identificar potenciales debilidades de seguridad. Lo mejor de esta herramienta es que prácticamente está lista para usar después de la instalación, por lo que no se requieren complicadas configuraciones de inicio.

A continuación, los especialistas en pentesting del Instituto Internacional de Seguridad Cibernética (IICS) le mostrarán todo lo que debe saber sobre el uso de Bloodhound.

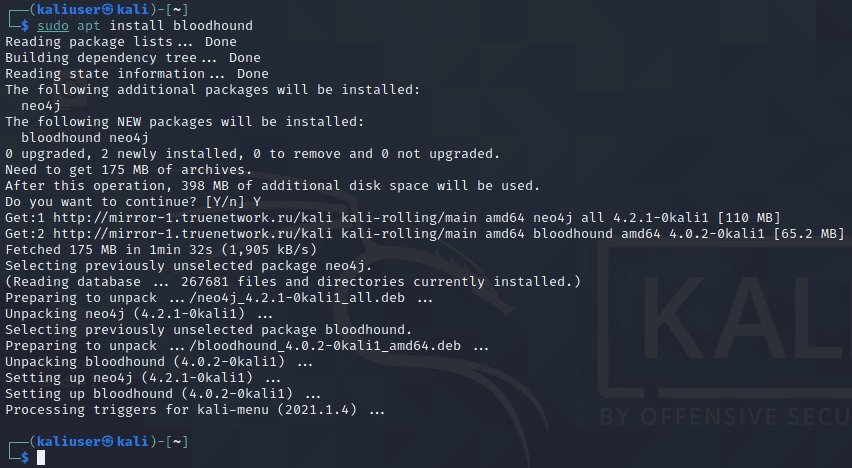

Instalación

Para este paso, se recomienda la versión de fábrica de Kali Linux. Ingrese el siguiente comando:

$ sudo install bloodhound

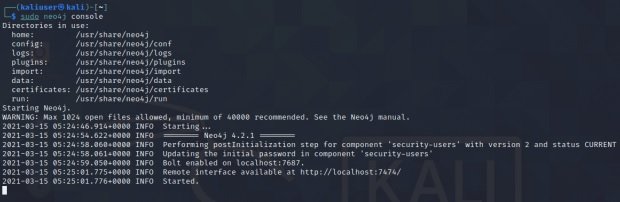

Una vez completada la instalación, inicie la consola neo4j. Este paso debe resultar a la perfección si el sistema está conectado a Internet y los repositorios están registrados de forma correcta, mencionan los expertos en pentesting:

$ sudo neo4j console

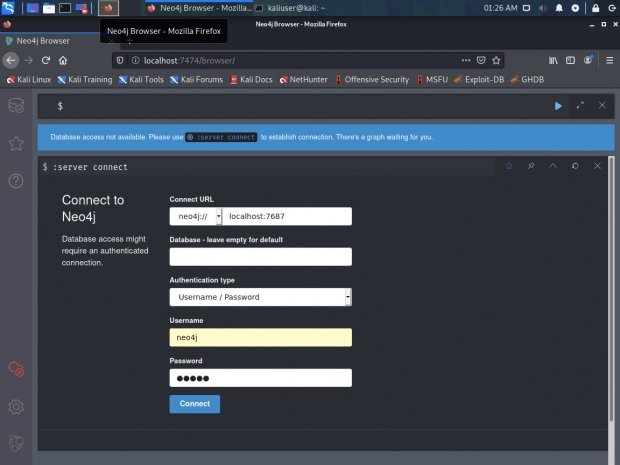

Durante el inicio, aparecerá el siguiente mensaje: “La interfaz de control remoto está disponible en: http://localhost: 7474/”. Puede ir a través del navegador disponible en Kali.

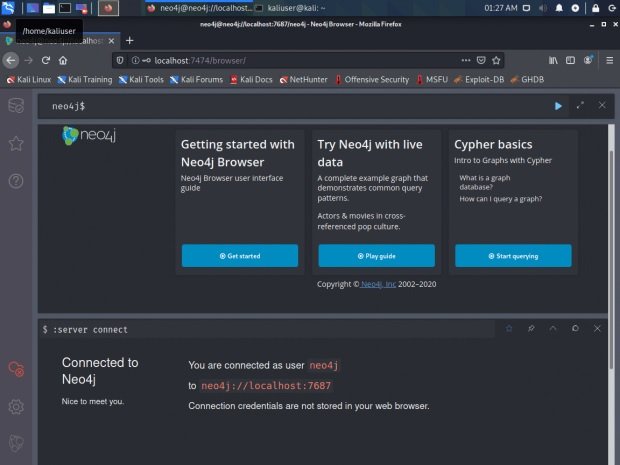

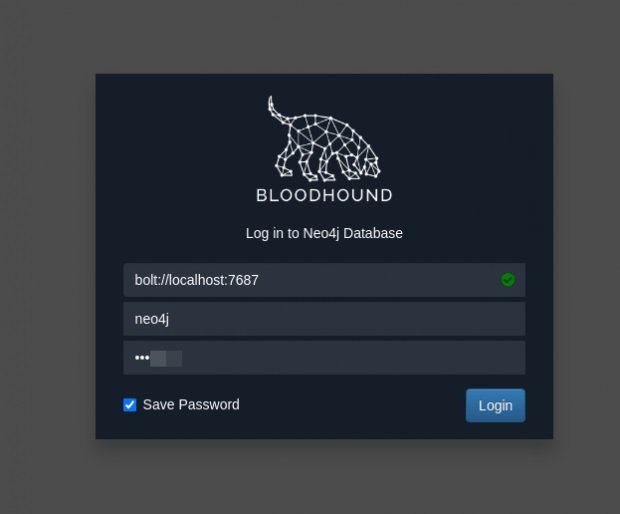

La herramienta nos pedirá especificar el nombre de usuario y la contraseña cuando nos conectemos a la base de datos. En este caso, los expertos en pentesting usan “neo4j: neo4j”. No hay nada más que hacer aquí. Ahora, en otra ventana, ejecute Bloodhound directamente:

$ bloodhound

Inicie sesión y acceda al escritorio de la aplicación.

La base de datos está vacía. Ahora necesitamos cargar datos de ActiveDirectory aquí.

Recopilar datos de un dominio

A continuación necesitaremos un recopilador y una cuenta de usuario de dominio, mencionan los expertos en pentesting:

- El colector se puede descargar aquí: https://github.com/BloodHoundAD/BloodHound/tree/master/Collectors

- Tome una cuenta de dominio, cualquiera resultará útil. Los métodos para obtener cuentas válidas son diferentes; como opción, escuche al respondedor y recopile el hash NetNTLMv2. También puede emplear SMB.

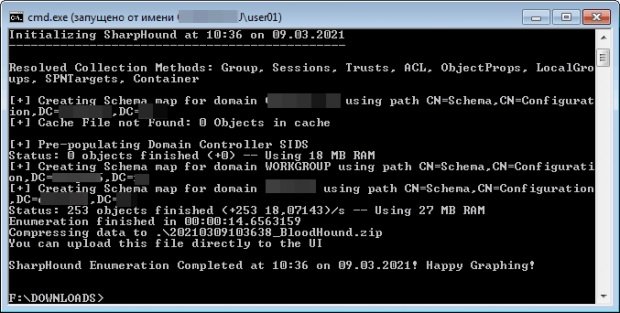

En este caso, se ha descargado el colector Sharphound, que deberá ser ejecutado como un usuario de dominio. Esto puede hacerse desde un nodo que no está incluido en el dominio analizado.

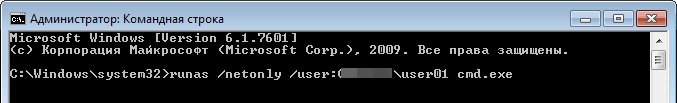

Abra el símbolo del sistema como administrador y ejecute el siguiente comando:

runas /netonly /user:domain\login cmd.exe

Se requerirá la contraseña de usuario

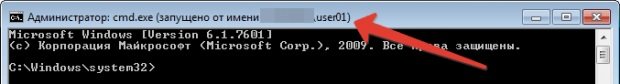

Si las credenciales son correctas, veremos una nueva sesión de línea de comandos, cuyo título será el nombre de nuestro usuario:

Posteriormente, en esta sesión lanzaremos nuestro recopilador especificando el nombre de dominio. Es importante señalar que debemos tener registrado el DNS de este dominio para poder resolverlo por nombre.

sharpdound.exe -d domain name

Cuando se complete la recopilación de datos, veremos el archivo con el nombre correspondiente, indicado en la salida del programa. Este archivo es lo que necesitamos importar a Bloodhound, mencionan los especialistas en pentesting.

¿Qué información obtendremos?

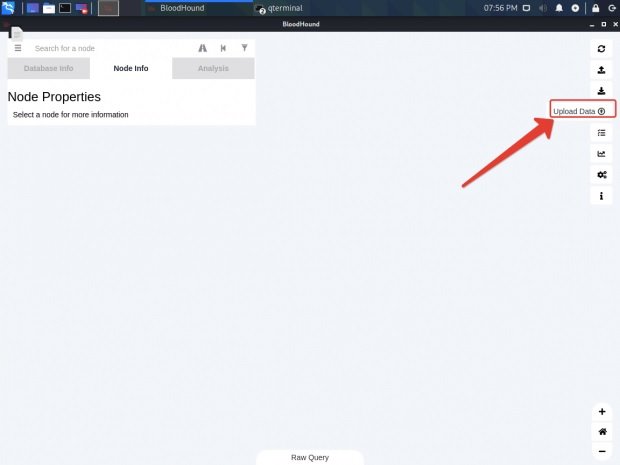

Haga clic en el botón “Cargar datos” en Bloodhound

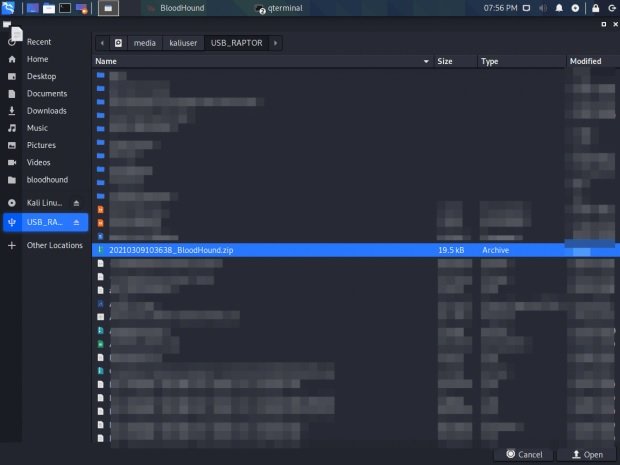

Seleccione el archivo creado en el paso anterior y ábralo.

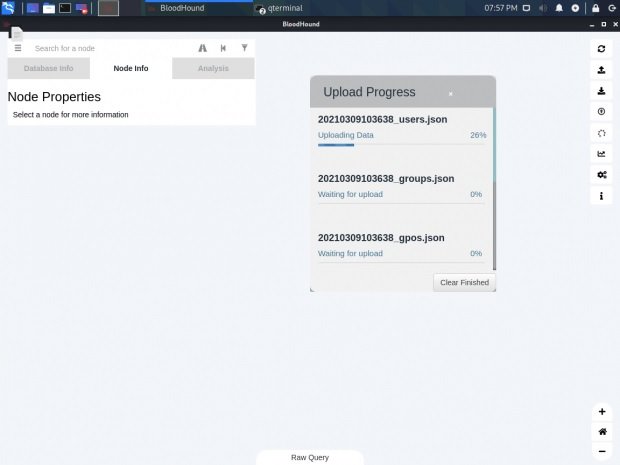

A continuación deberemos importar el proceso.

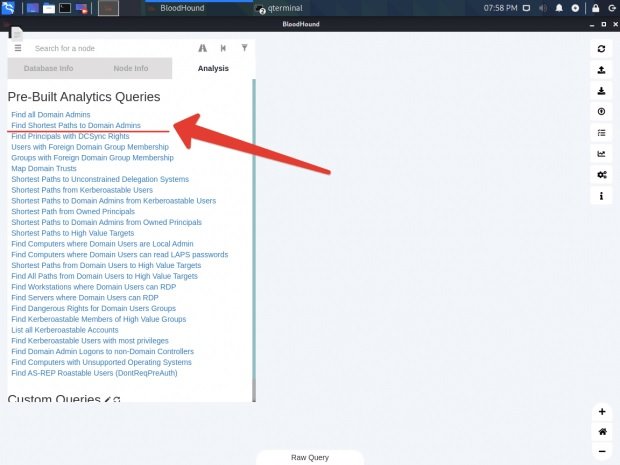

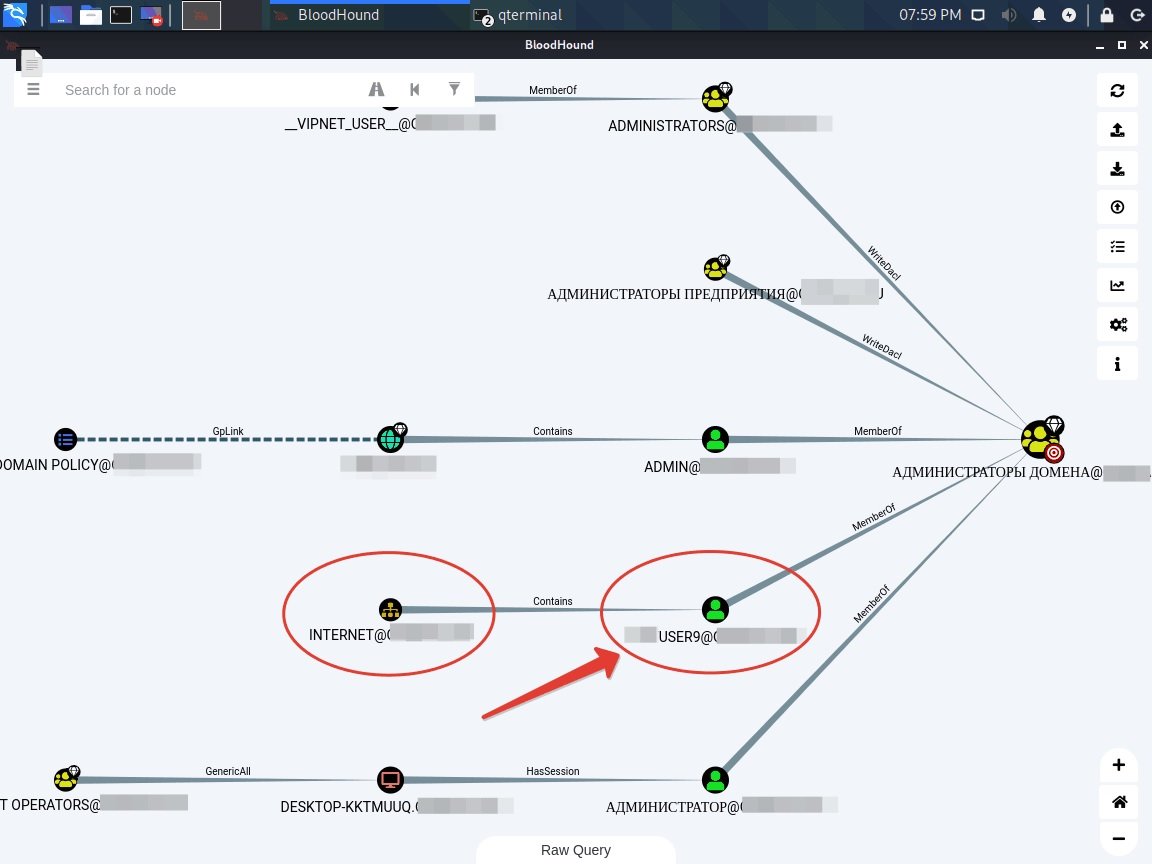

Al completar la importación, puede ir a la pestaña “Análisis” y seleccionar las plantillas ya preparadas. Los expertos en pentesting recomiendan tratar con “Encontrar las rutas más cortas para los administradores de dominio”; busque la ruta más corta para el administrador del dominio.

El gráfico correspondiente fue creado automáticamente. En una inspección más cercana, puede encontrar algo interesante. Por ejemplo, se descubrió inmediatamente un usuario **** USER9, que es miembro del grupo de administradores de dominio. Además, todavía no está claro si esto está mal configurado o se ha dejado deliberadamente, aunque esta es una clara muestra del funcionamiento de la herramienta.

Bloodhound tiene muchos scripts y análisis preparados, mencionan los expertos en pentesting. Puede crear sus propios gráficos y marcar nodos tan importantes para completar la meta de este tutorial: capturar el dominio objetivo.

Esta es una herramienta que puede resultar muy útil tanto a administradores como expertos en pentesting; recuerde que este artículo fue elaborado con fines académicos, por lo que IICS no es responsable por el mal uso que pueda darse a Bloodhound. Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad